Microsoft đang loại bỏ lệnh OOBE\BYPASSNRO.cmd khỏi trình cài đặt Windows 11 trong một nỗ lực khác nhằm buộc mọi PC chạy Windows 11 phải sử dụng tài khoản trực tuyến của Microsoft. Tin vui là NeoWin báo cáo rằng vẫn có một cách khác để bỏ qua yêu cầu này.

Hướng dẫn thiết lập tài khoản cục bộ trên Windows 11

1. Bắt đầu cài đặt Windows 11

• Khởi động quá trình cài đặt Windows 11.

• Chọn khu vực và bố cục bàn phím.

2. Dừng lại ở màn hình Secondary Keyboard Layout

• Khi đến màn hình chọn bố cục bàn phím thứ hai, KHÔNG nhấp vào Skip.

3. Mở Developer Console

• Nhấn Ctrl + Shift + J để mở Developer Console.

• Màn hình sẽ tối lại và xuất hiện một dấu nhắc lệnh (>) ở góc trên bên trái.

4. Nhập lệnh khởi động lại

• Gõ lệnh sau chính xác như dưới đây:

WinJS.Application.restart(“ms-cxh://LOCALONLY”)

Lưu ý: Lệnh này có phân biệt chữ hoa chữ thường. Bạn có thể sử dụng phím Tab để hoàn thành lệnh nhanh hơn:

• Sau khi nhập WinJS.A, nhấn Tab để tự động điền Application.

• Sau khi nhập res, nhấn Tab để tự động điền restart.

5. Thoát Developer Console

• Nhấn Enter để thực thi lệnh.

• Nhấn Esc để thoát Developer Console và quay lại giao diện OOBE.

• Lưu ý: Nếu phím Esc không hoạt động, hãy nhấp vào màn hình để đảm bảo console được chọn, sau đó thử lại.

6. Thiết lập tài khoản cục bộ

• Màn hình Secondary Keyboard Layout sẽ làm mới và hiển thị giao diện thiết lập tài khoản cục bộ giống Windows 10.

• Nhập tên người dùng, mật khẩu và câu hỏi bảo mật, sau đó nhấn Next.

7. Hoàn tất thiết lập

• Màn hình sẽ chuyển sang màu đen và sau đó đăng nhập vào tài khoản mới tạo.

• Chờ một lúc để Windows 11 cấu hình tài khoản người dùng.

• Tiếp tục hoàn tất các cài đặt quyền riêng tư.

• Sau khi xong, bạn sẽ có một tài khoản cục bộ trên Windows 11 mà không cần tài khoản Microsoft.

Anh em cài Windows lưu ý để tạo tài khoản local logon cho dễ nếu không muốn logon tài khoản cloud 365 outlook của MS.

Nguồn:

Bài viết chi tiết trên NeoWin: https://lnkd.in/dwfk_tnt

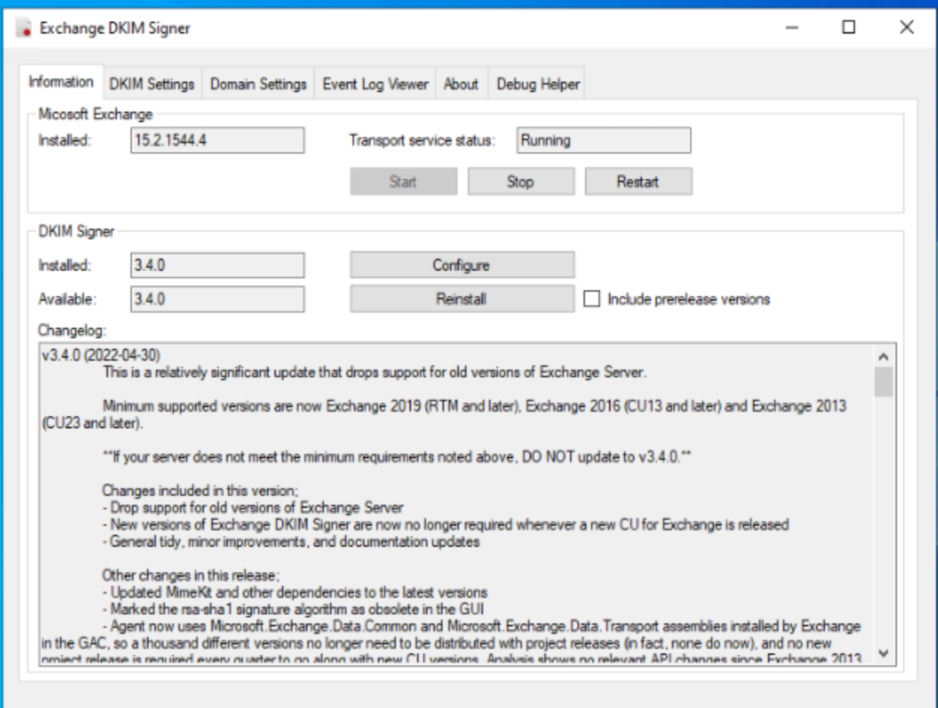

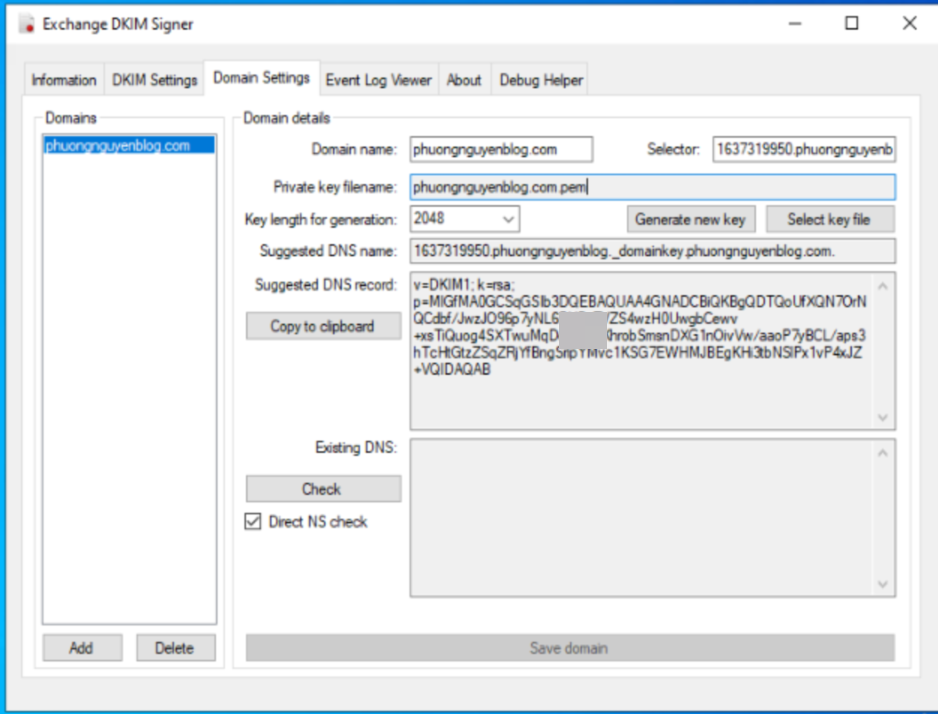

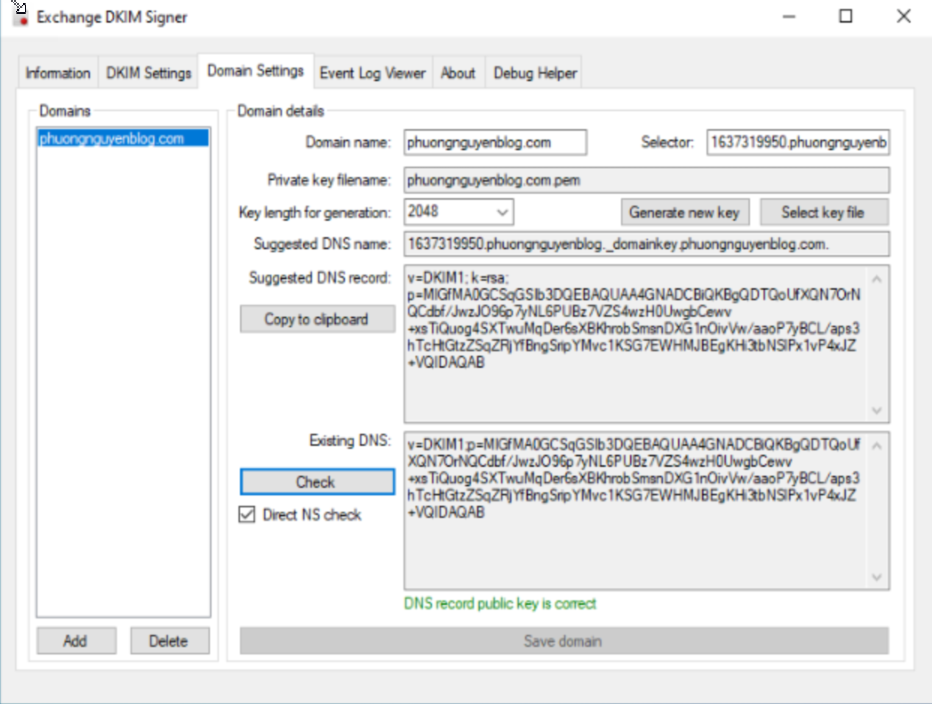

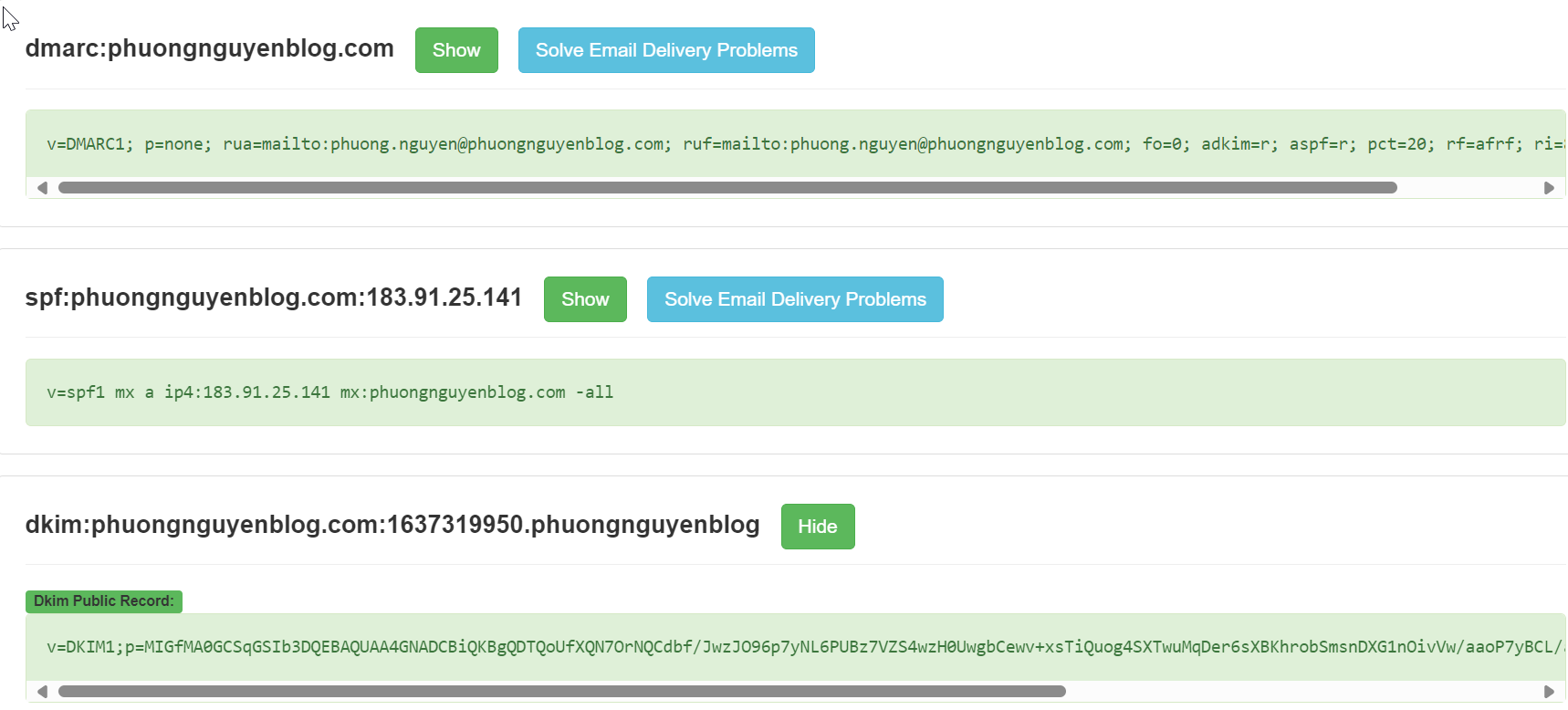

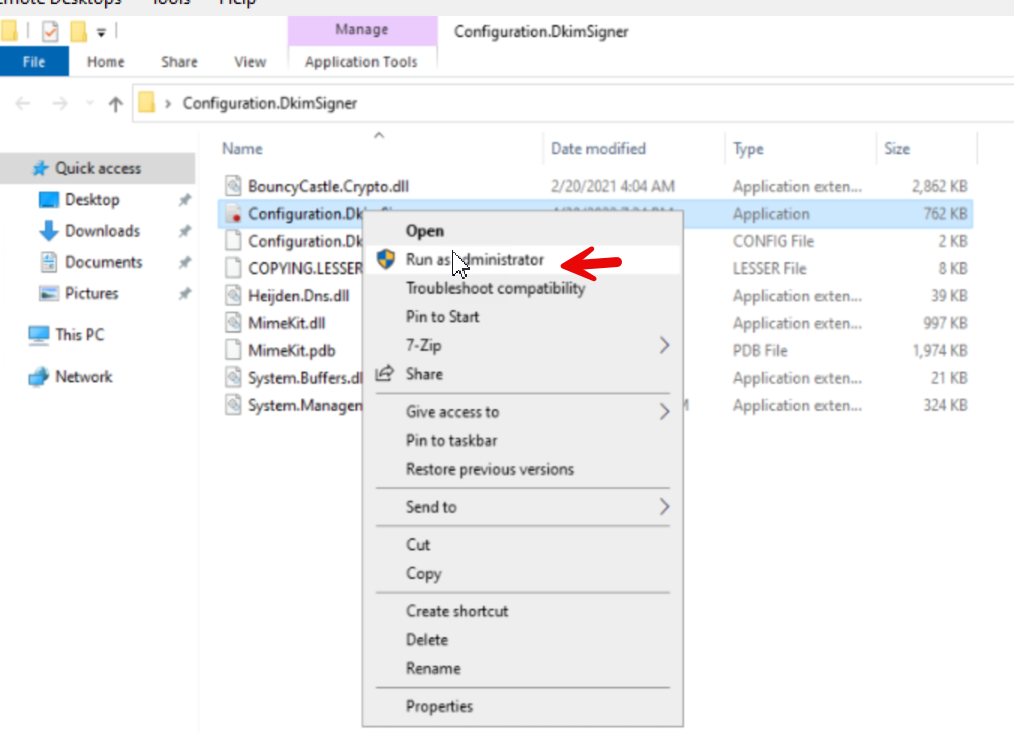

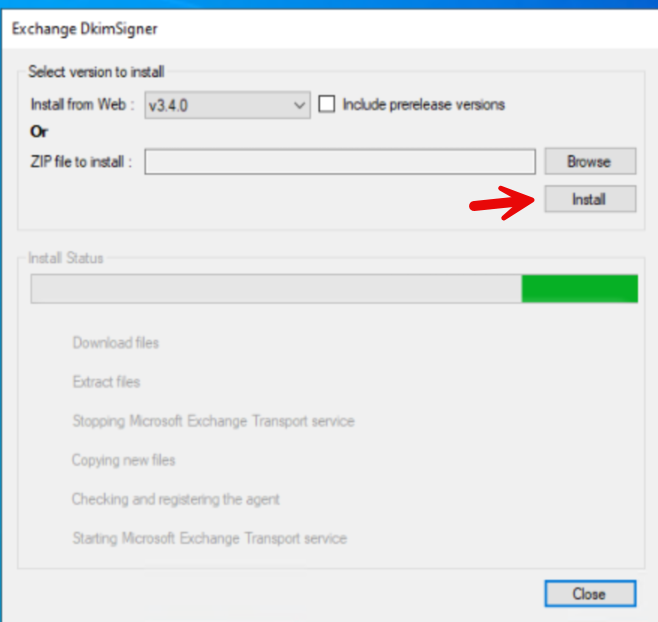

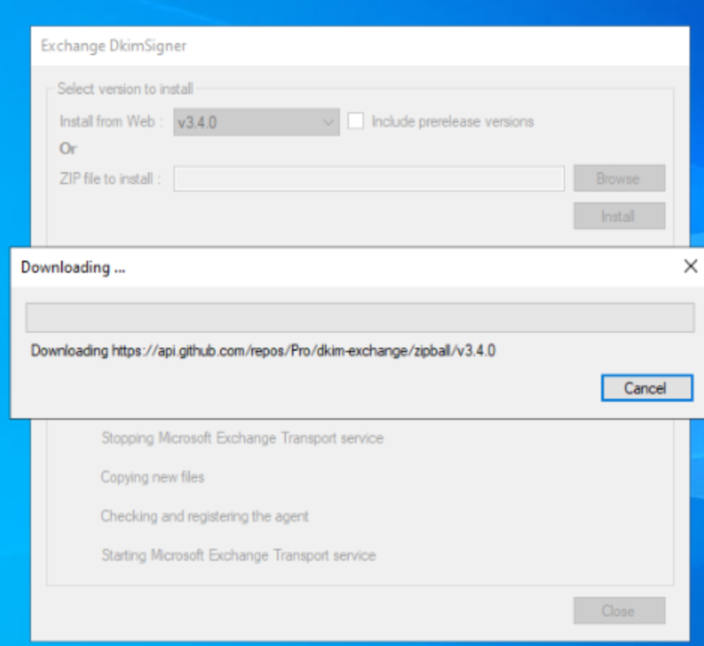

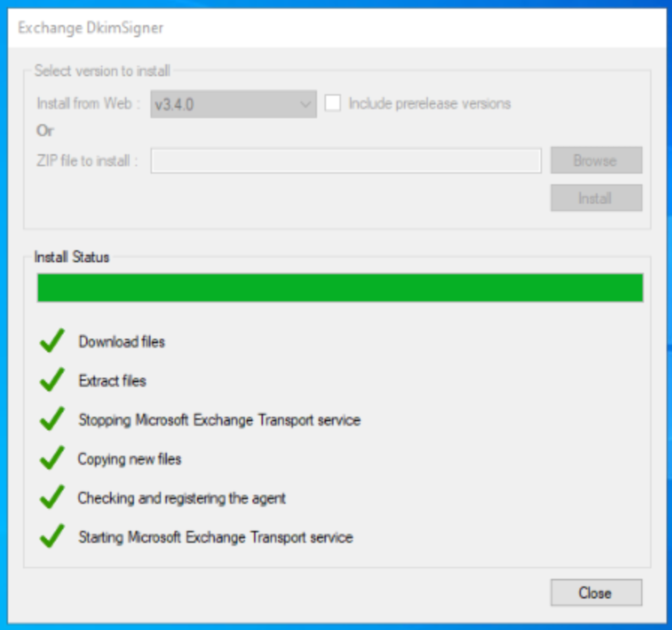

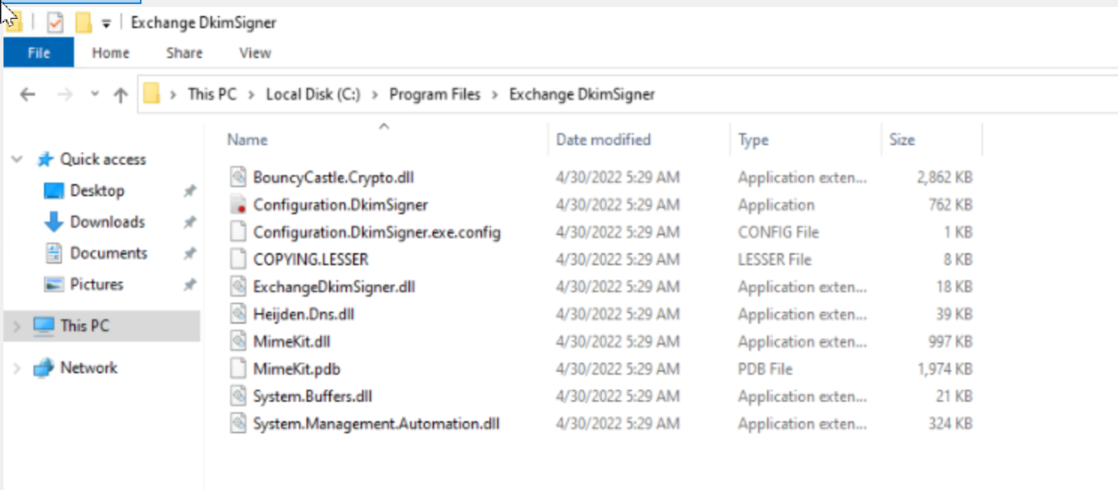

Sent to desktop cho dễ lần sau thao tác, chúng ta chạy file configuration.dkim.signer.exe

Sent to desktop cho dễ lần sau thao tác, chúng ta chạy file configuration.dkim.signer.exe