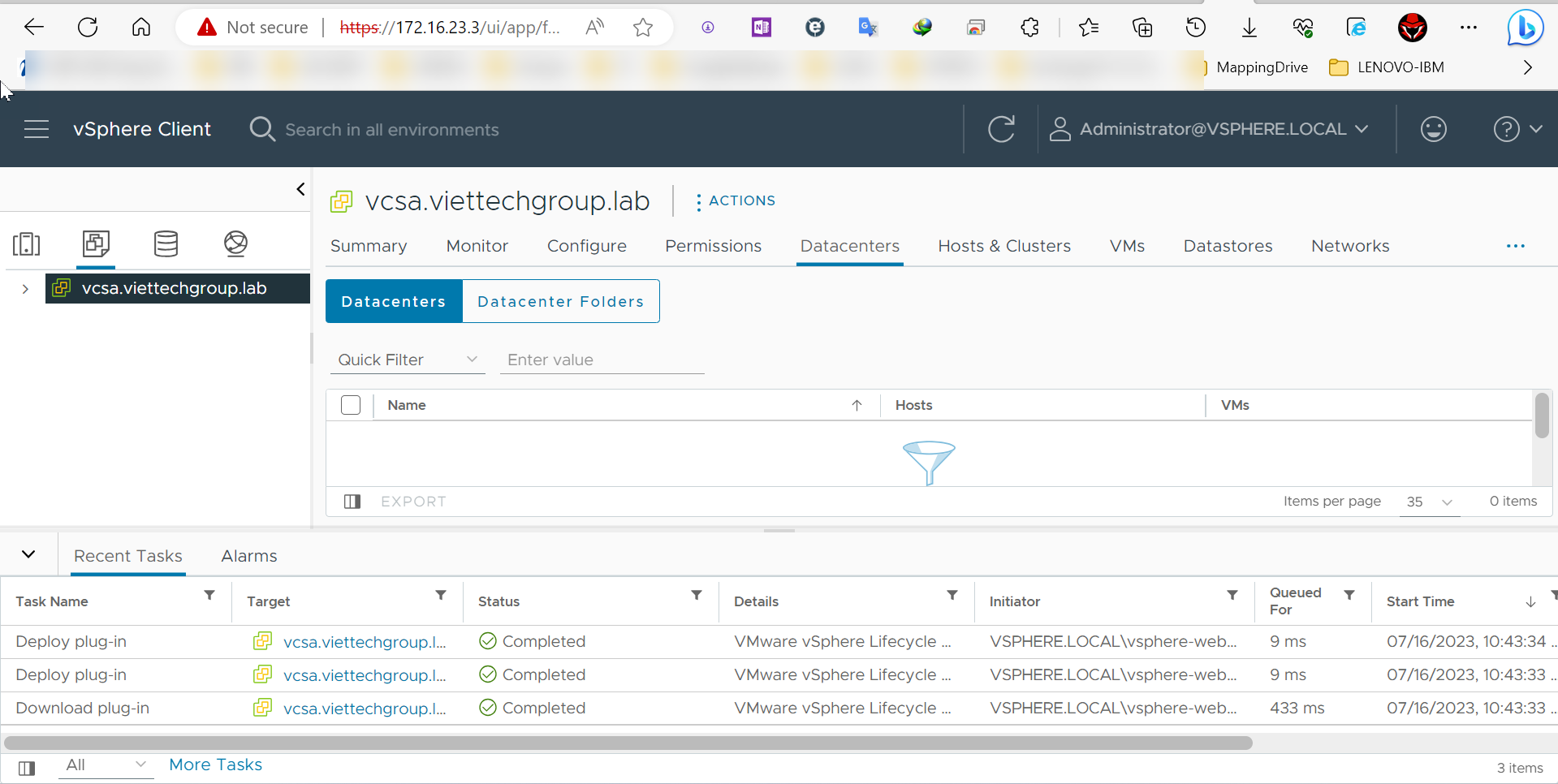

MỘT SỐ BIỆN PHÁP NGĂN NGỪA HỆ THỐNG CHỐNG SPAM EMAIL SERVER EXCHANGE

Hệ thống Email Server Exchange Server Nhà làm (On-Premises) Để ngăn chặn spam trên máy chủ Exchange Server, bạn có thể thực hiện một số biện pháp phòng ngừa và bảo mật. Dưới đây là một số gợi ý mà Phương Nguyễn chia sẻ từ kinh nghiệm thực tế nhé:

Sử dụng các bộ lọc chống spam:

- Kích hoạt và cấu hình các tính năng chống spam tích hợp của Exchange. Bật Antispam nội tại của Exchange sẵn có cũng quét khá ok.

- Cấu hình thêm 1 số tính năng của Antispam protection: Content filter, Sender Filter, sender id, Recipient, attachment,…

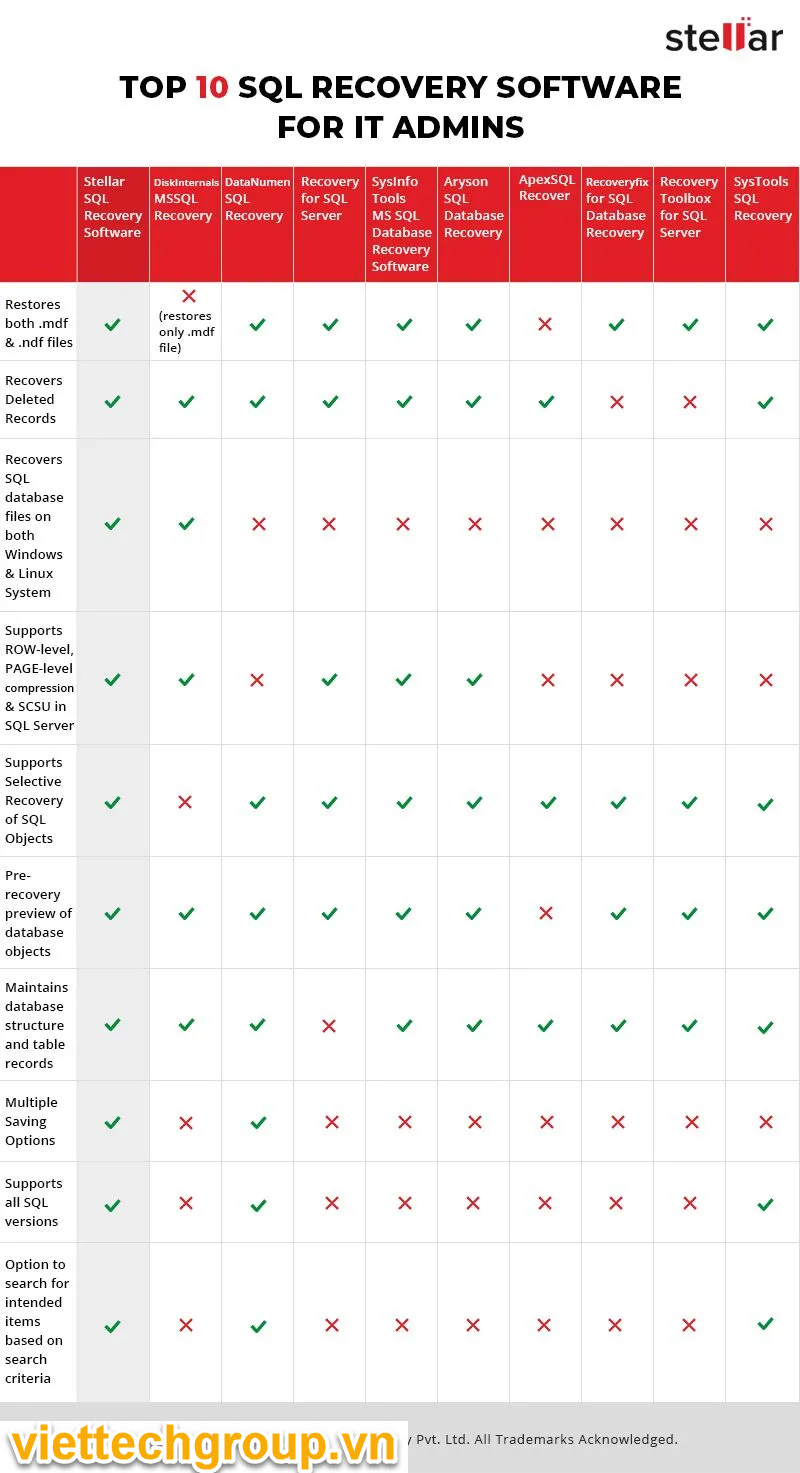

- Nếu có tiền thì nên xem xét việc triển khai các giải pháp bộ lọc chống spam bên ngoài phần cứng hay appliance phần mềm: SpamAssassin, Barracuda, hoặc Proofpoint, FortiMail,

- Giải pháp mail gateway đối tác thứ 3:

- Microsoft Exchange Server 2019.

- Paubox.

- Mimecast Email Security with Targeted Threat Protection.

- Cisco Secure Email Threat Defense.

- FortiMail.

- Symantec Email Security.Cloud.

- Cloudflare Area 1 Security.

- Barracuda Email Security Gateway.

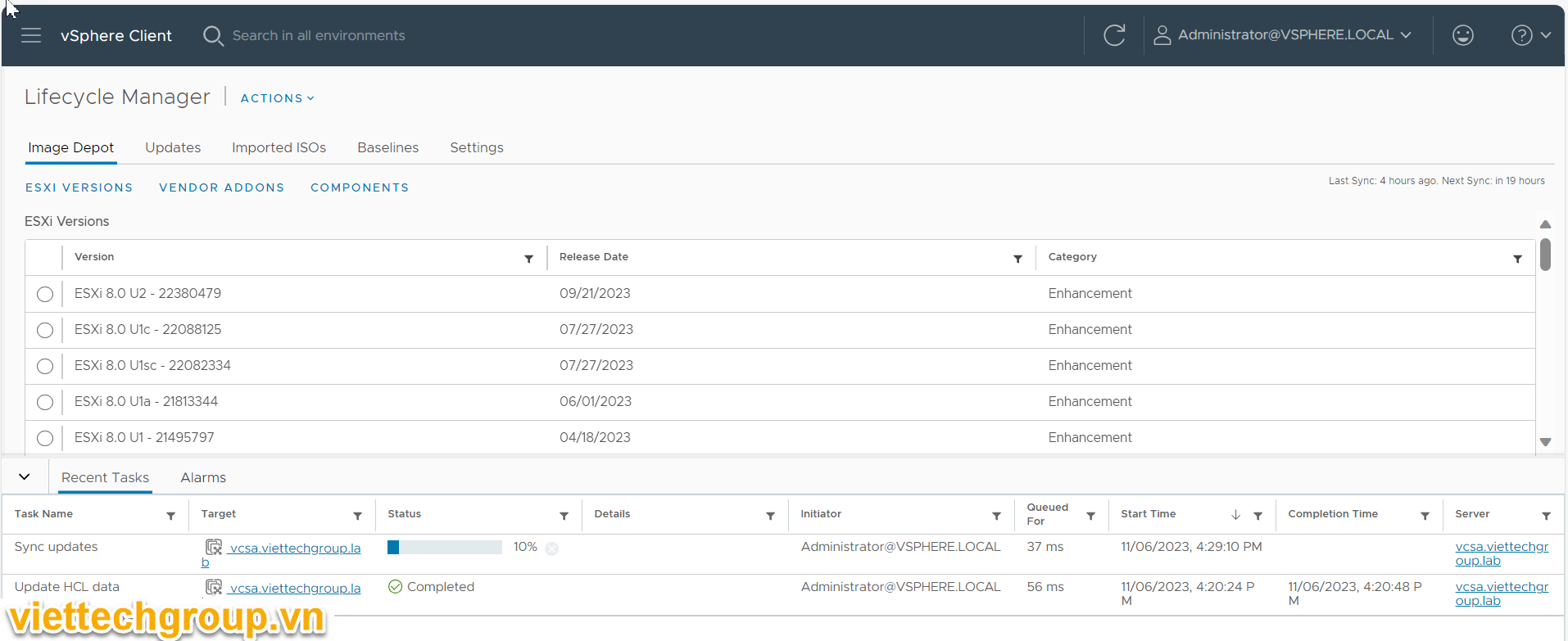

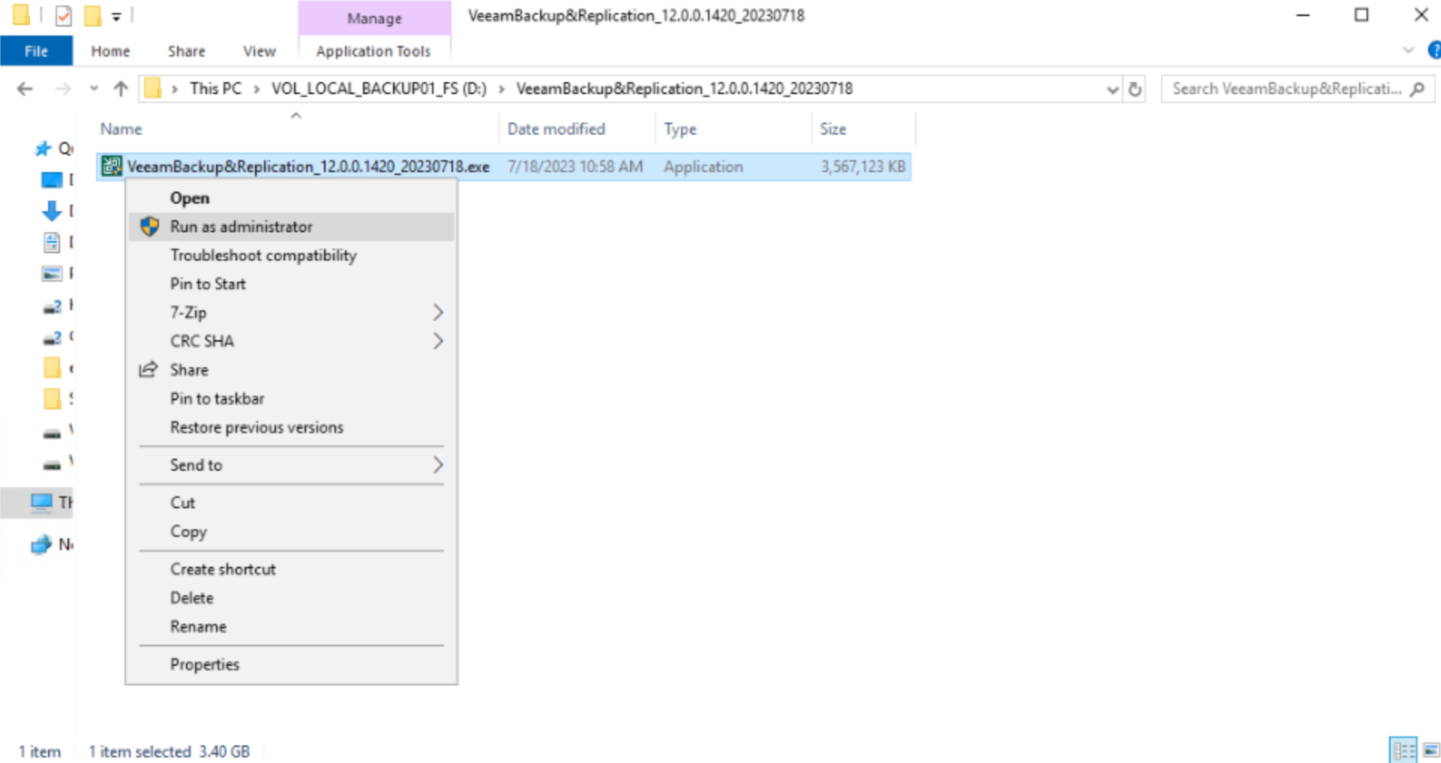

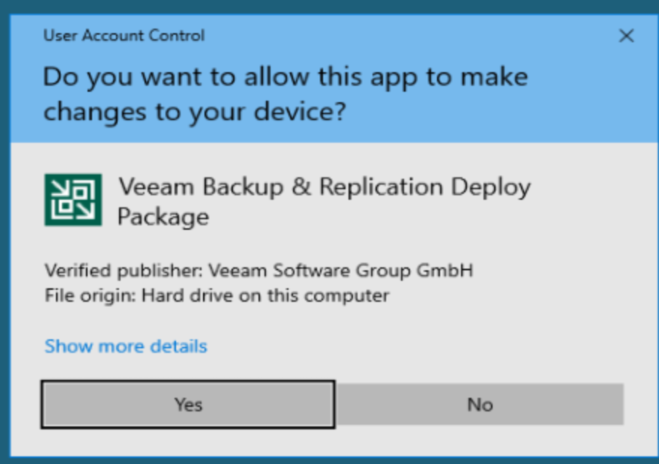

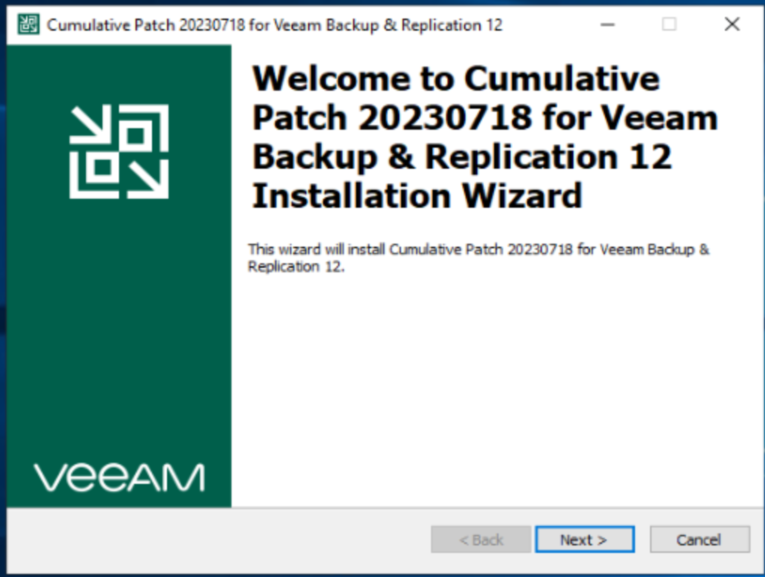

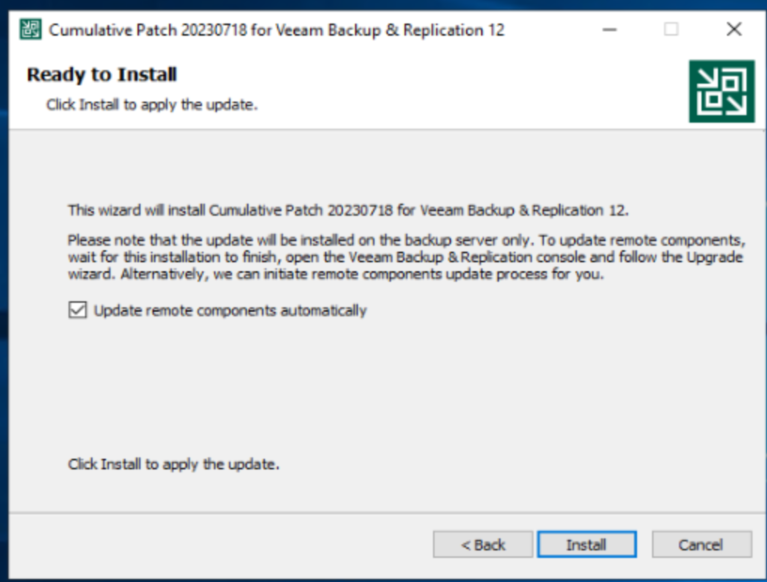

Cập nhật phần mềm và bảo mật:

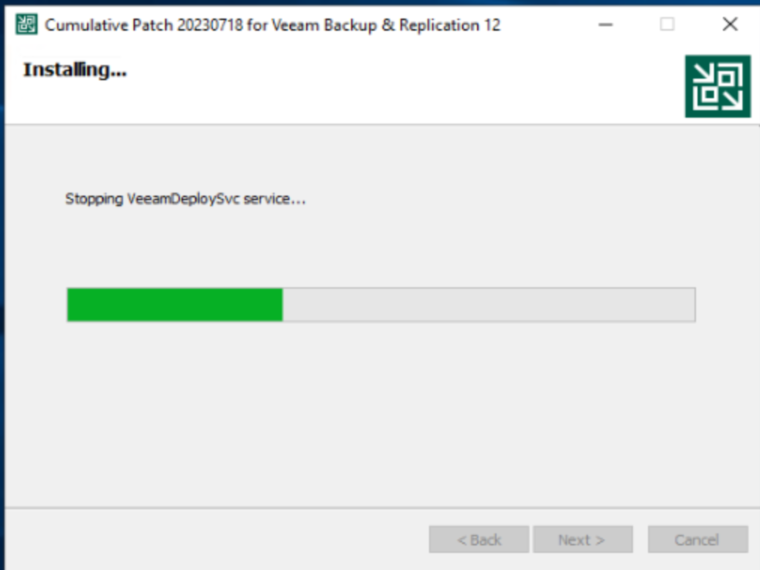

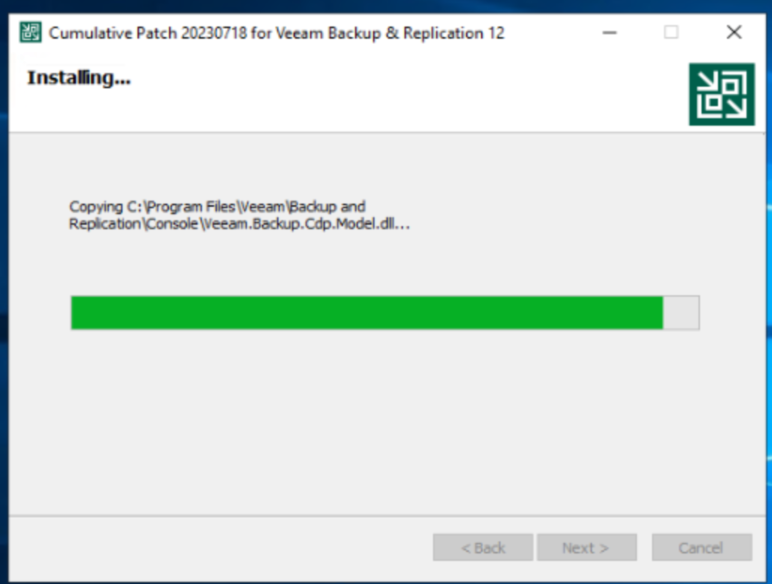

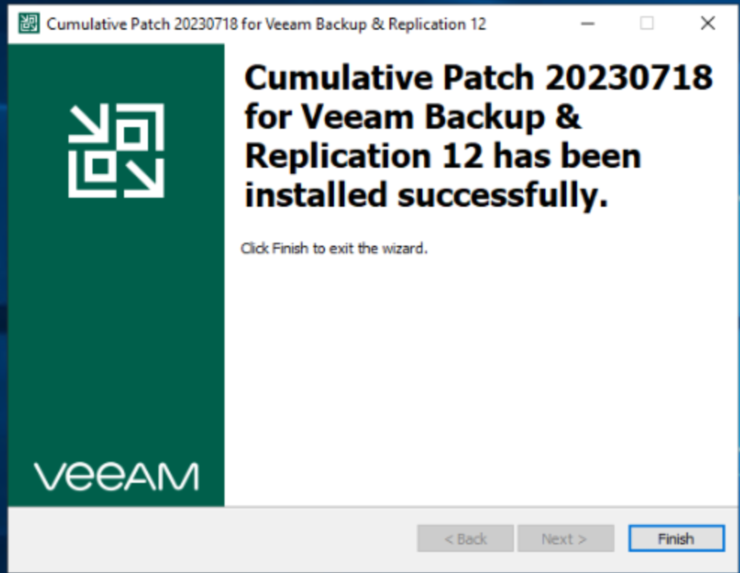

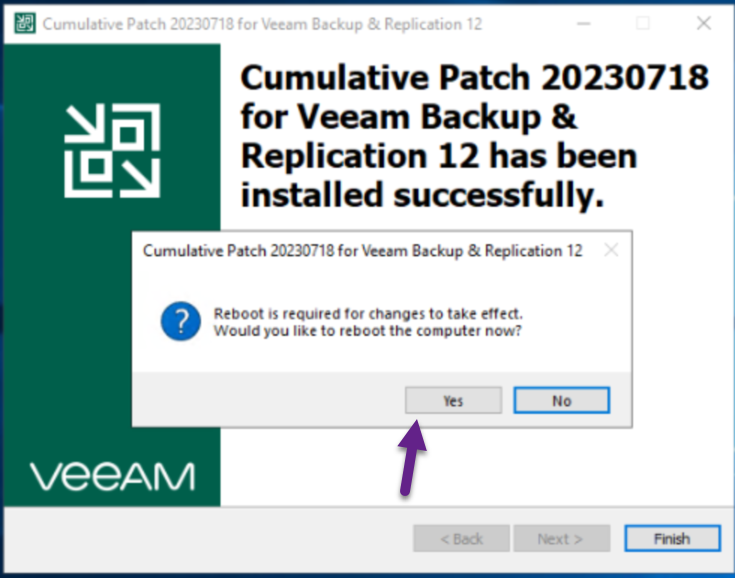

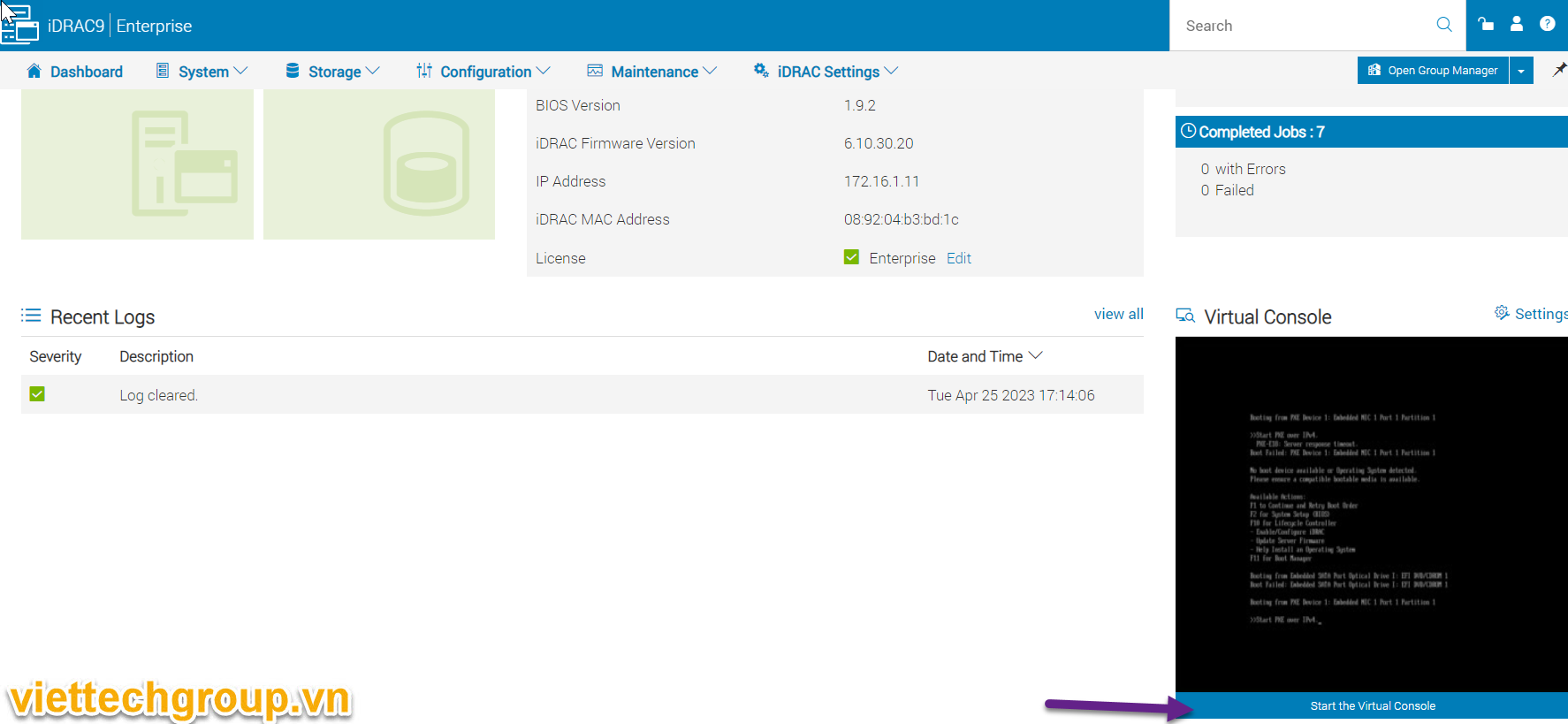

- Đảm bảo bạn đang sử dụng phiên bản Exchange Server mới nhất và đã áp dụng tất cả các bản vá bảo mật (CU, SU), bằng cách theo dõi thường xuyên trên trang Microsoft Exchange check bản vá.

- Theo dõi và thường xuyên cập nhật phần mềm chống virus và bảo mật trên máy chủ chạy Exchange.

Cấu hình xác thực người gửi bằng cách cấu hình bảo mật DNS cho Email:

- Kích hoạt các cơ chế xác thực như SPF (Sender Policy Framework), DKIM (DomainKeys Identified Mail), và DMARC (Domain-based Message Authentication, Reporting, and Conformance), IP resever (PTR)

- Xác minh và thiết lập các quy tắc xác thực người gửi trong các bộ lọc spam.

- Nếu tự làm email không có email gateway nên tìm IP sạch tí.

Quản lý danh sách đen (blacklist) và trắng (whitelist):

- Thiết lập các quy tắc để tự động thêm địa chỉ email vào danh sách đen hoặc trắng dựa trên các tiêu chí cụ thể.

- Kiểm tra định kỳ và cập nhật danh sách đen và trắng của bạn.

- Ngoài ra 1 số hãng dbspam hoặc trang Spam phải mua thêm gở spam blocklist hoặc add ip mail server vào Whitelist (nhất là ông UCEPROTECT phải mua gở), nếu trang spam free thì email gở spam,

- Thường xuyên dùng các công cụ kiểm tra xem IP có spam không nhé: Mxtoolbox, dnschecker, Testtls, spamhaus, Barracuda, Spamcop,..Dĩ nhiên phổ biến thôi còn nhiều các bạn có thể tìm thêm.

Quản lý và đào tạo người dùng cuối:

- Các giải pháp công nghệ tốt đến đâu thì con người vận hành và sử dụng cũng là users nên yếu tố con người cũng quyết định thành công trong việc góp phần ngăn ngừa.

- Cung cấp hướng dẫn và đào tạo người dùng về cách nhận biết và xử lý email spam, fishing email.

- Khuyến khích họ không mở các đính kèm từ nguồn không rõ, click link nặc danh dẫn tới spam hoặc mã hoá dữ liệu.

Kiểm soát đồng bộ hóa (synchronization):

- Hạn chế quá trình đồng bộ hóa với các danh bạ không tin cậy và ngăn chặn các kết nối không mong muốn từ các nguồn không rõ.

Giám sát log và thống kê:

- Thường xuyên theo dõi các log và bản thống kê để phát hiện các hoạt động bất thường từ Log của Exchange transport, Ngoài các công cụ sẵn có của Exchange Server: Message tracking. Có thể dùng ManageEngine Exchange Reporter Plus khá ok dĩ nhiên phải tốn phí 😊

- Thực hiện giám sát thời gian thực để nhanh chóng phát hiện và xử lý các vấn đề liên quan đến spam.

Sử dụng các giải pháp chống thấp hóa (greylisting):

- Cài đặt các giải pháp chống thấp hóa để tạm thời chặn các email từ nguồn chưa được xác minh, và chỉ chấp nhận chúng khi được gửi lại từ cùng một nguồn. Này gần giống mục 3, dùng thêm các giải pháp tốn tiền

Rules Transport Exchange Server

Có thể tận dụng tạo các bộ lộc rules sẵn có của Exchange vẫn có khả năng ngănn chặn được nhiều đó, Mình nghỉ bộ công cụ này khá mạnh mọi người cần khai thác triệt để vì miễn phí mà có sẵn tận dụng có gì sài nấy trước khi đầu tư.

Lời Kết cho bài post

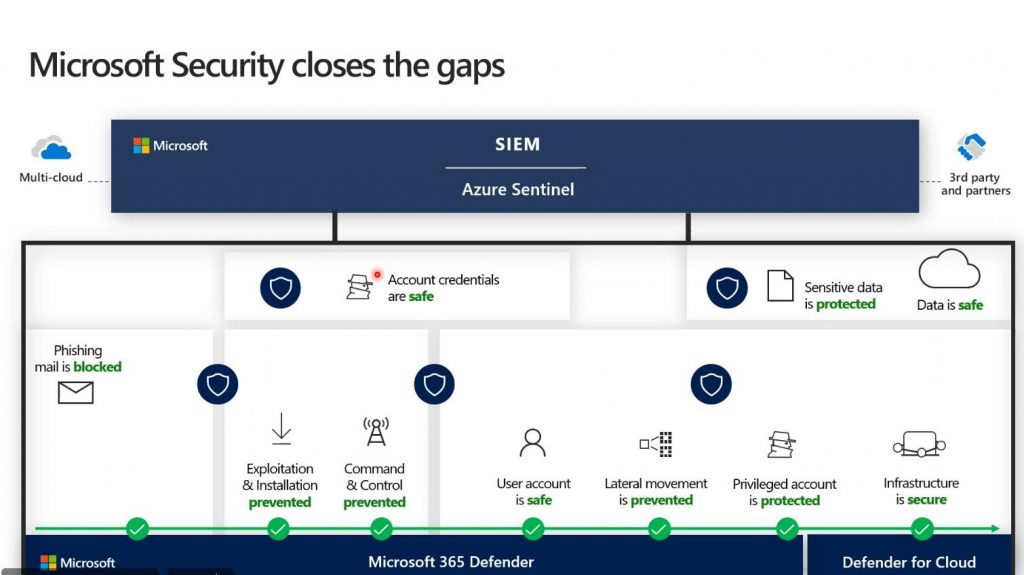

Bảo mật email là câu chuyện muôn thuở và nhiều tầng nhiều lớp, dĩ nhiên tuỳ thuộc vào nhu cầu và ngân sách doanh nghiệp nếu lên Cloud Email Online (Google Workspace, MS365-Microsoft Defender for Office 365 công nghệ mới XDR..) thì khá tốt rồi.

Bài post này chỉ đề cập đến giải pháp email Server Exchange nhà làm (On-Premise). Chúng ta đi từ trong ra ngoài theo các tầng thì có thể gôm lại các cách phòng chống spam cho Email như sau:

- Tầng 1: Nội tại email Exchange Server có Antispam and antimalware sẵn có free, dĩ nhiên phải cấu hình và bật lên (Content filter, Sender, IP reputation,..).

- Tầng 2: Rules transport Exchange có sẵn free chỉ tốn cơm suy nghĩ, spam đâu block đó

- Tầng 3: tầng cài thêm phần mềm thứ ba nếu không nhiều tiền mua phần cứng: Antispam của ESET Mail Security, Symantec tích họp email security, McAFee,..

- Tầng 4 tường lửa nếu có sẵn: Forgiate mua tính năng hoặc sài hẵn phần cứng mail gateway như của Baracuda, Sophos, Fortimail, hoặc đẩy thẳng mail relay Cloud Online: Microsoft, GG, Amazon SES, SendinBlue, DNSexit,..Nhiều lắm mà tốn tiền 😊

..

Lưu ý rằng không có biện pháp nào là hoàn toàn hiệu quả 100% trong việc ngăn chặn spam, vì vậy việc kết hợp nhiều biện pháp cùng một lúc là quan trọng.

Bài Post mang tính chất chủ quan tham khảo va chắc lọc từ kinh nghiệm cá nhân, anh em nào có khác hãy comment để thảo luận nhé.

Phương Nguyễn