CÁCH CẬP NHẬT UPDATE HOST ESXI TỪ LIFECYCLE MANAGER VCENTER

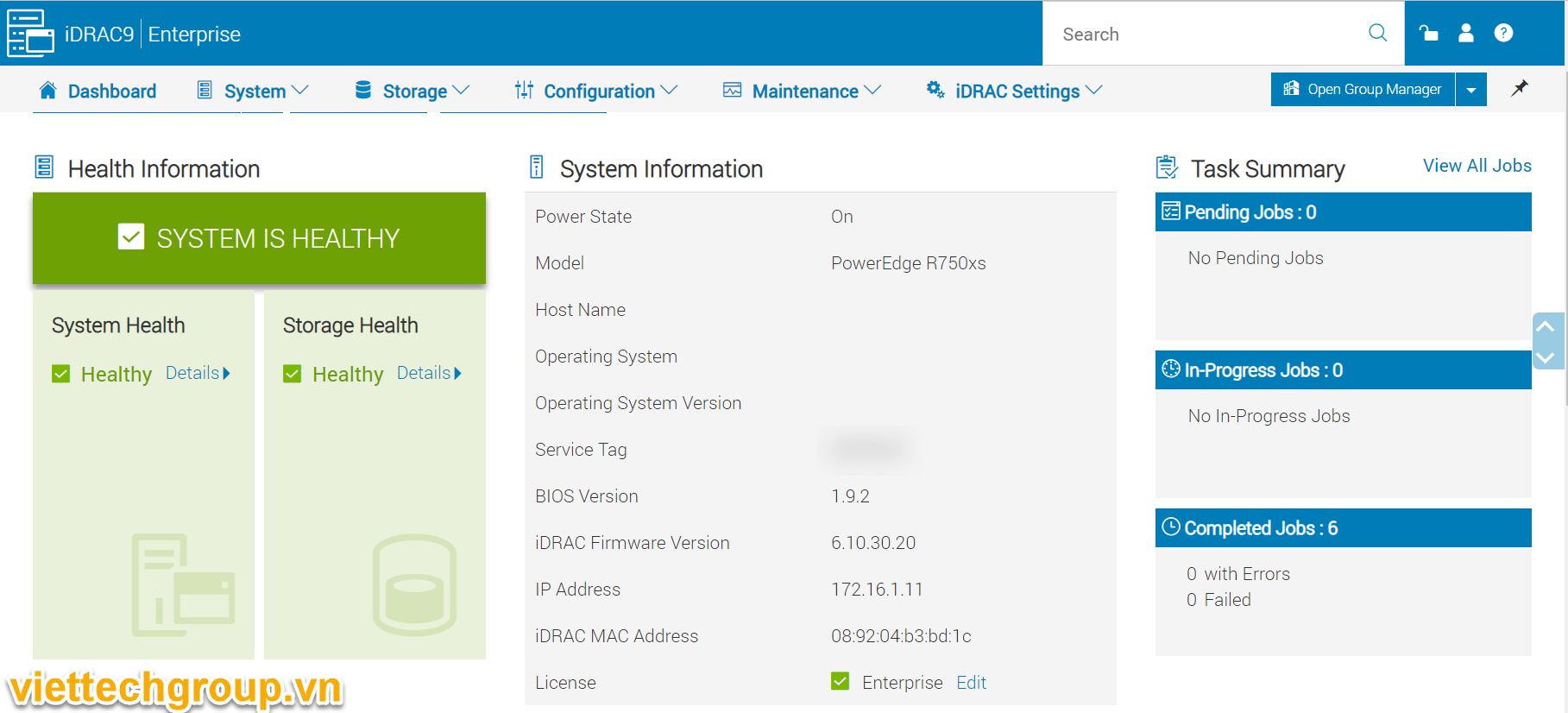

NGỮ CẢNH

Có nhiều cách để ugprade host esxi 8, có thể upgrade từ host đơn, có thể cập cật online, hoặc offline từ lệnh. HÔm nay phương nguyễn giới thiệu tính năng cập nhật từ Lifecycle Manager của Vcenter (Tính năng đổi tên mà trước đó là Vmware Update Manager) ví dụ esxi 8.0 U1->8.0U2

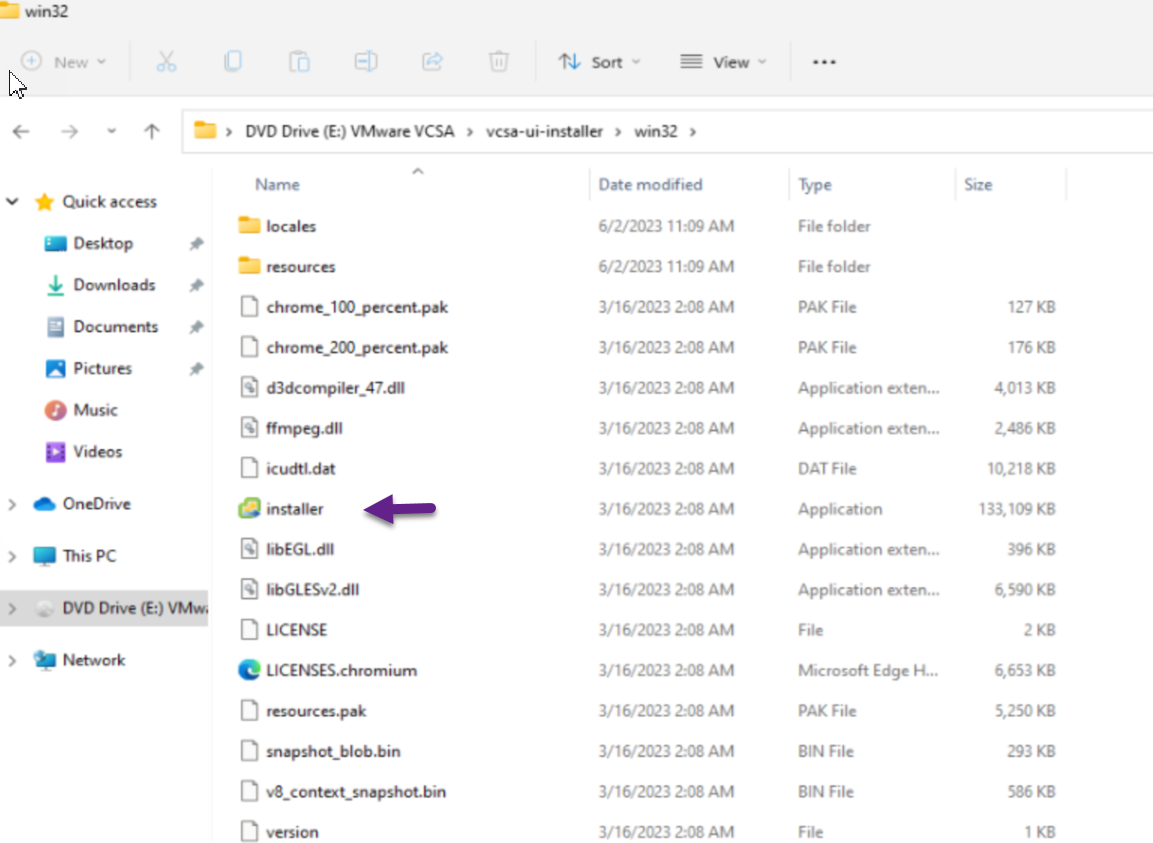

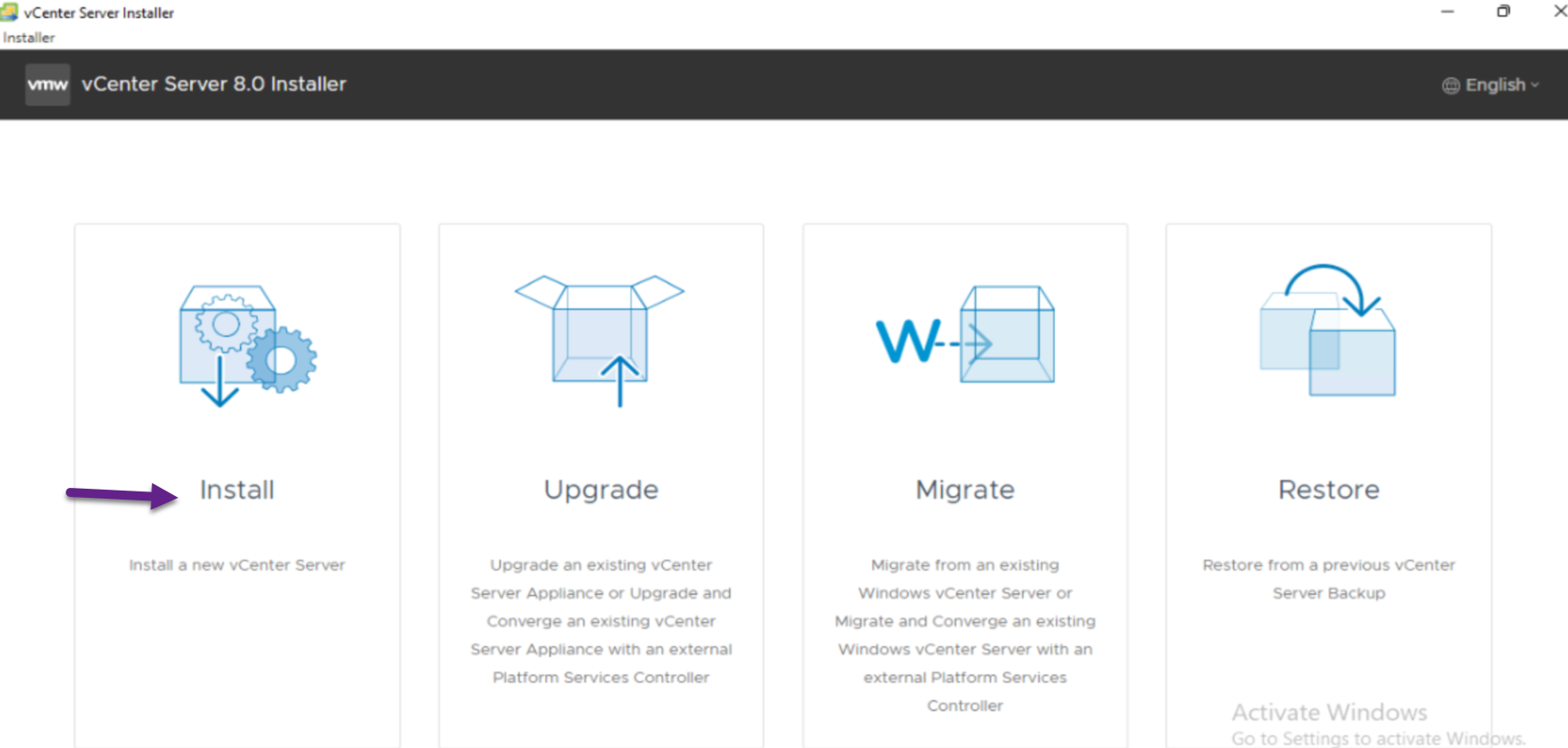

CÁCH THỰC HIỆN

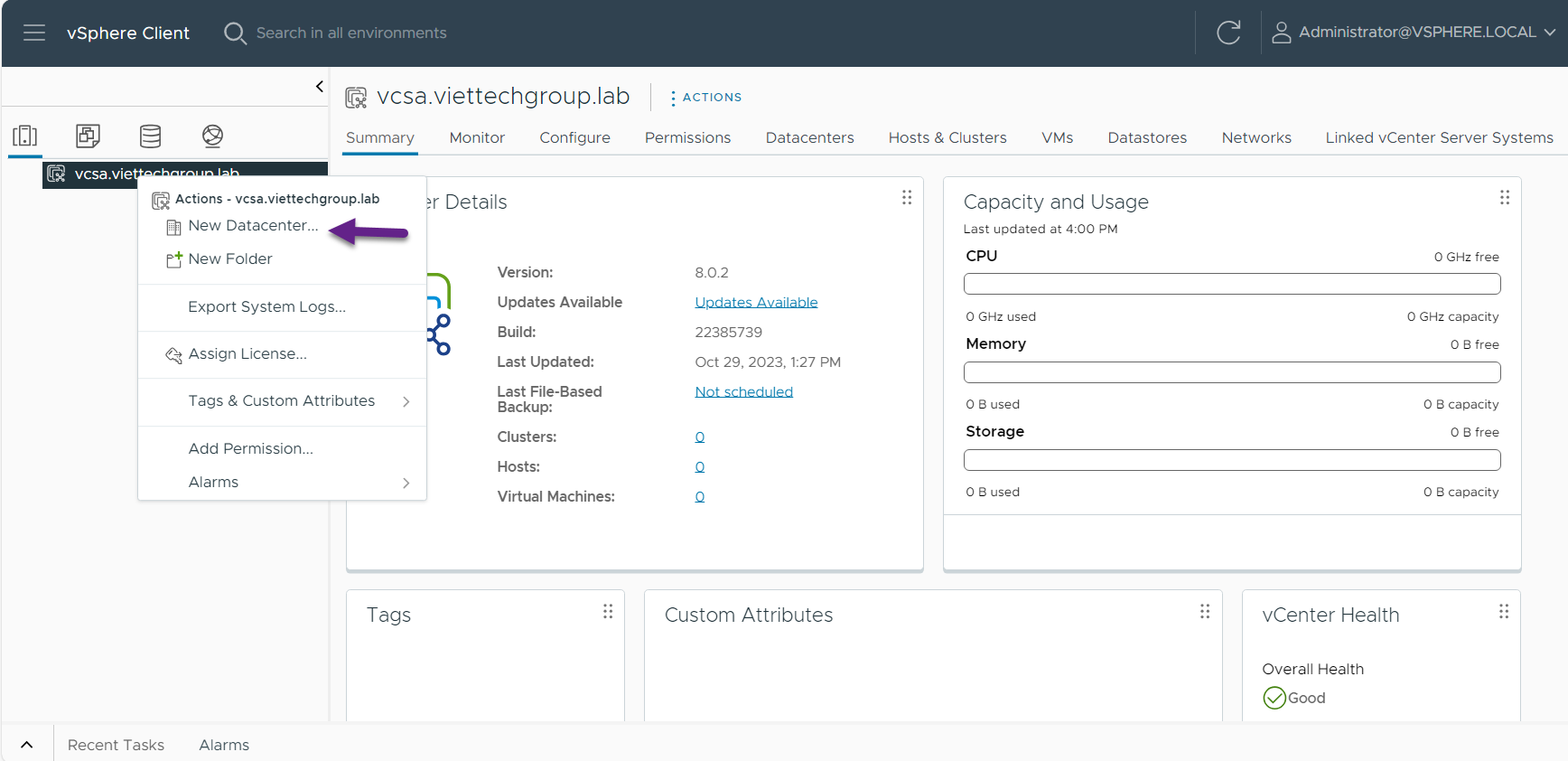

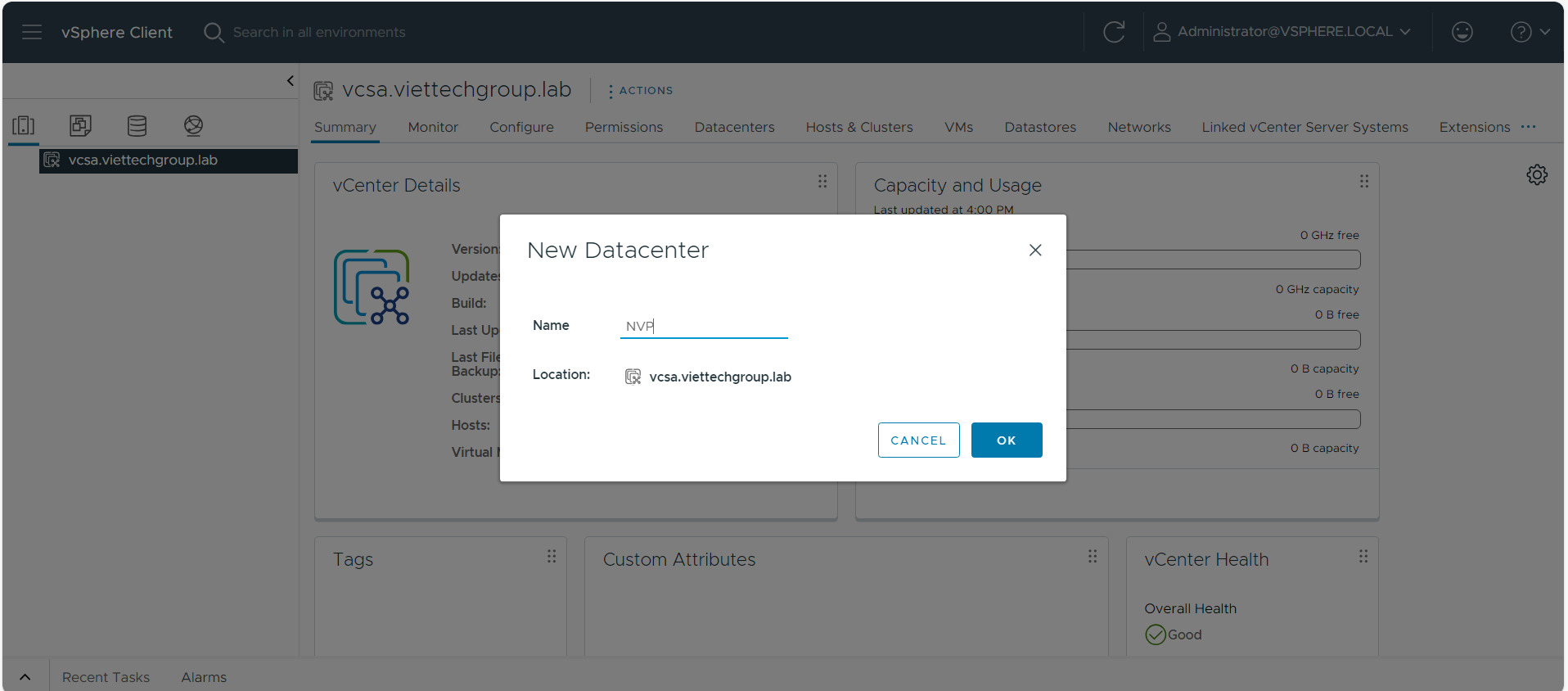

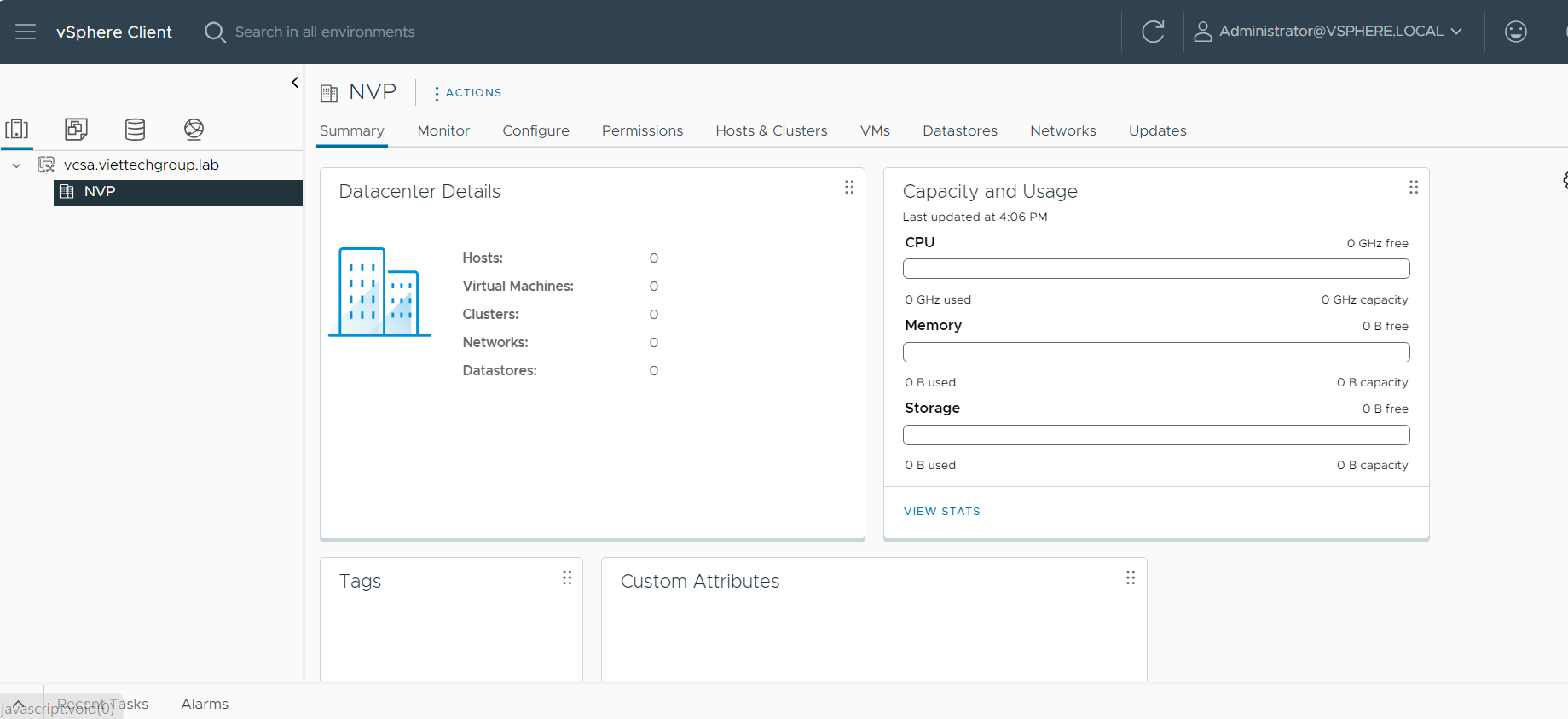

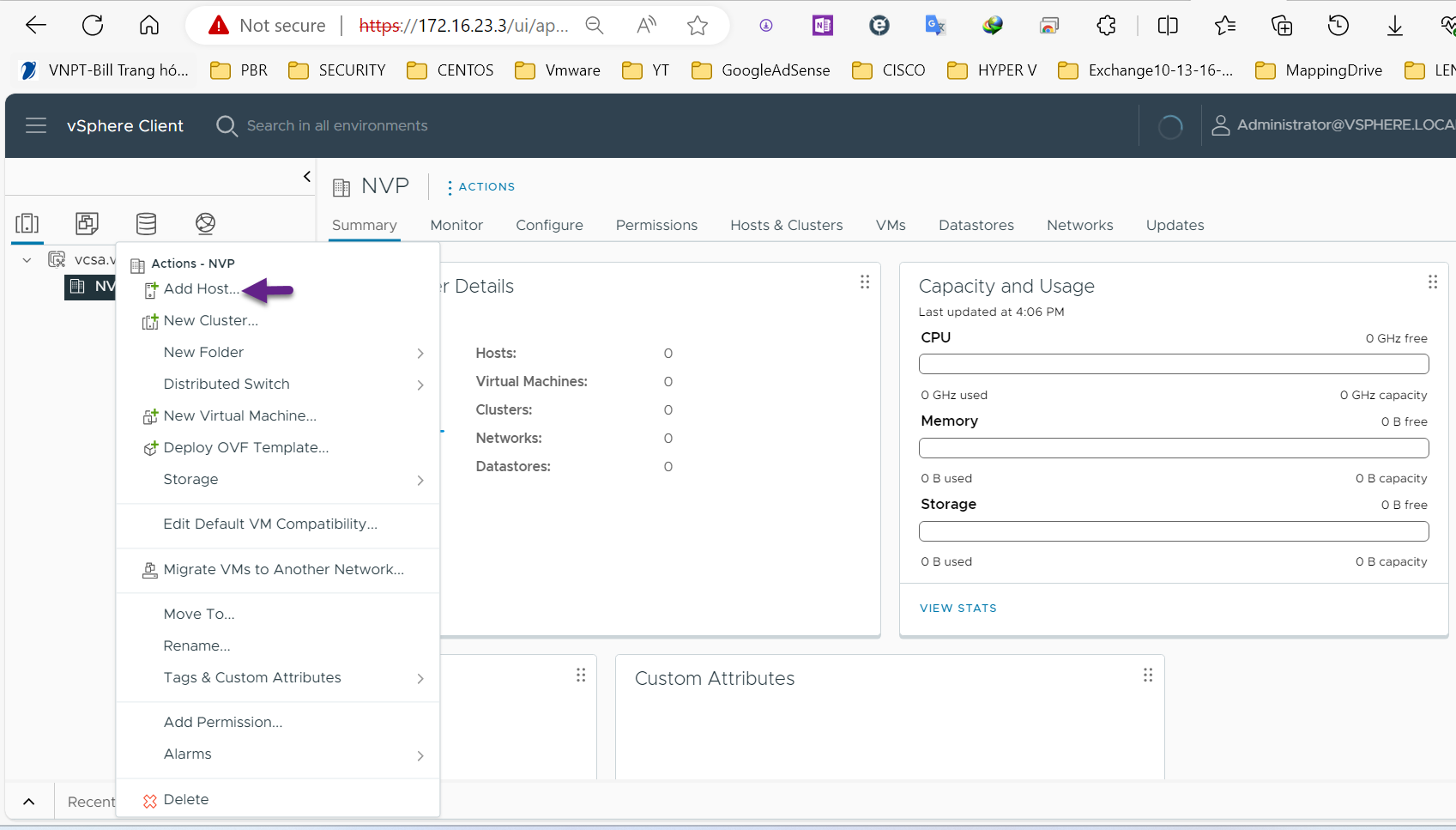

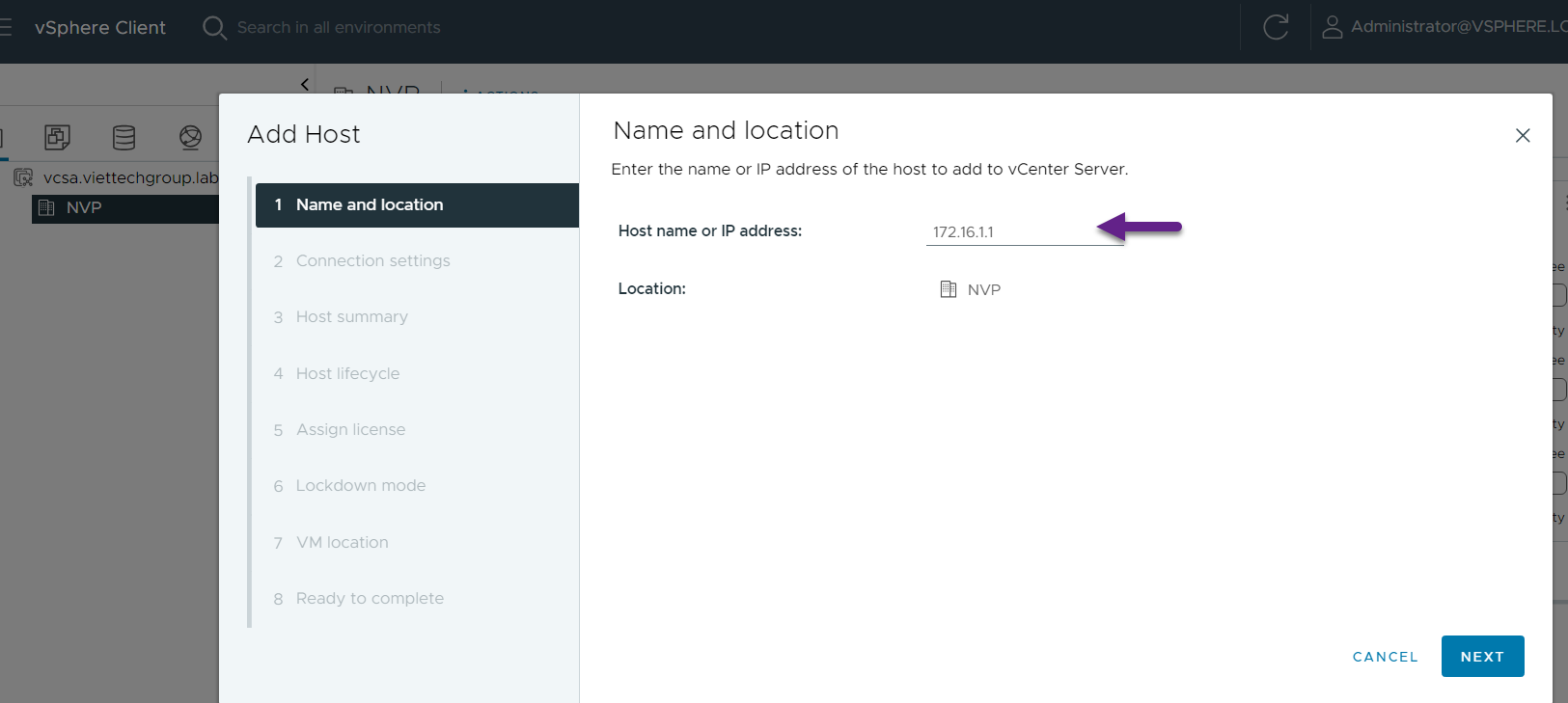

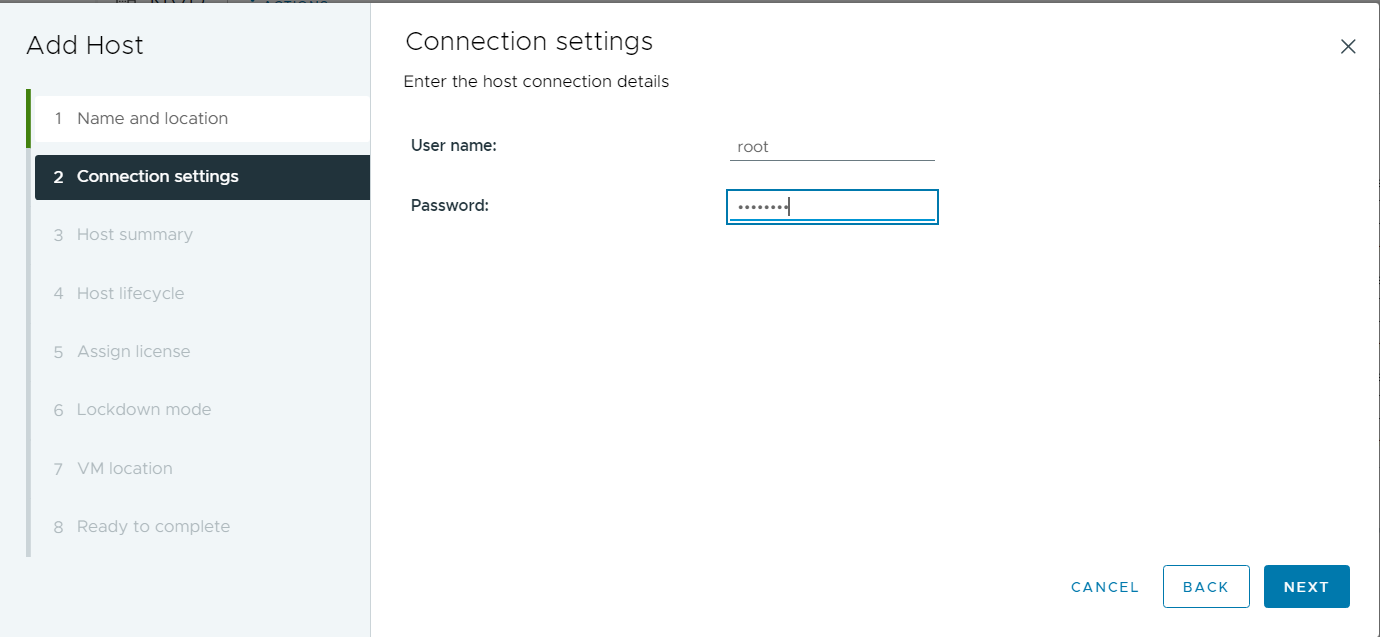

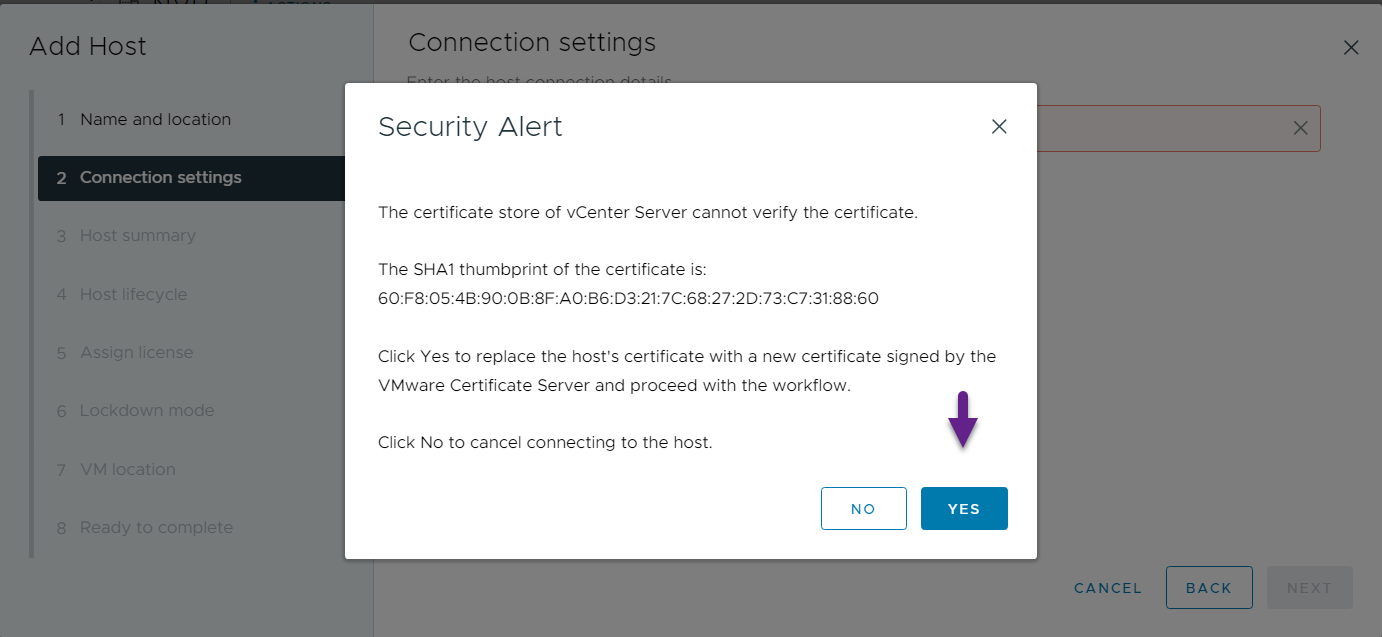

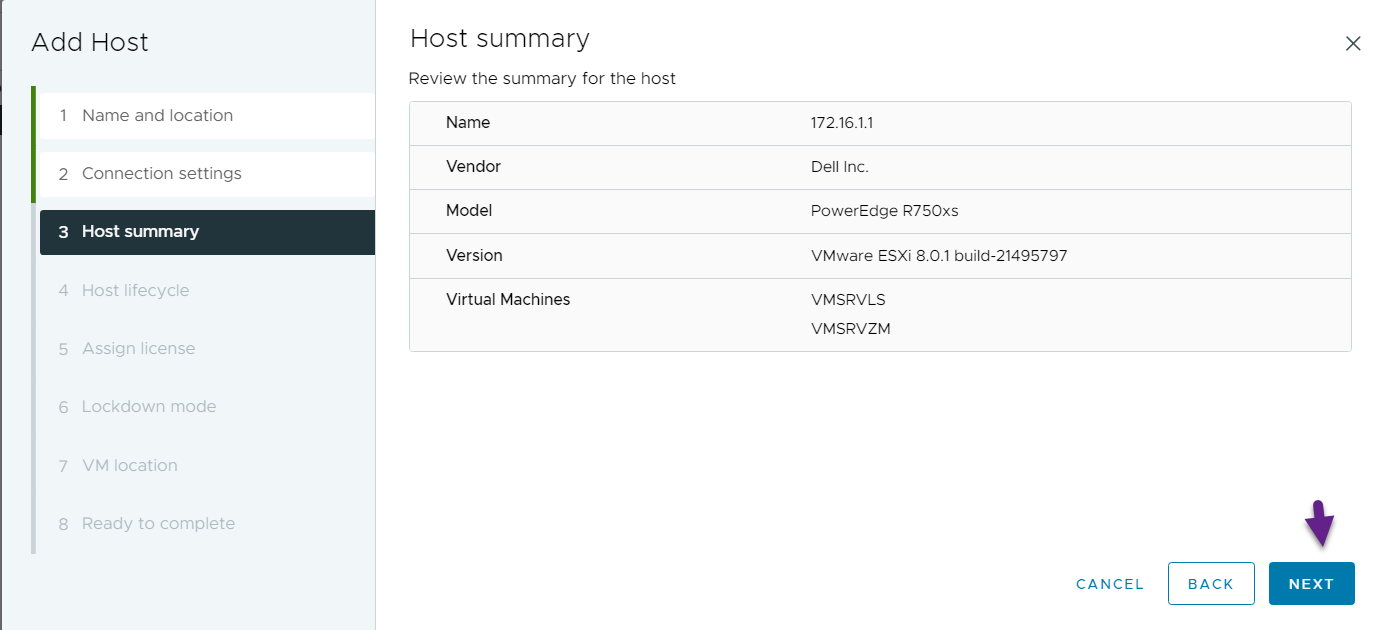

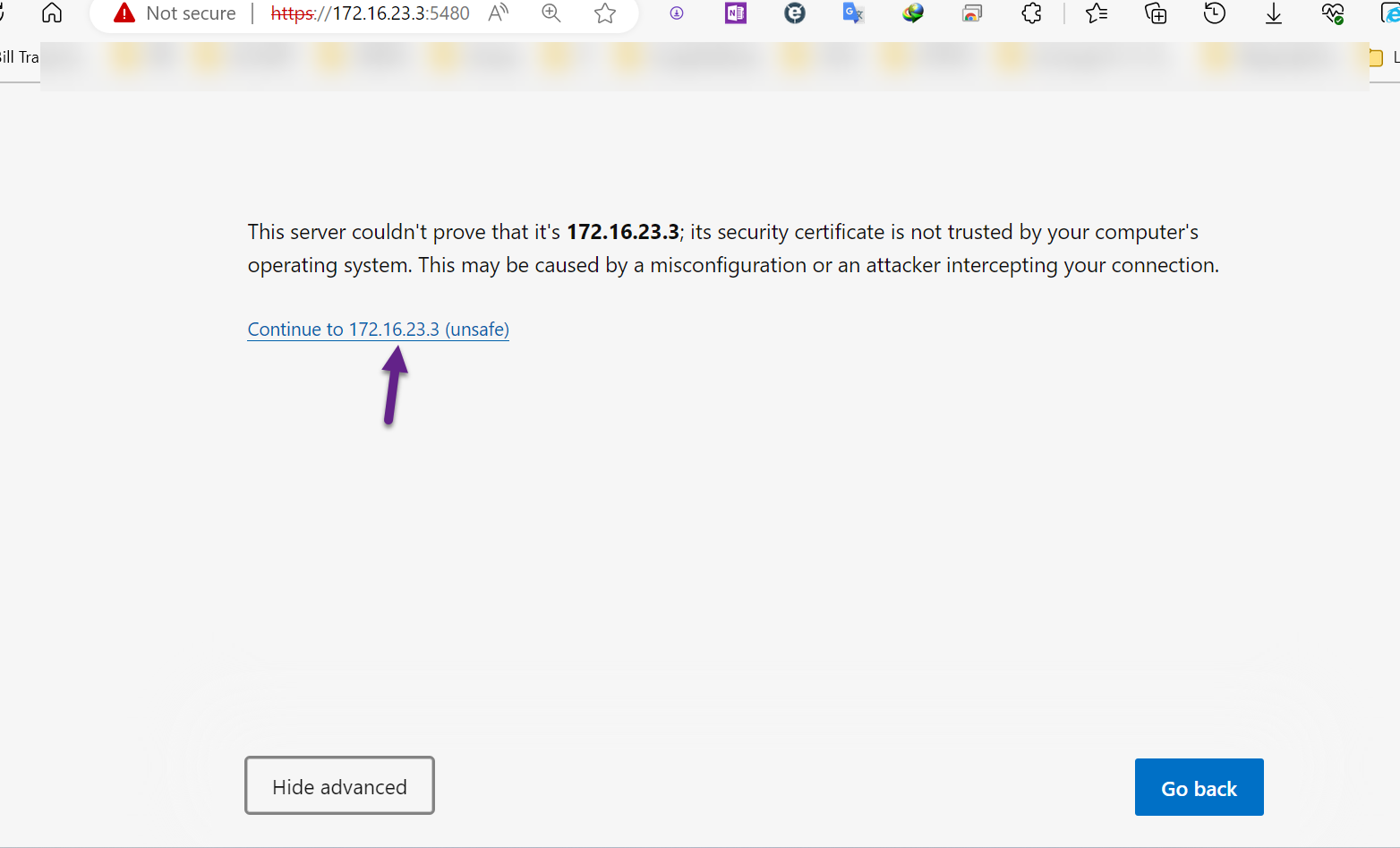

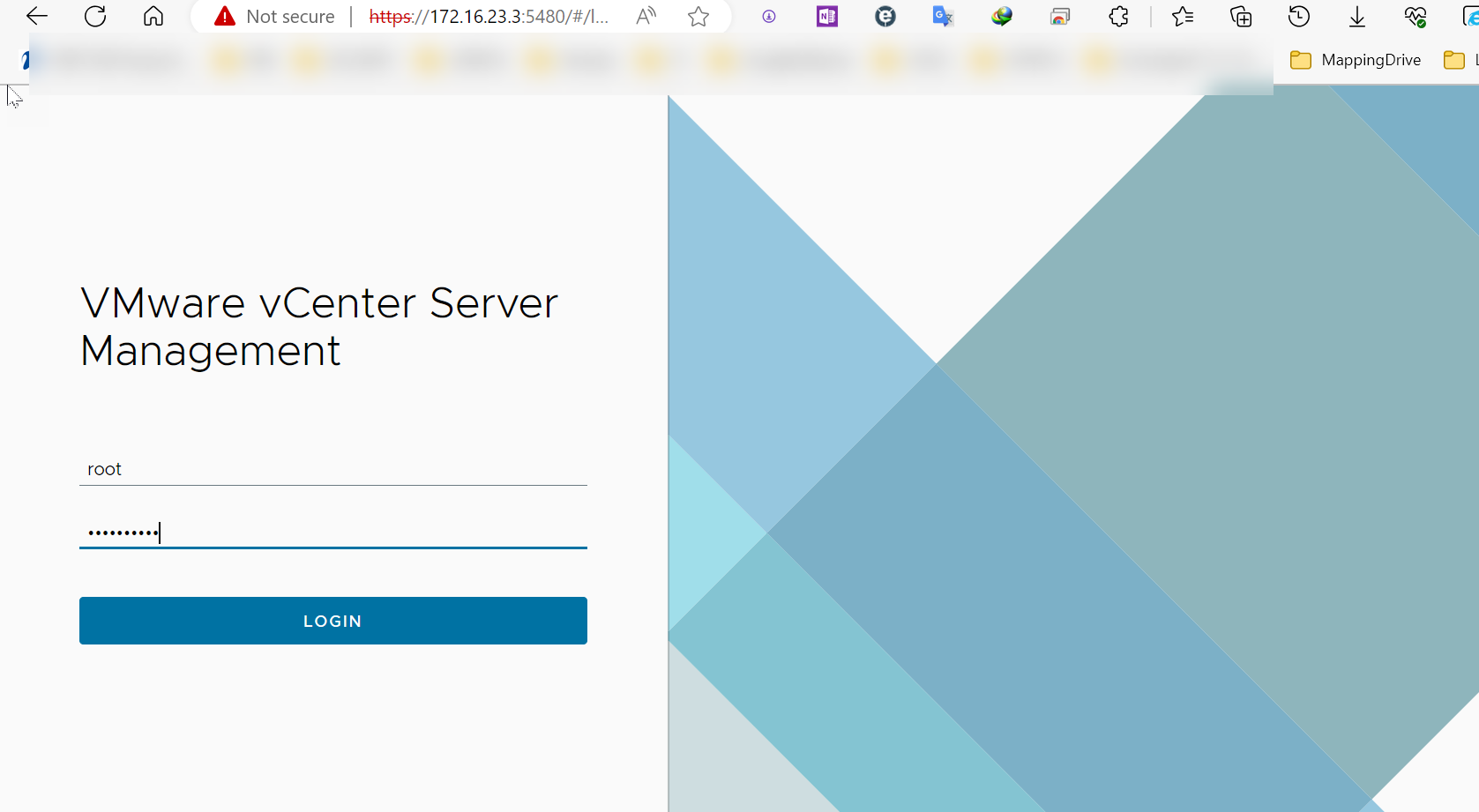

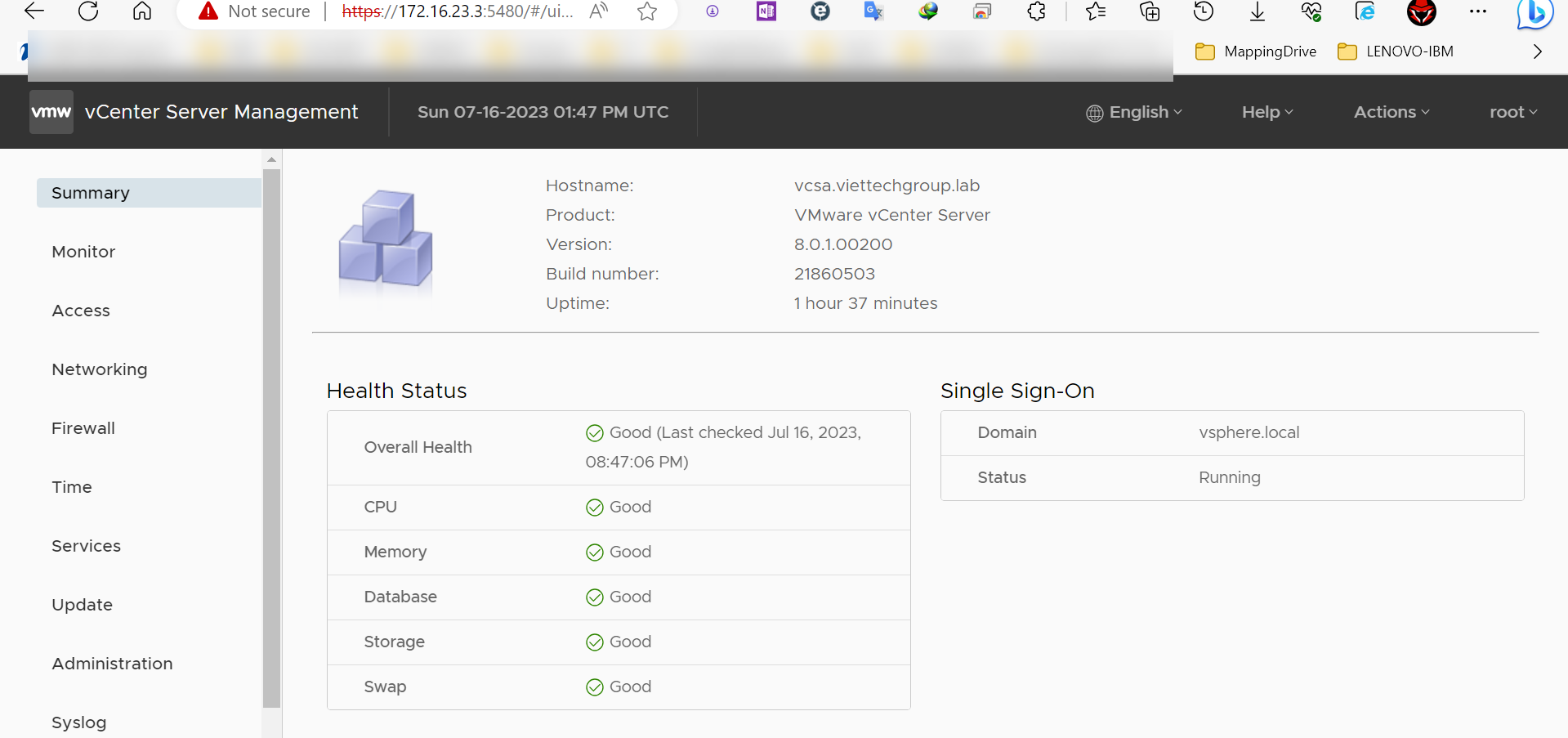

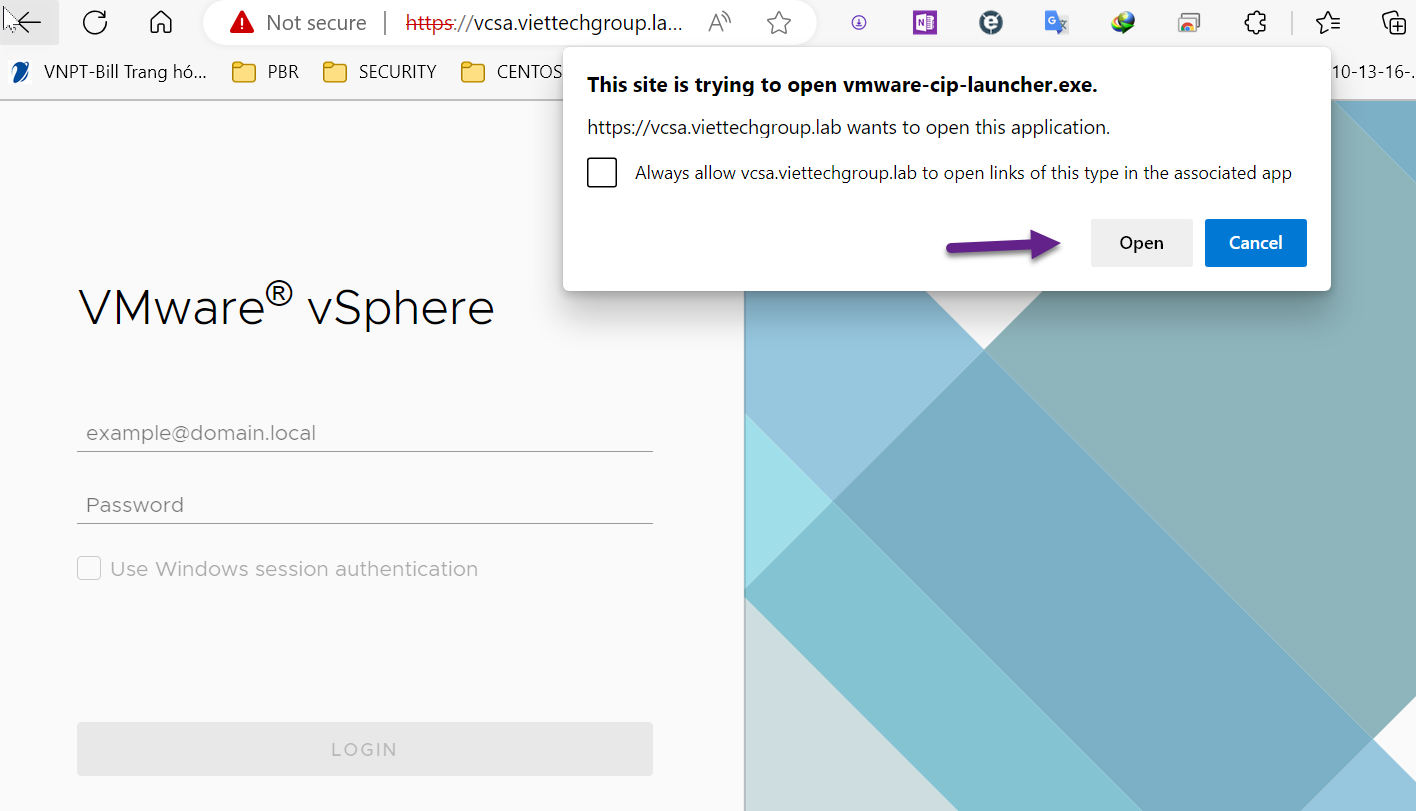

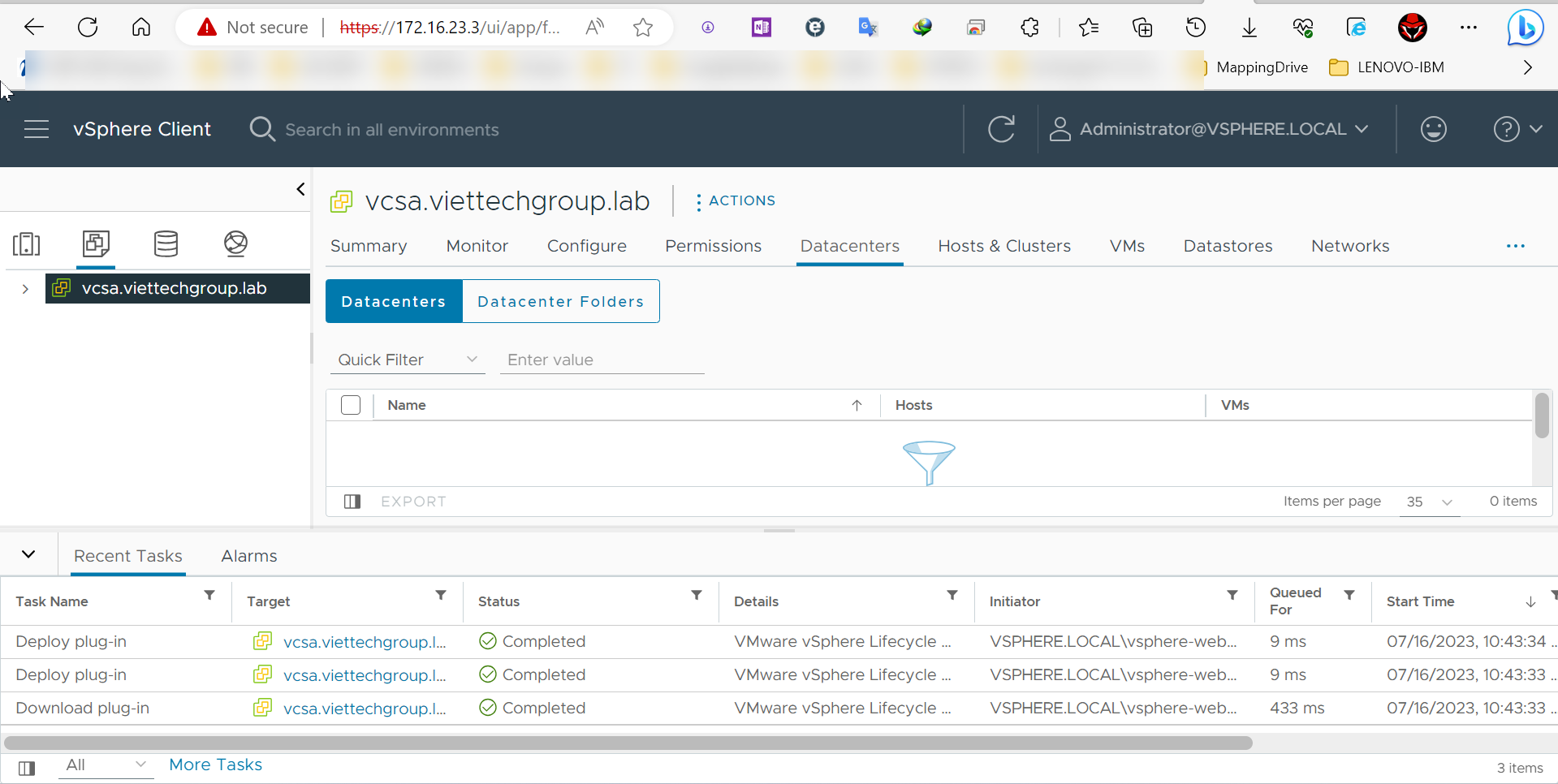

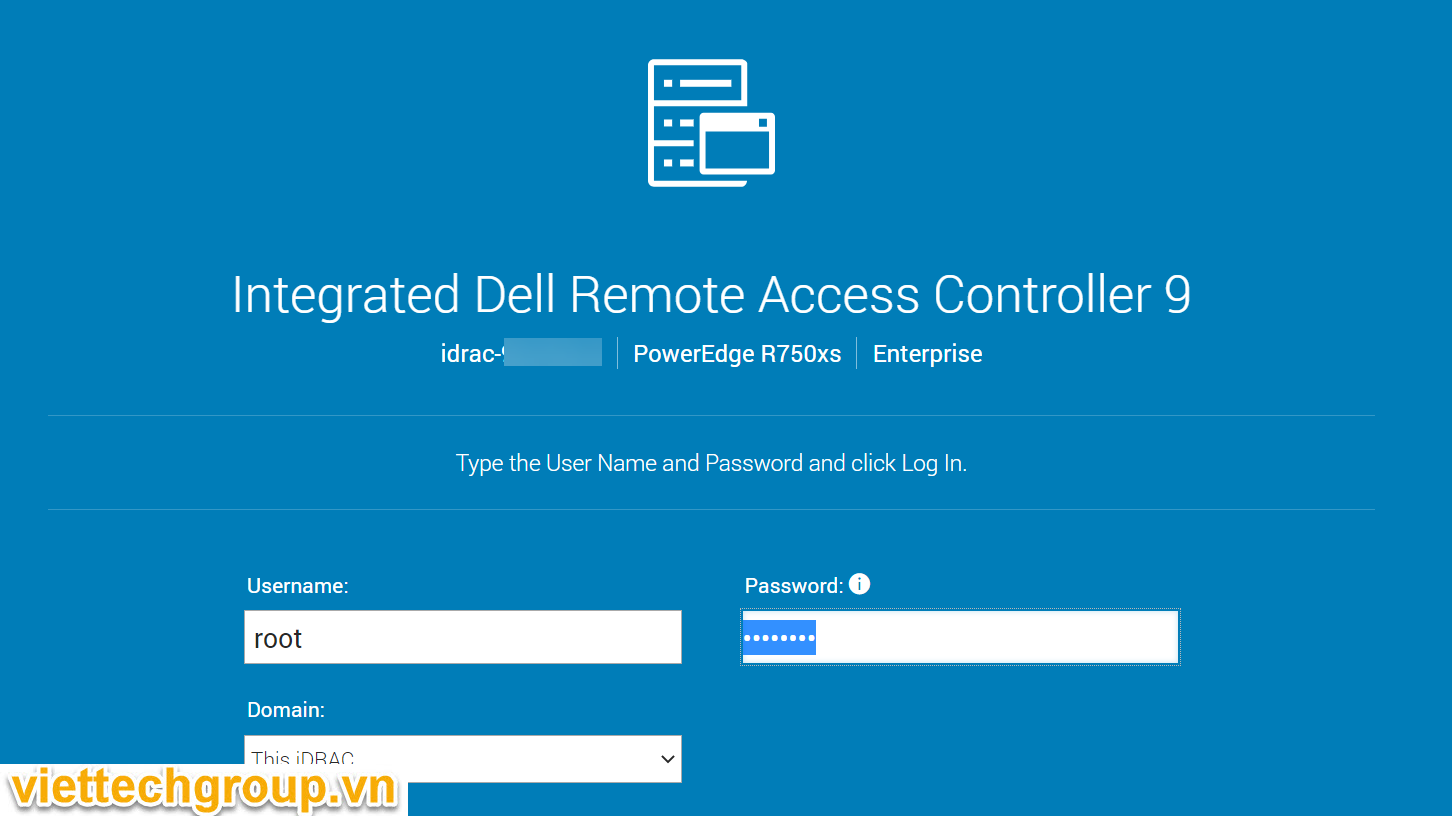

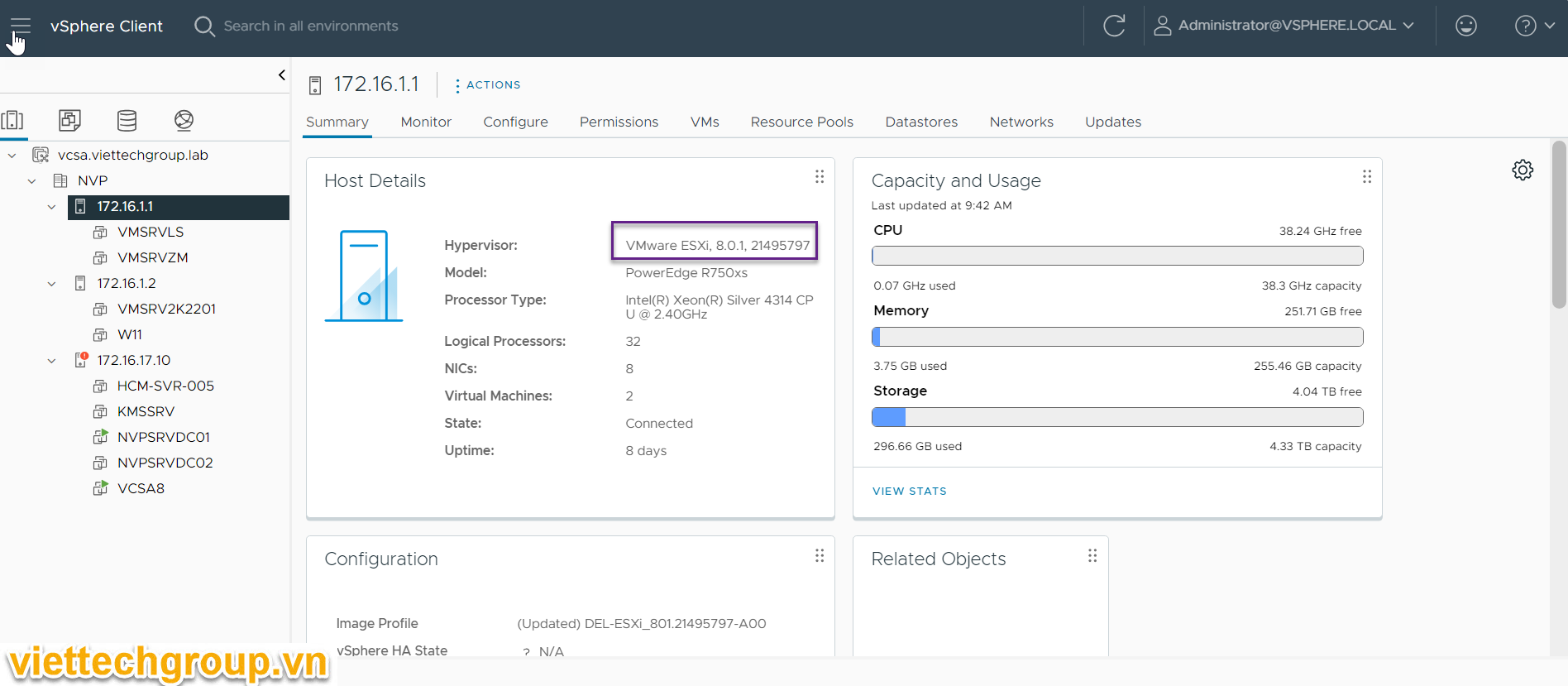

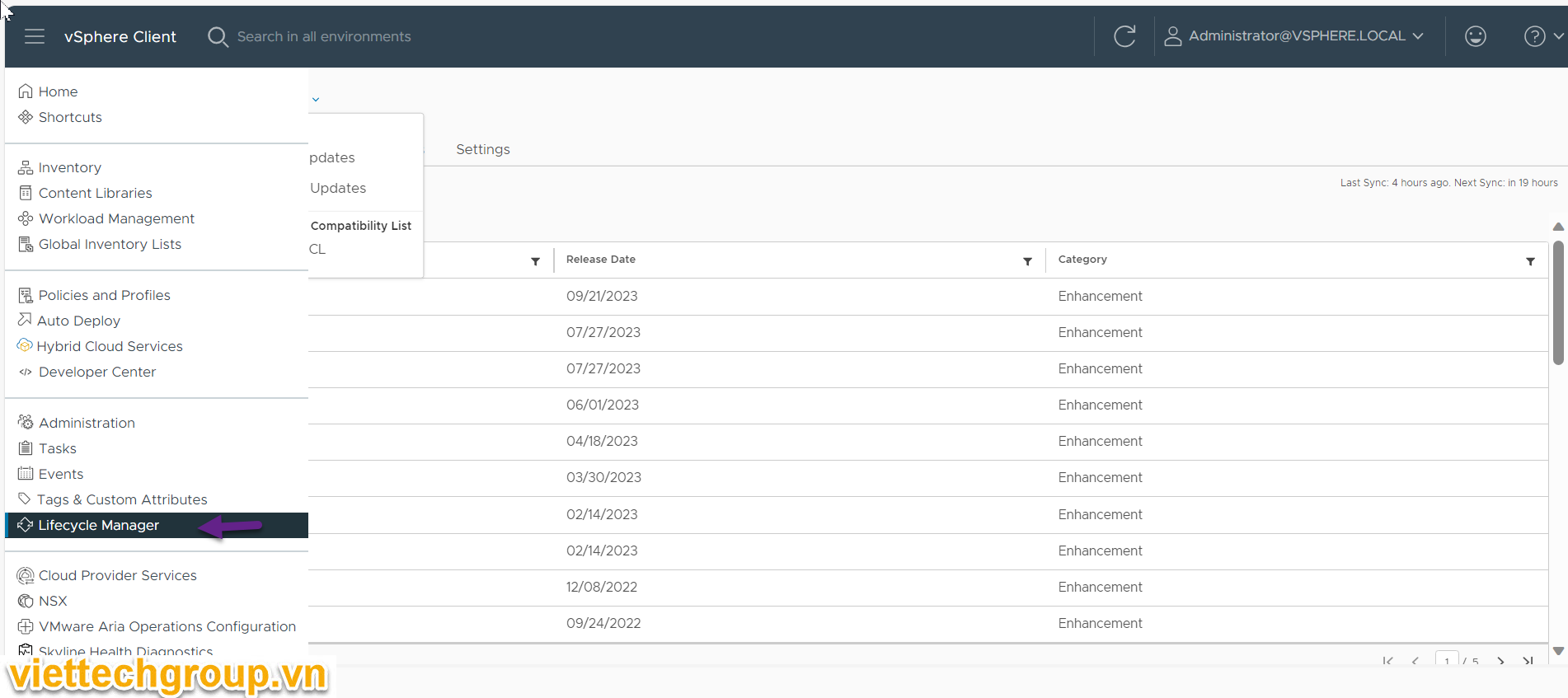

B1:Logon vào vCenter thao tác

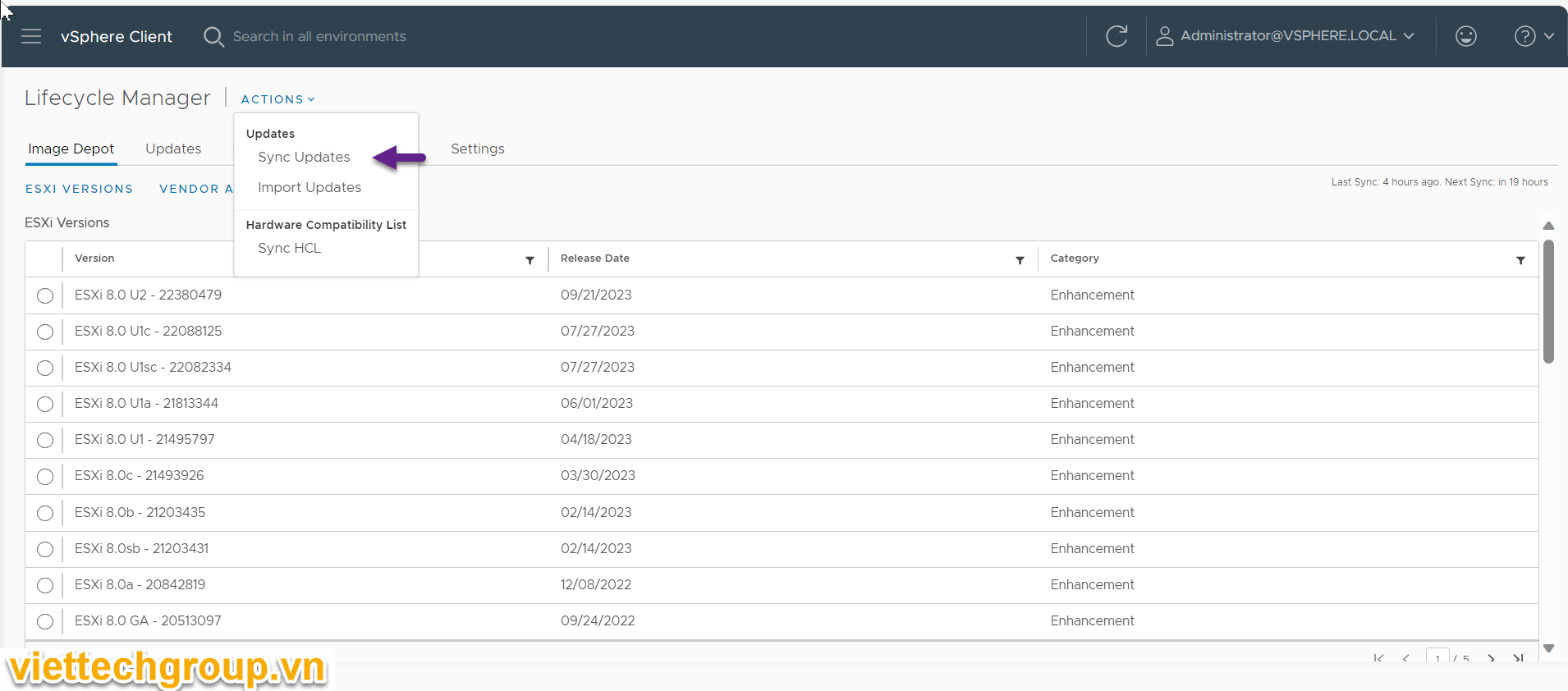

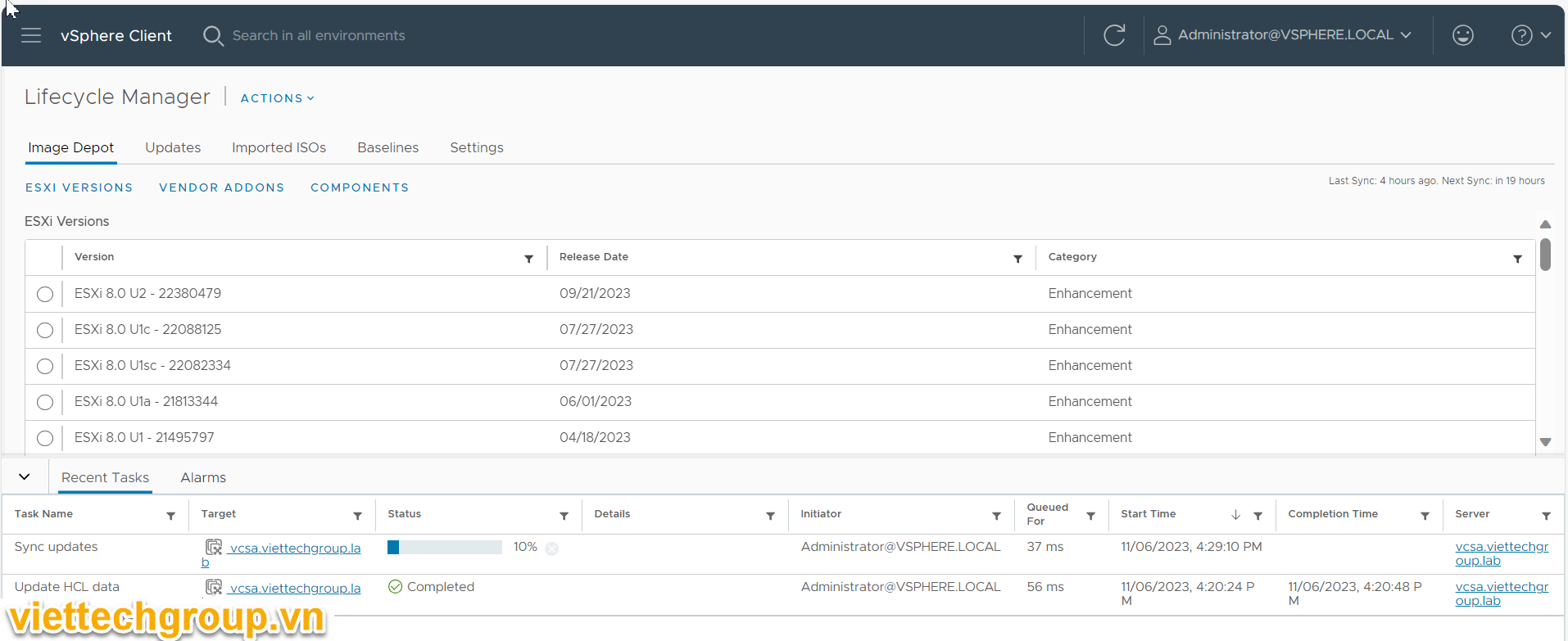

B2: từ short cut-> Chọn vào Lifecycel Manager->Sync updates động tác này sẽ kết nối với server update lonline của vmware sẽ tải bản mới nhất về (version: esxi, cũng như driver mới nhất.). Lưu ý phải có kết nối internet nhé.

Ngoài ra chúng ta có thể import từ file iso để update nhé hoặc chúng ta có thể tạo 1 baseline cusmozine theo ý muốn chúng ta.

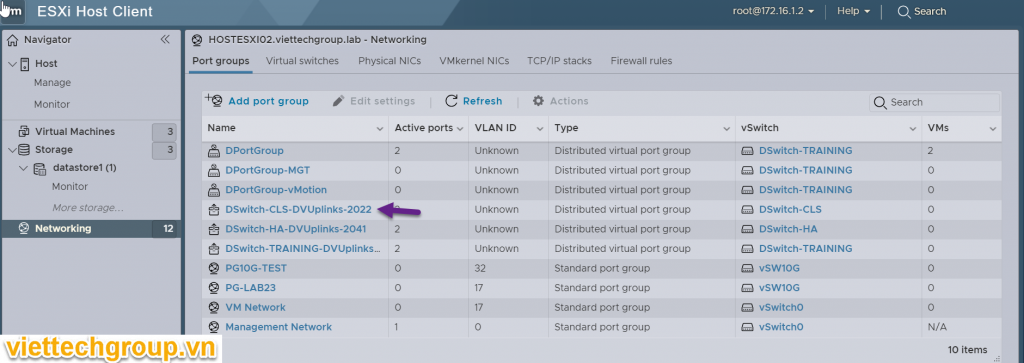

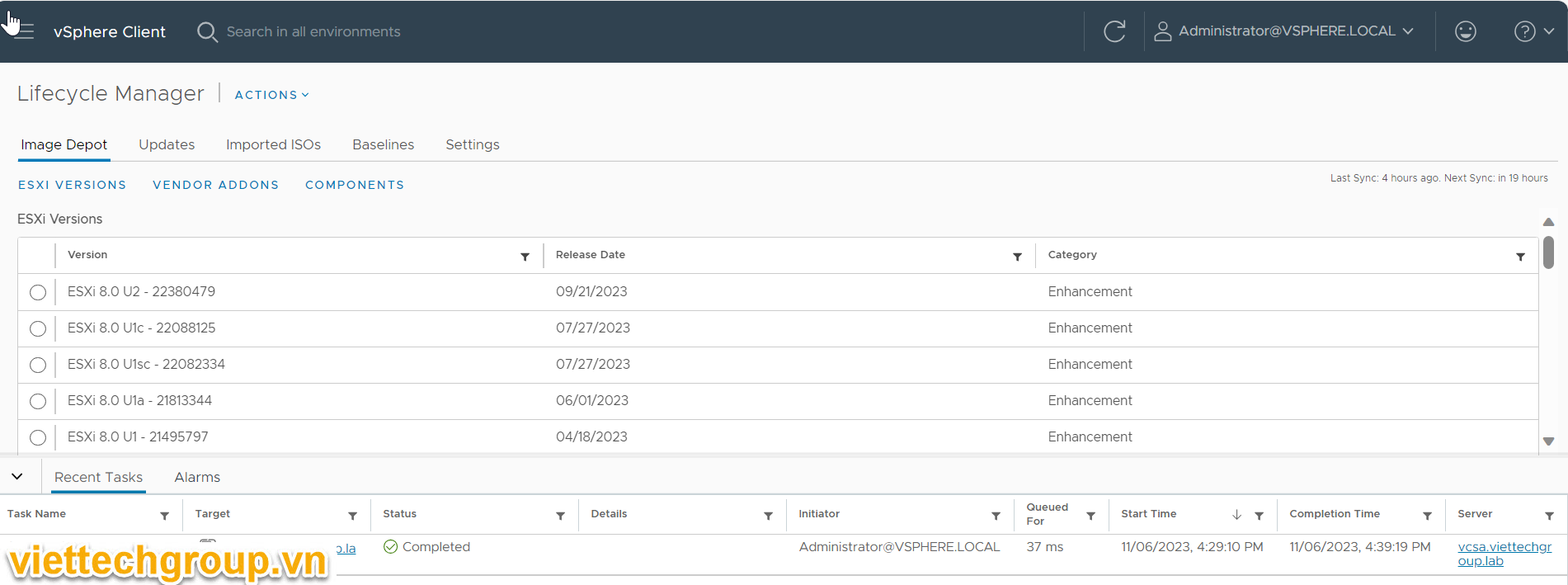

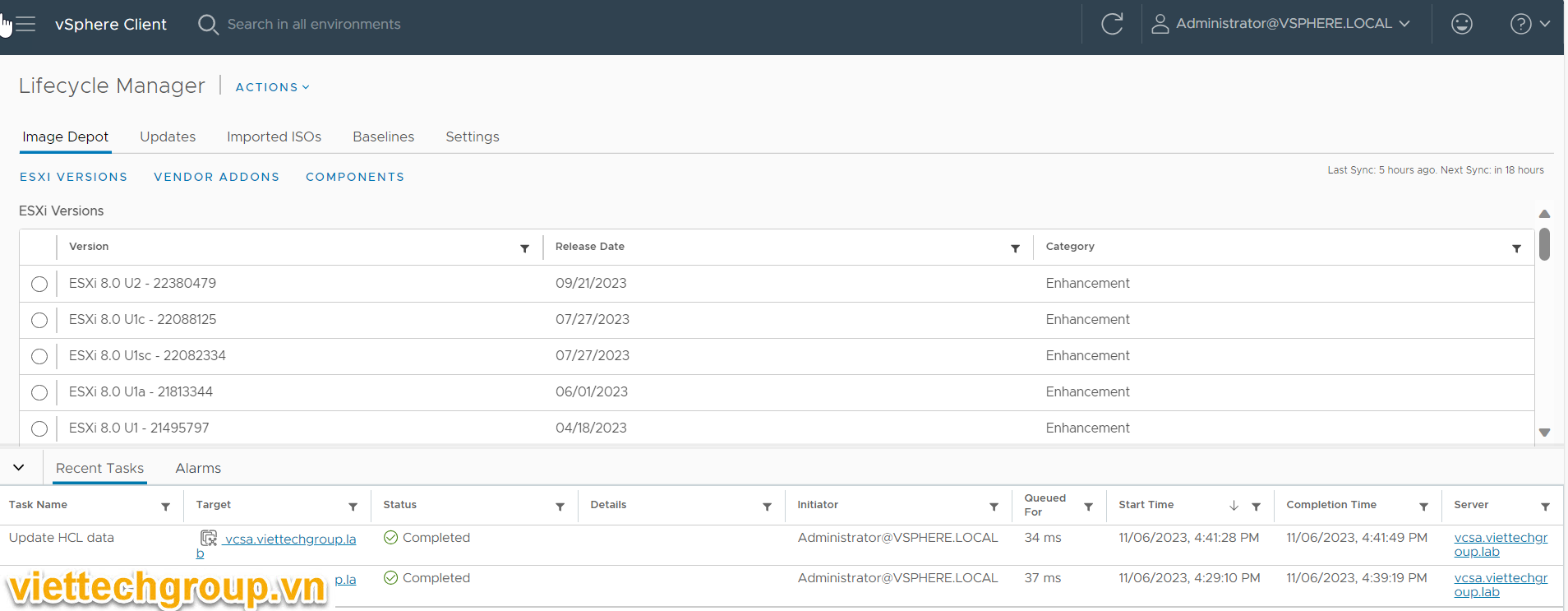

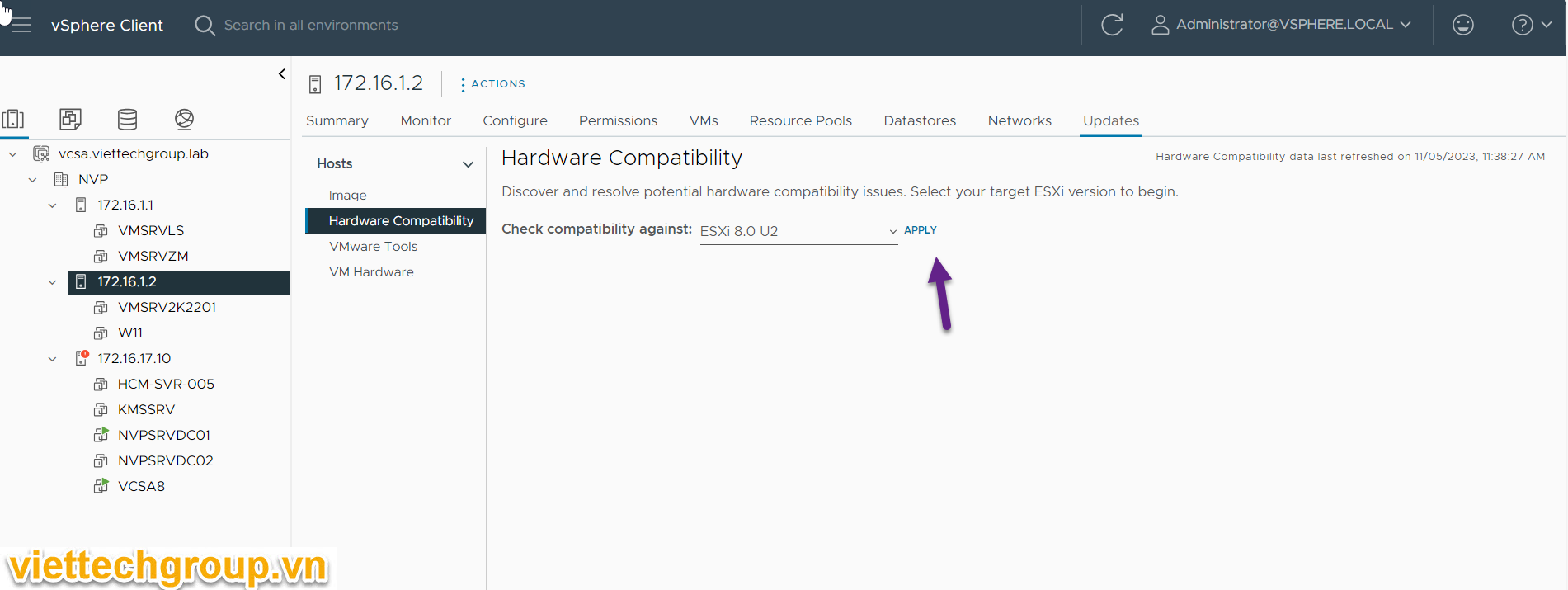

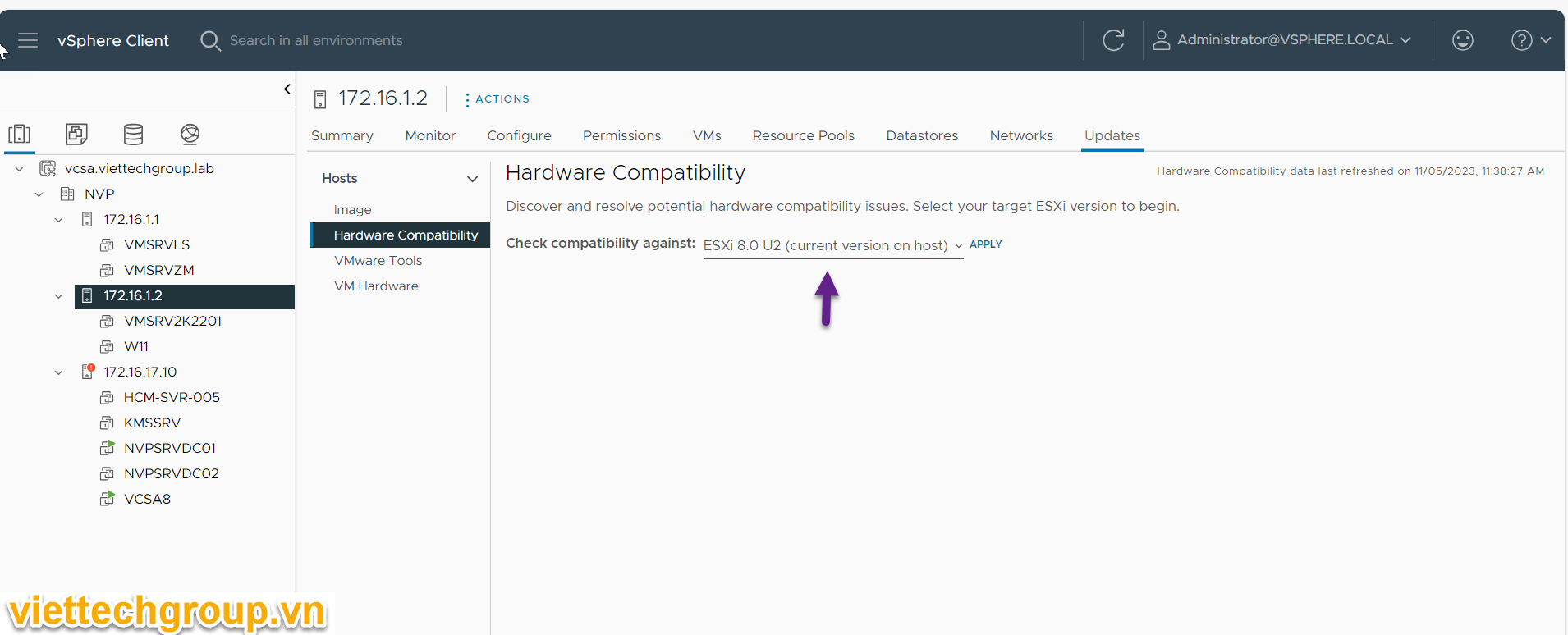

Bước 3: Sau khi chạy xong sync Update chúng lặp lại bước 2 mà chọn Sync HCL (Hardware Compatibility List)

Động tác này để cho hệ thống sẽ cập nhật nhận diện các driver tương thích phần cứng máy chủ esxi đang có trong vcenter

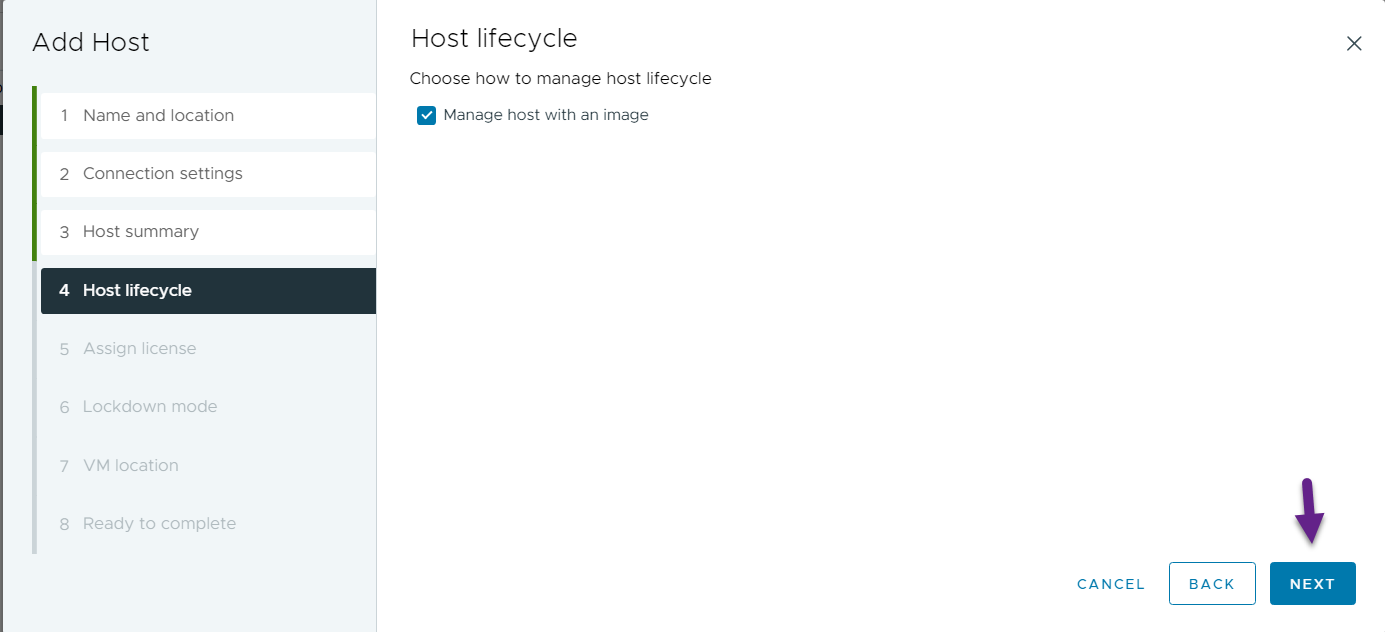

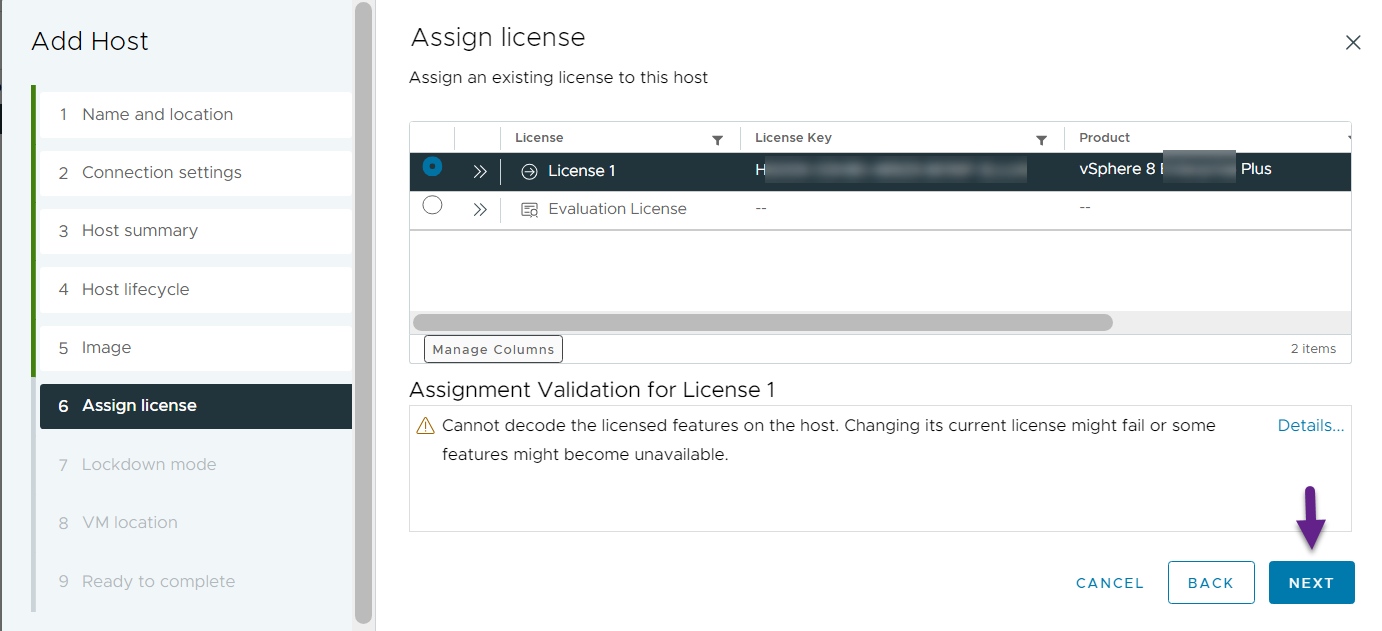

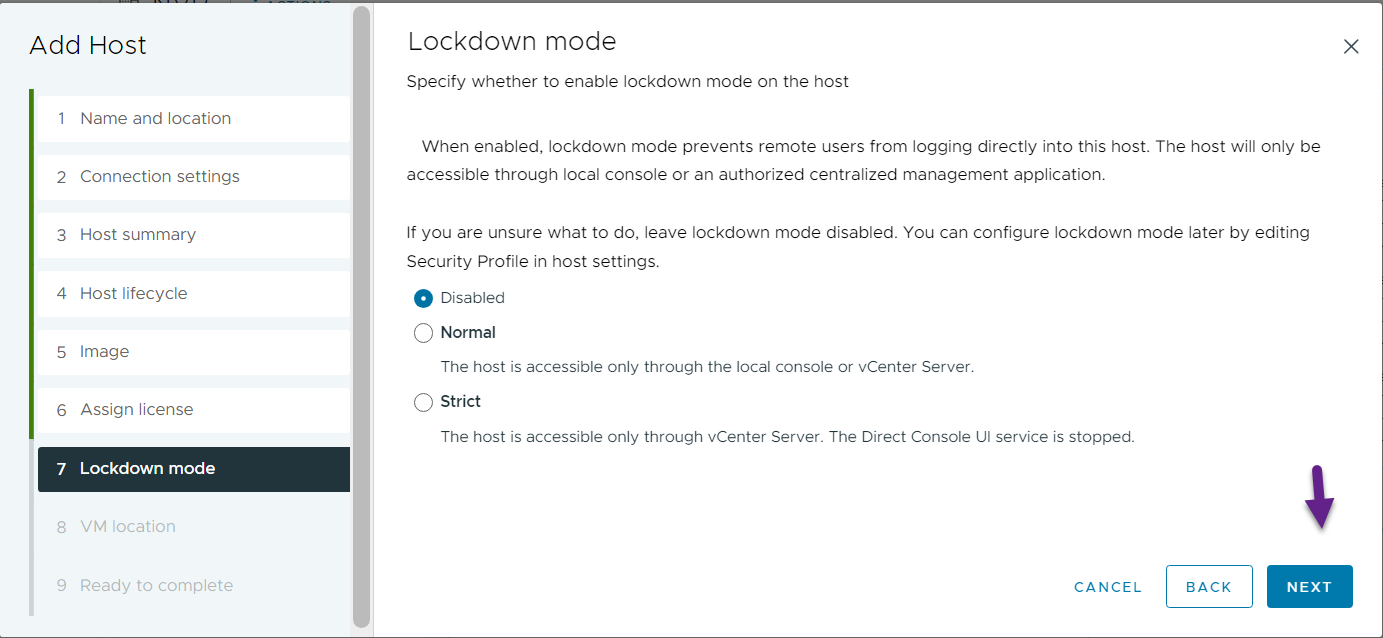

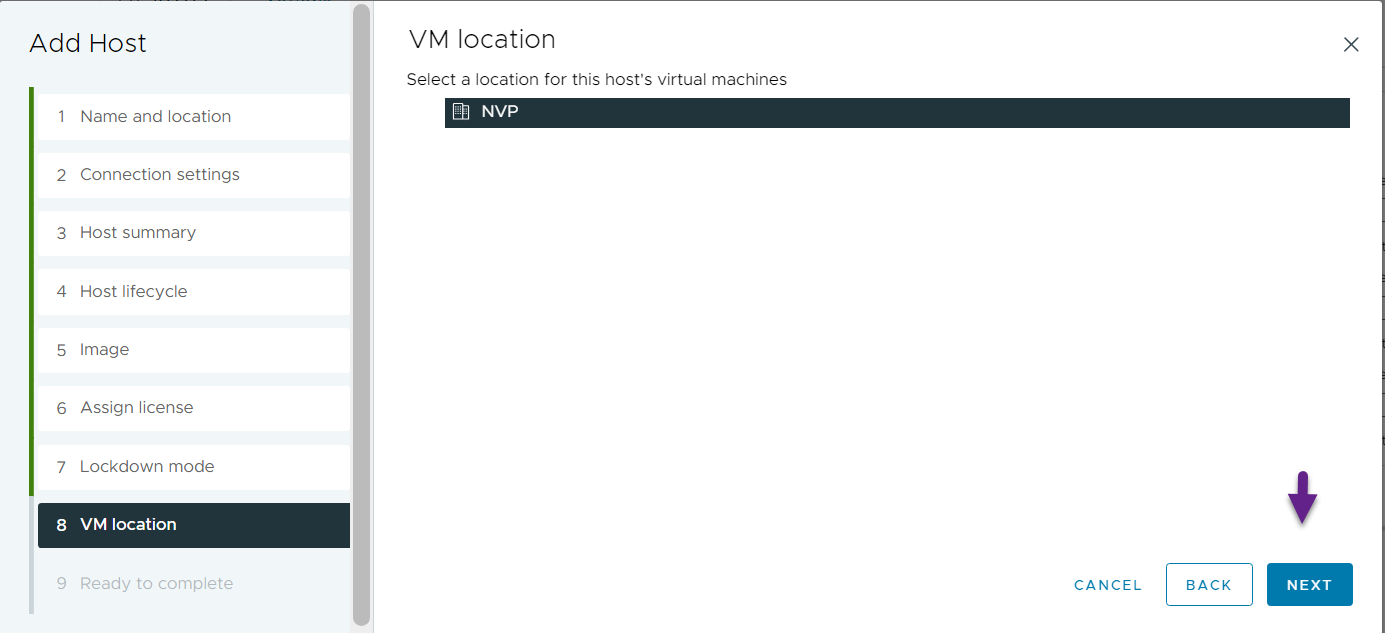

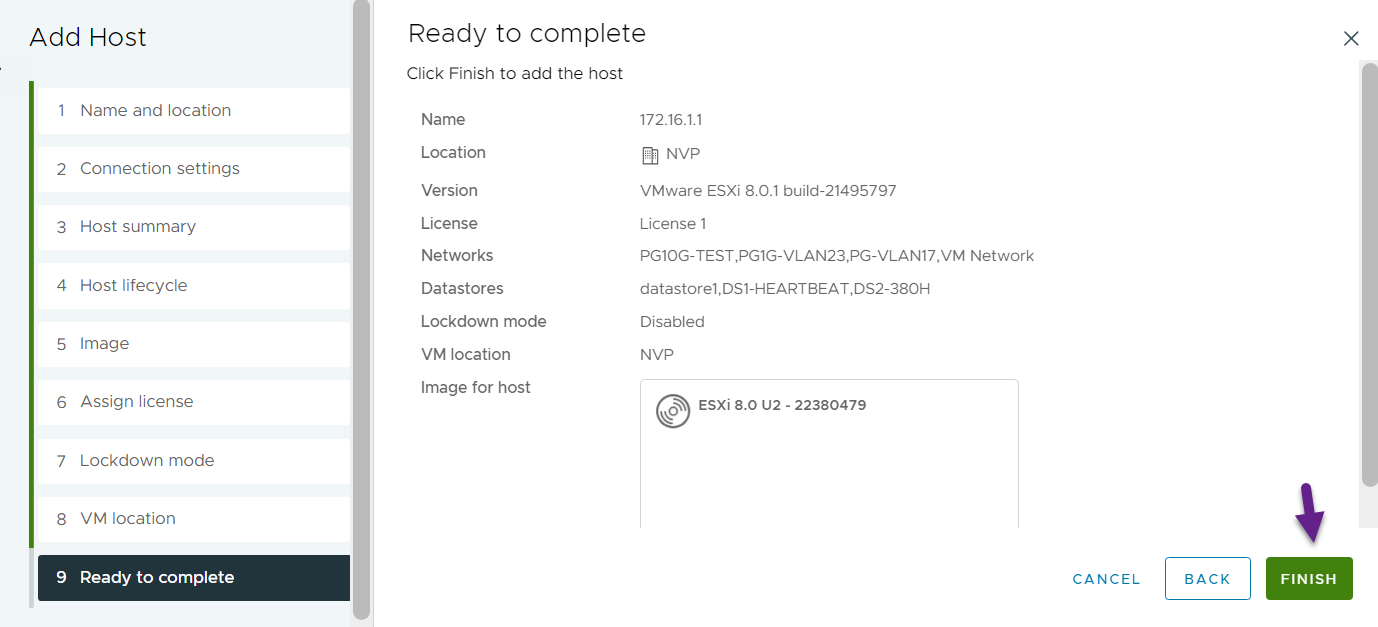

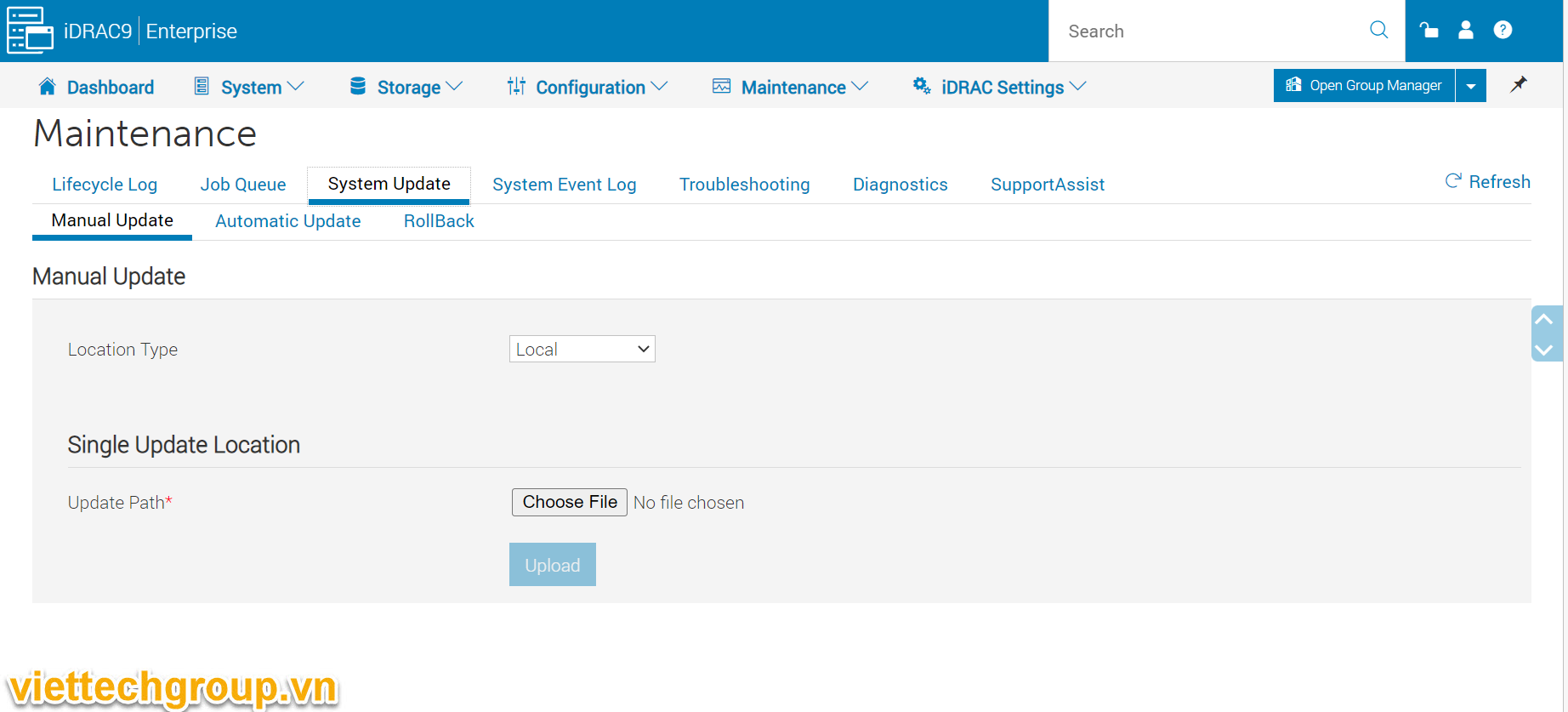

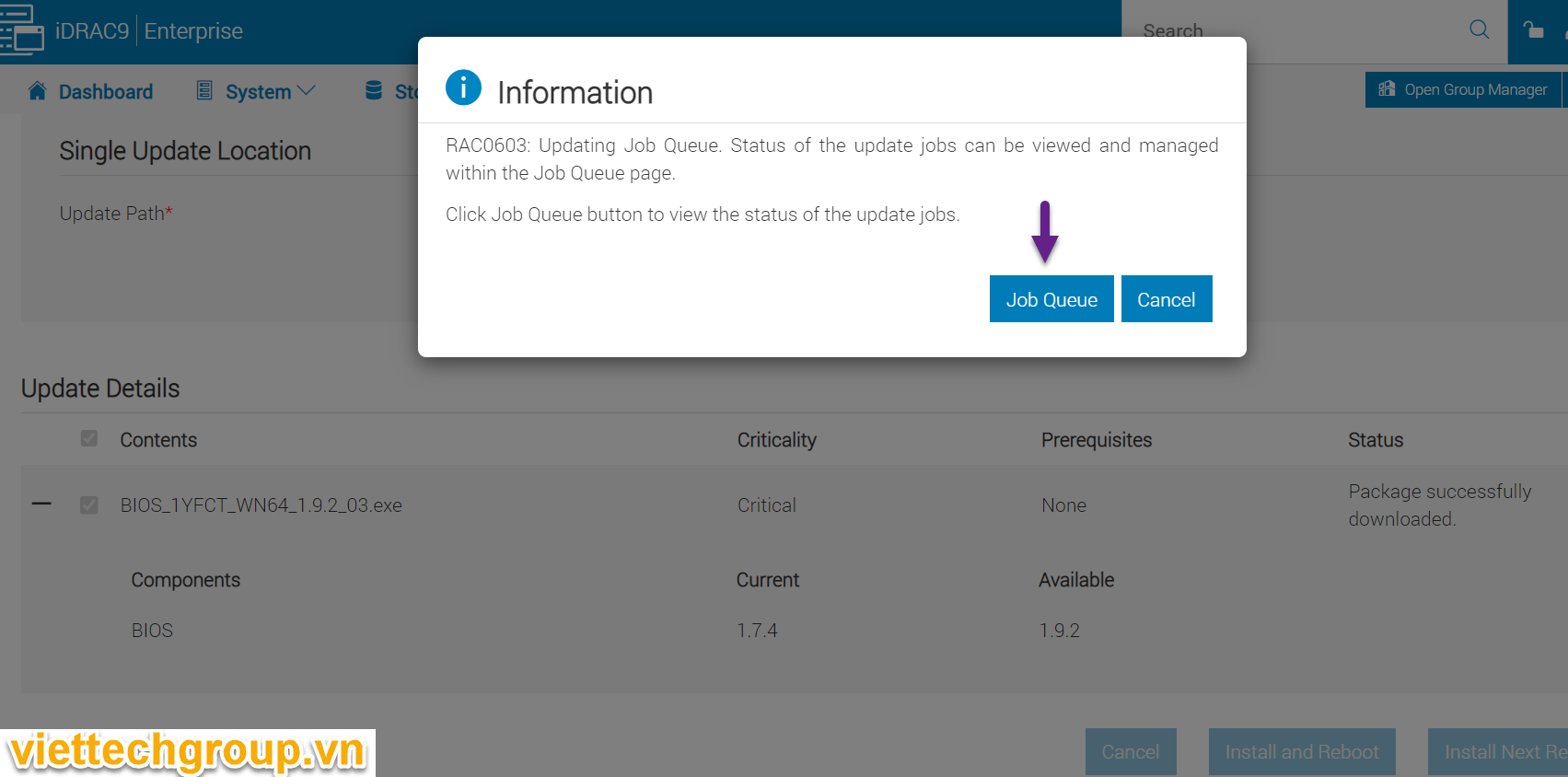

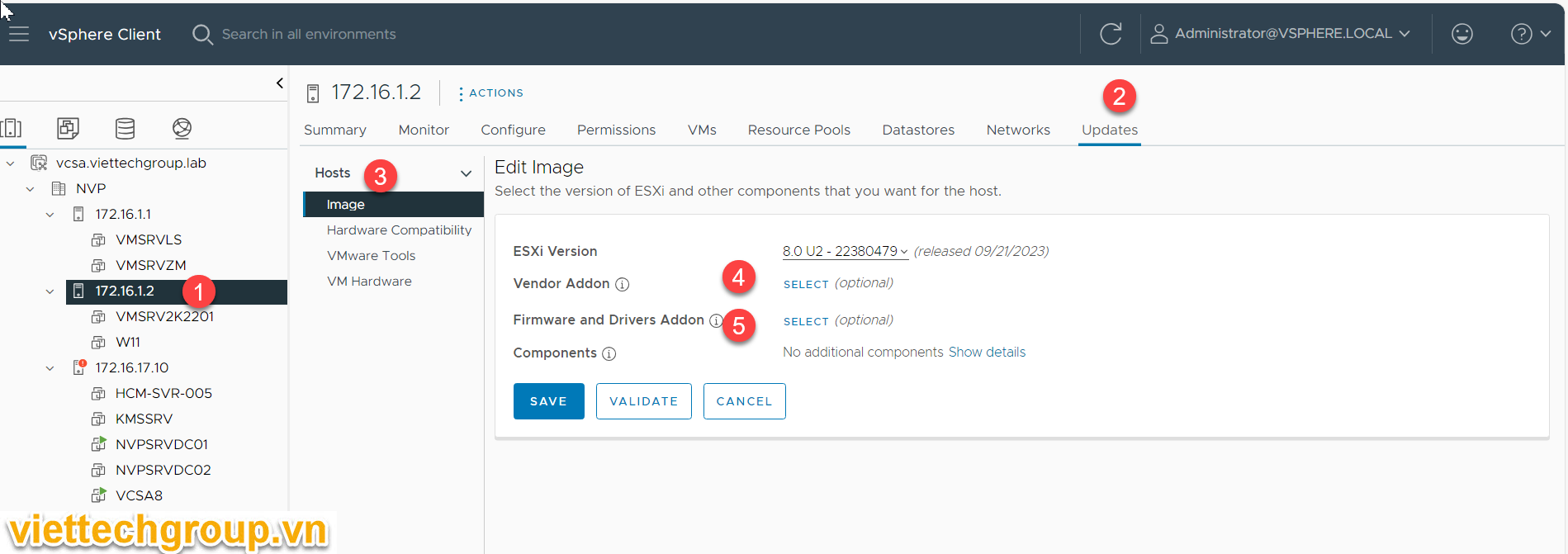

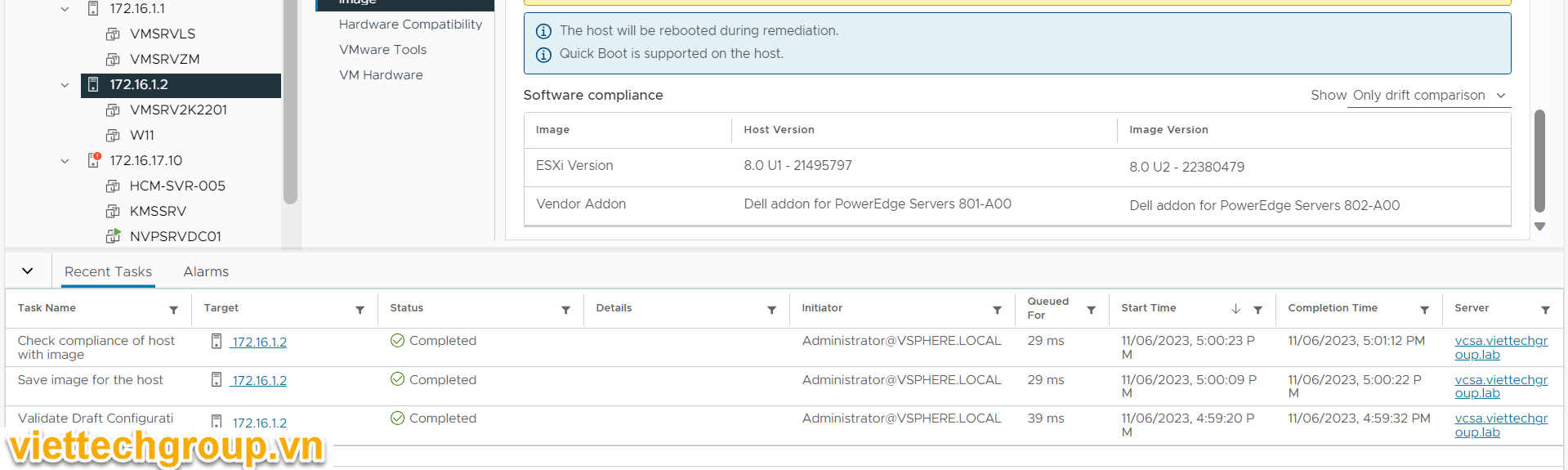

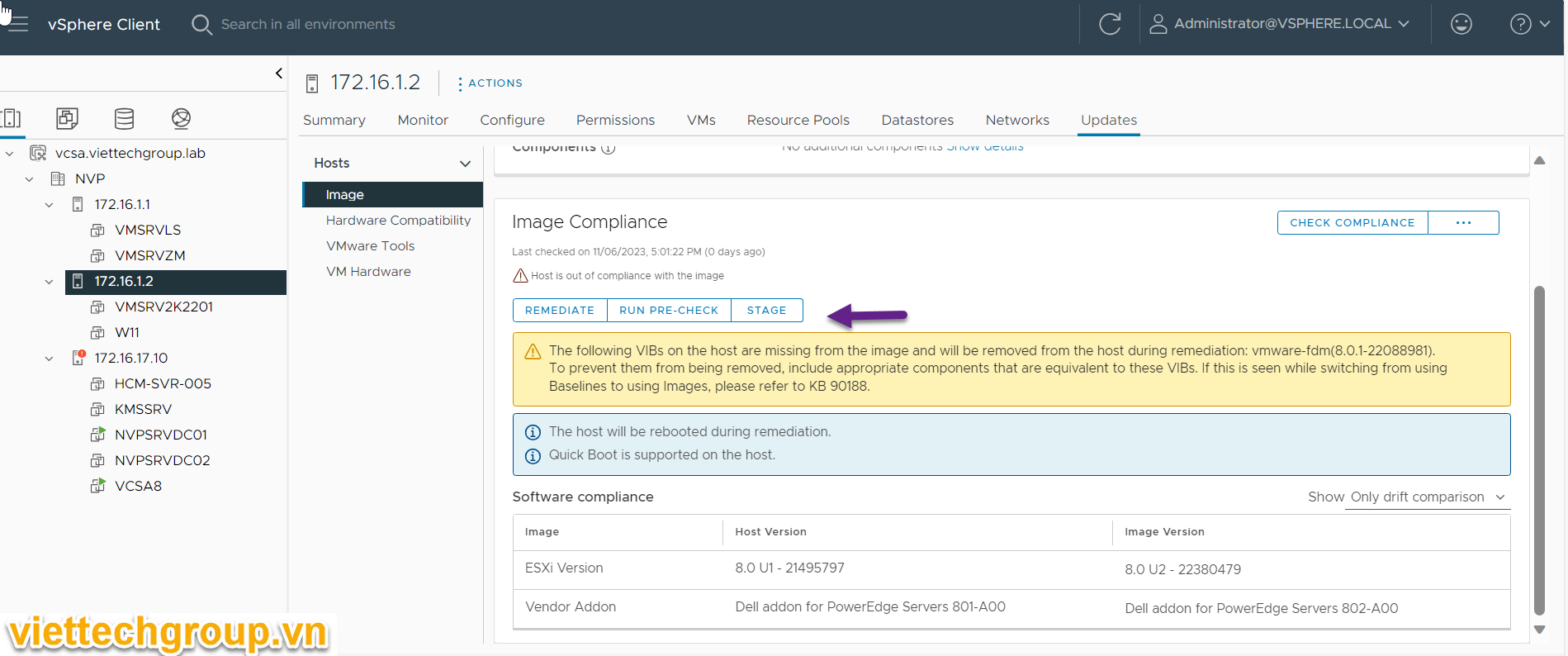

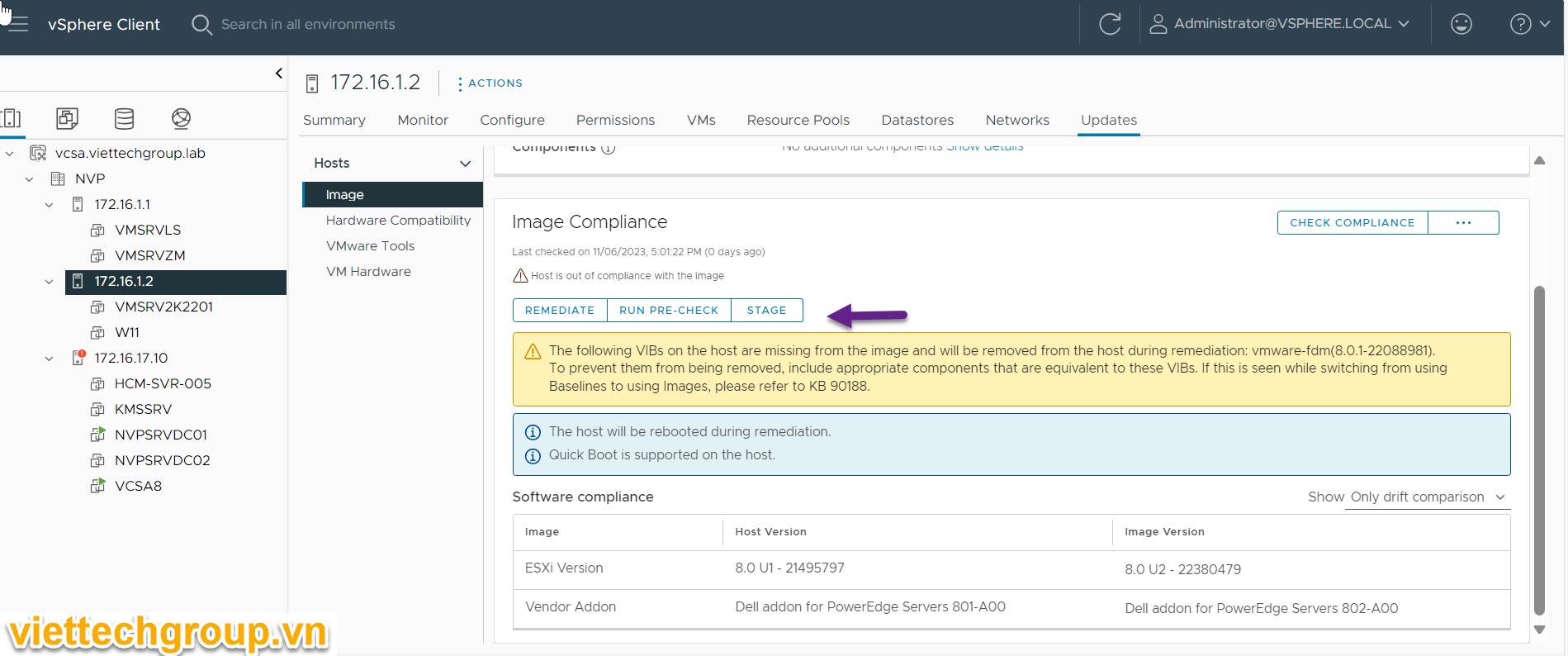

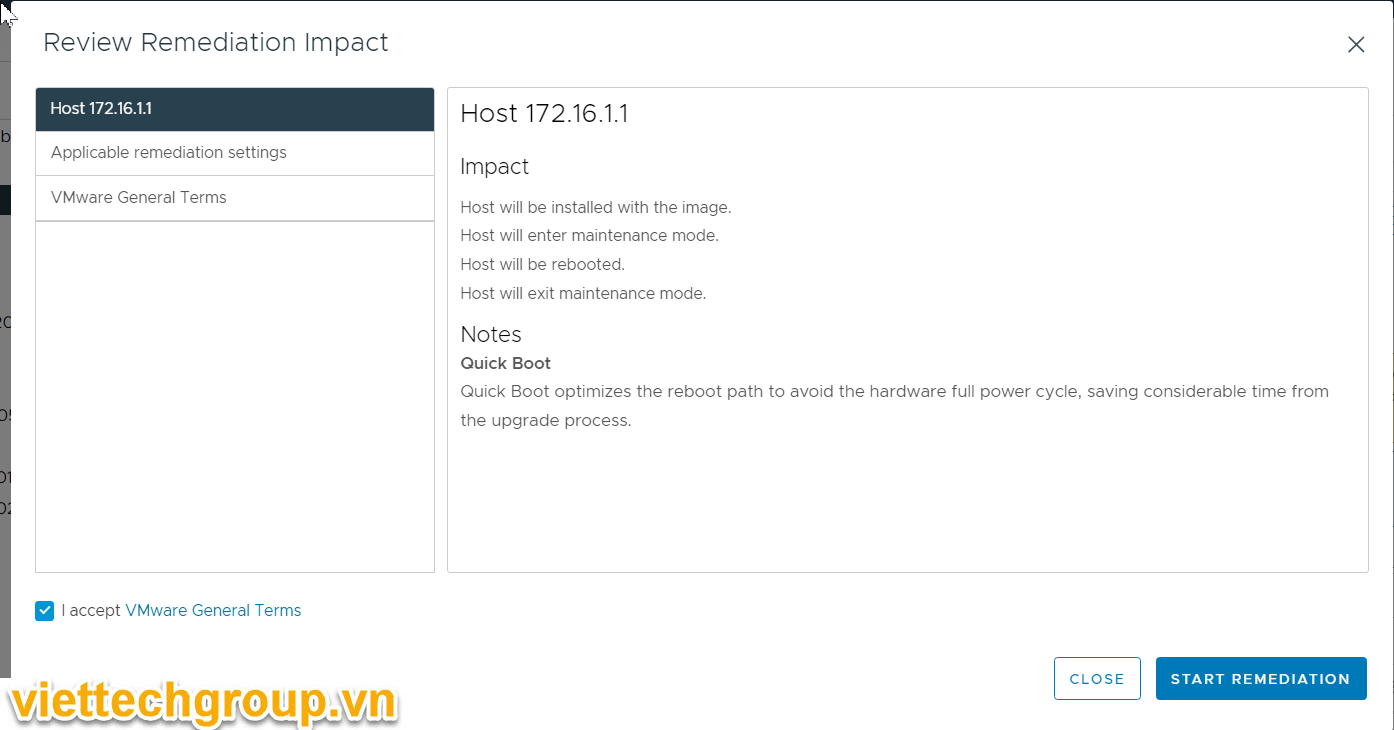

Bước 4: Chọn vào host cần Upgrade-> Updates=> Chọn vào Apply

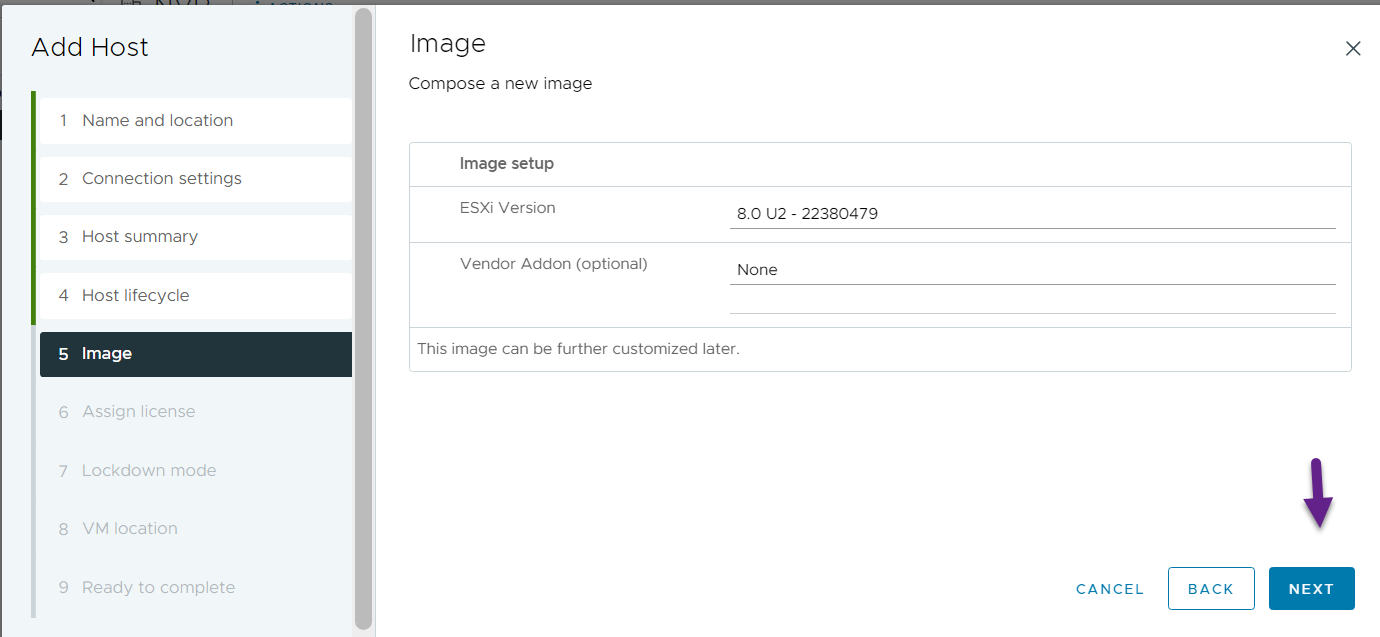

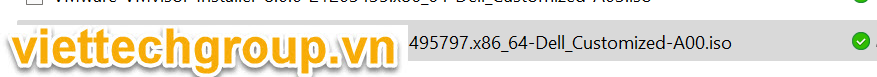

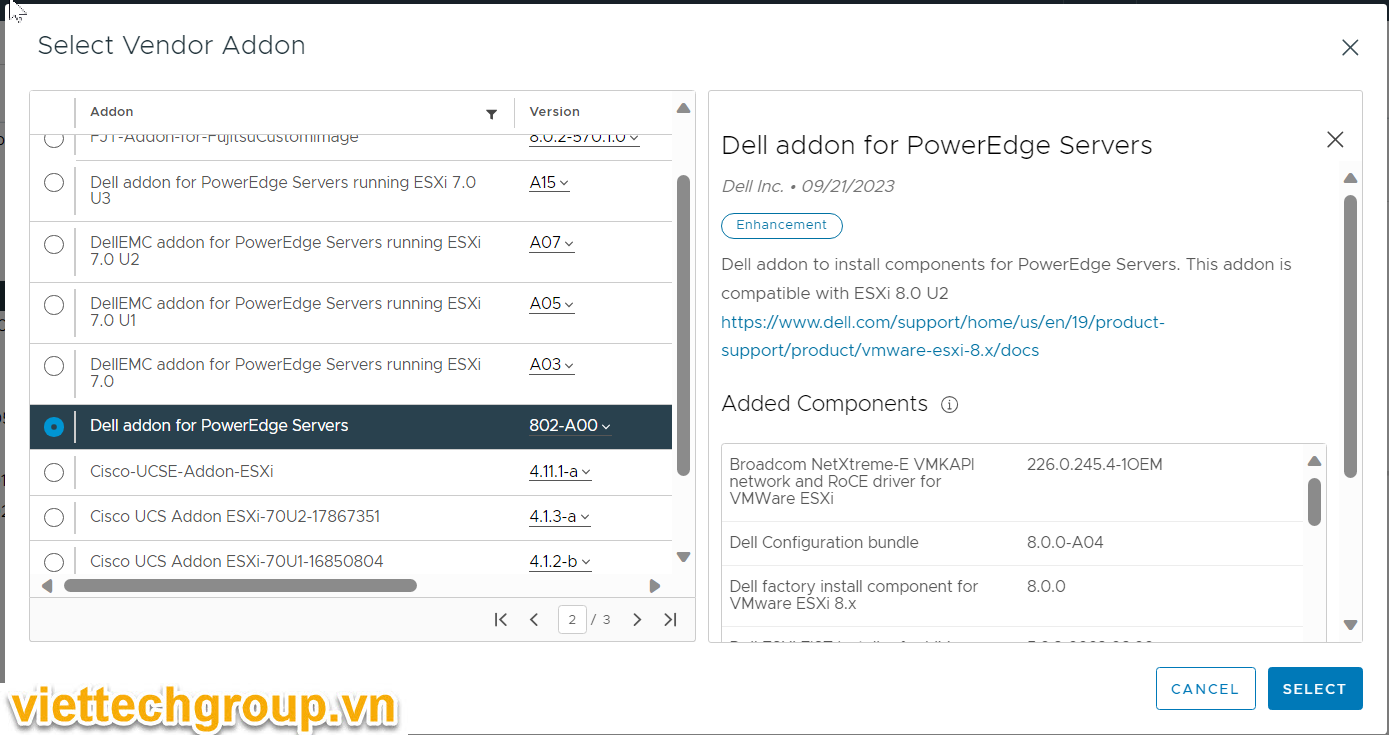

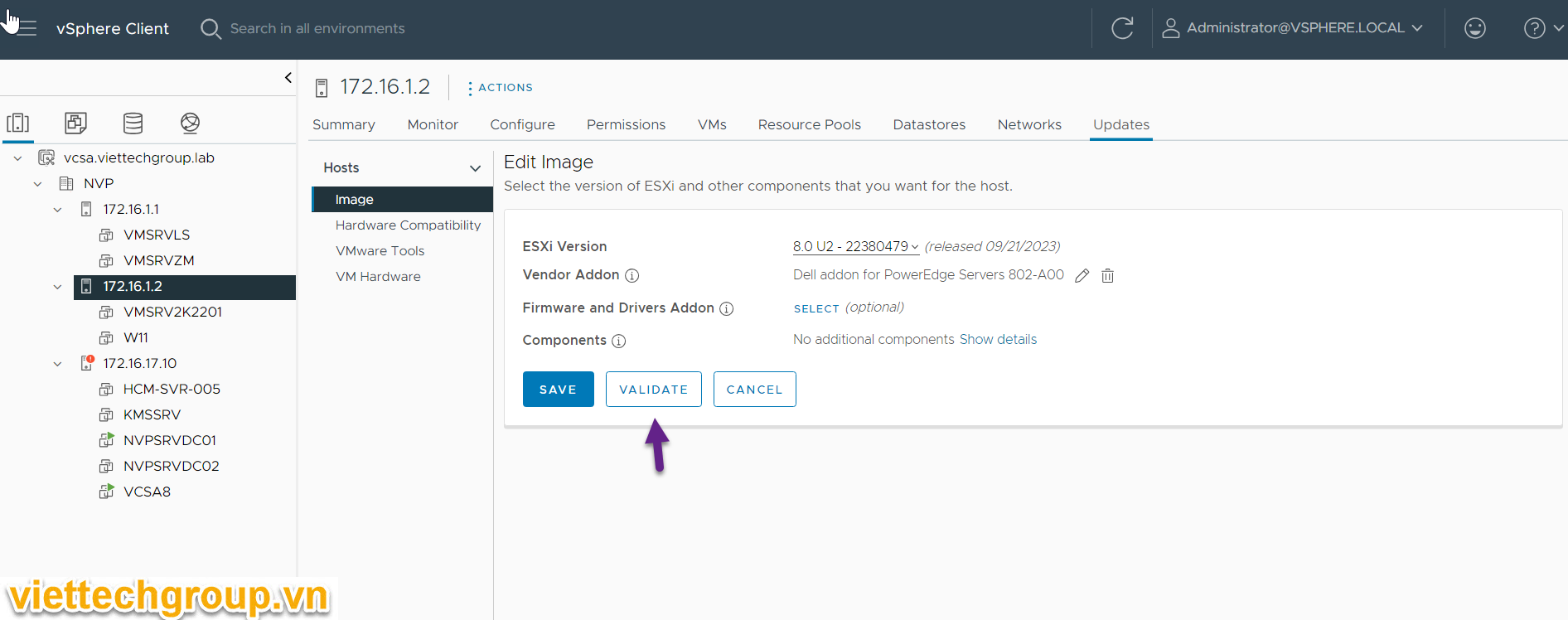

Chọn Image-> Chọn customzie DELL

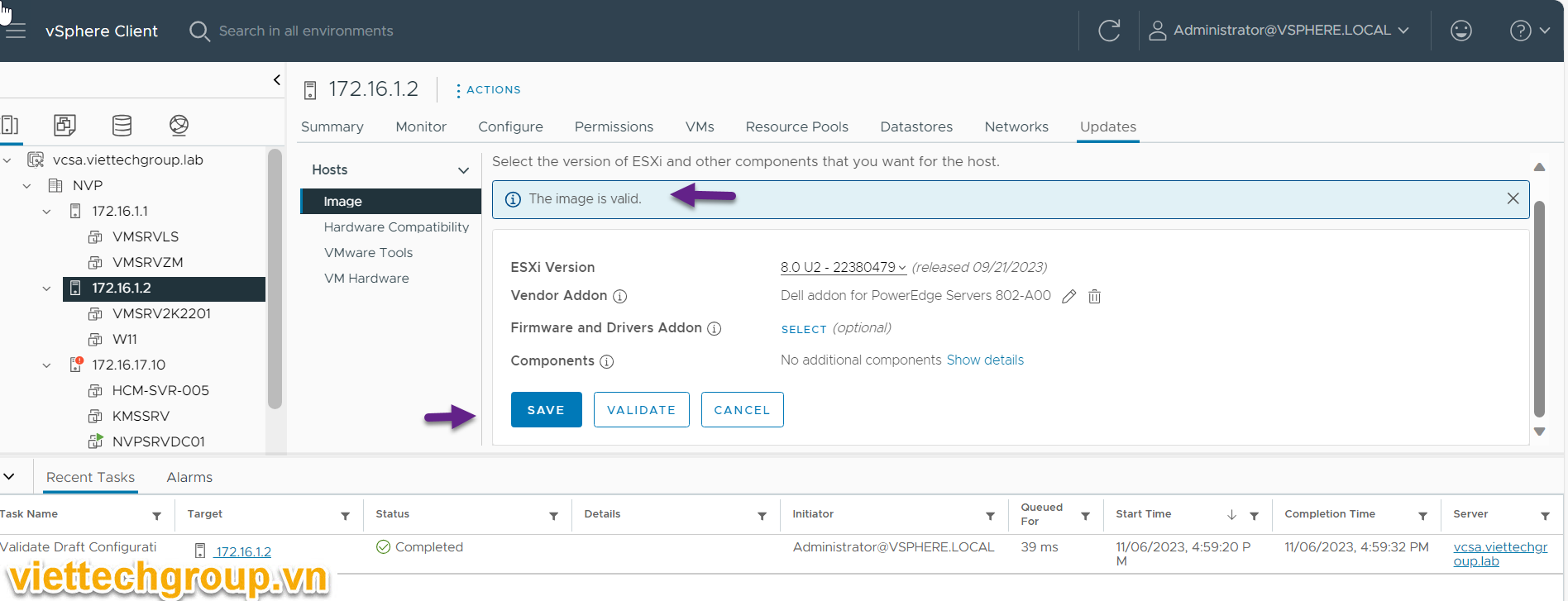

Chọn validate-> save

Nếu bị lỗi

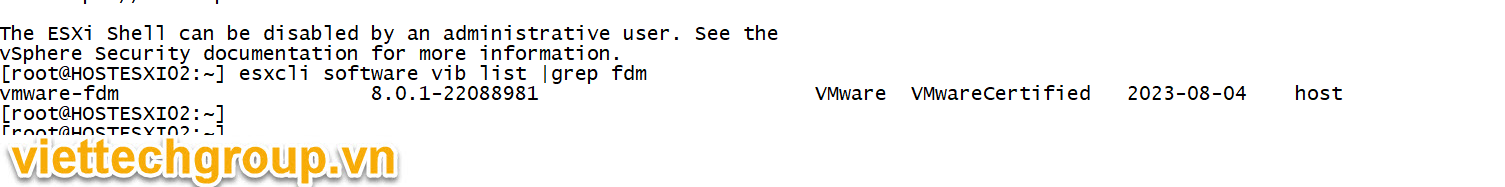

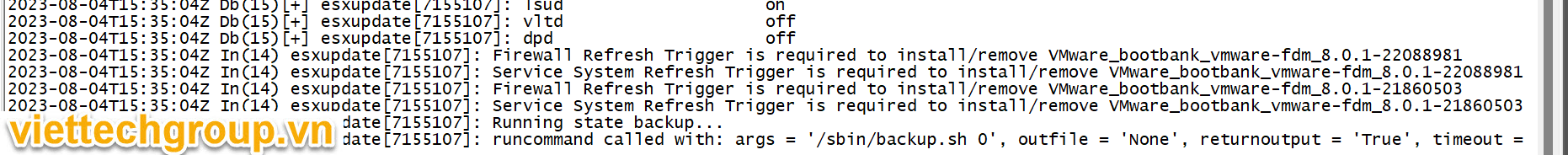

The following VIBs on the host are missing from the image and will be removed from the host during remediation: vmware-fdm(8.0.1-22088981).

To prevent them from being removed, include appropriate components that are equivalent to these VIBs. If this is seen while switching from using Baselines to using Images, please refer to KB 90188.

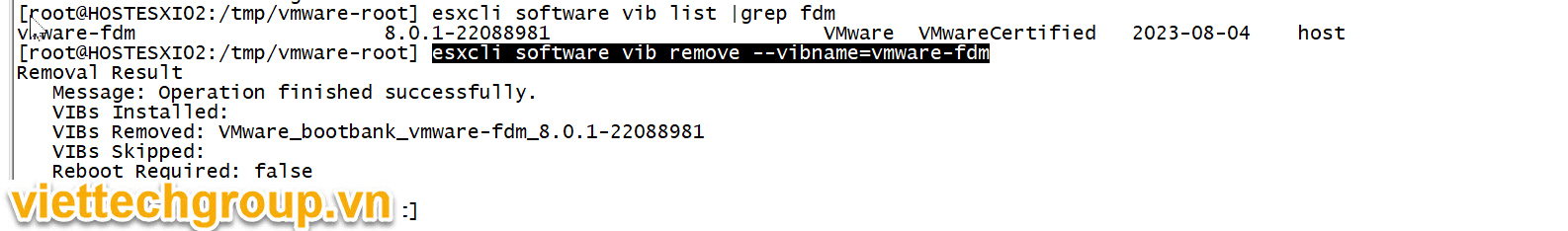

Cần làm thủ tục remove ra trước khi ugprade

- Connect to the ESXi with SSH

- Confirm that fdm isn’t installed already : esxcli software vib list |grep fdm

esxcli software vib remove –vibname=vmware-fdm

Remove luôn

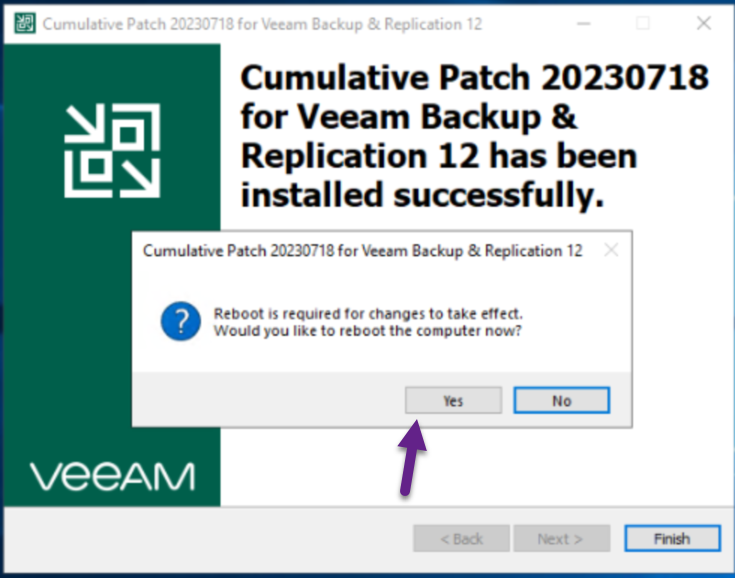

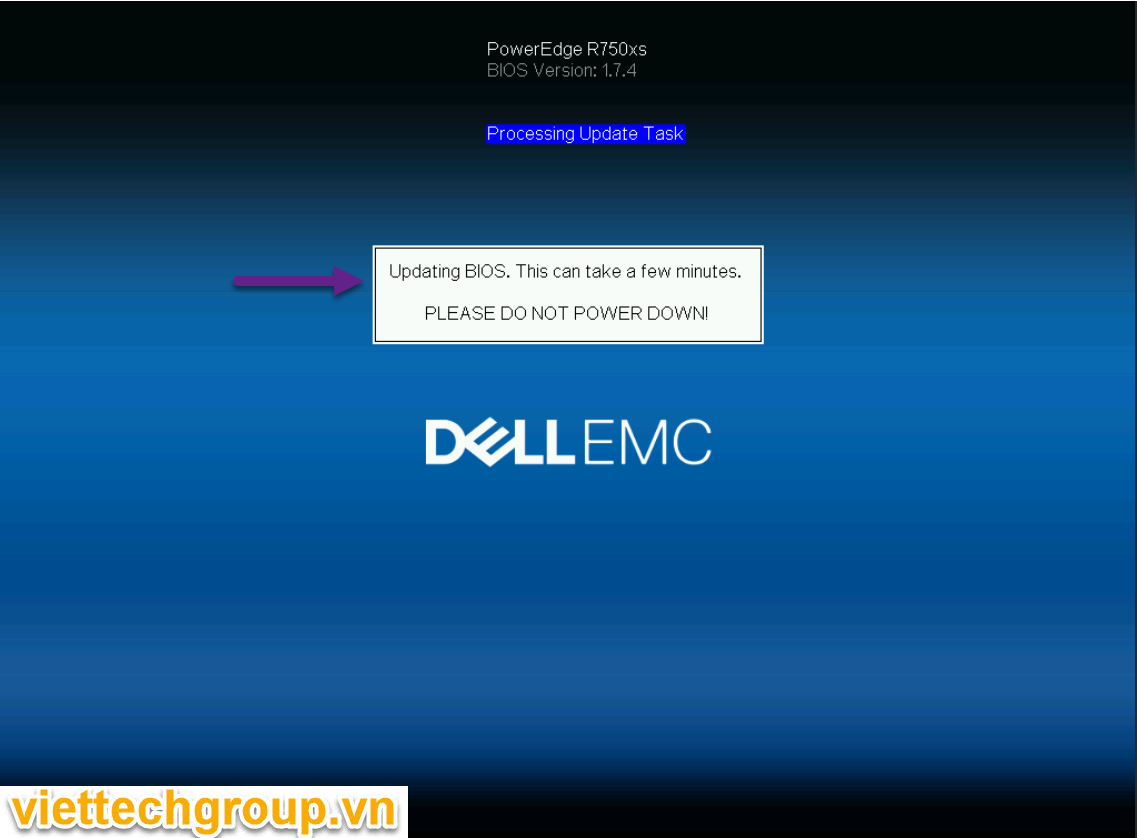

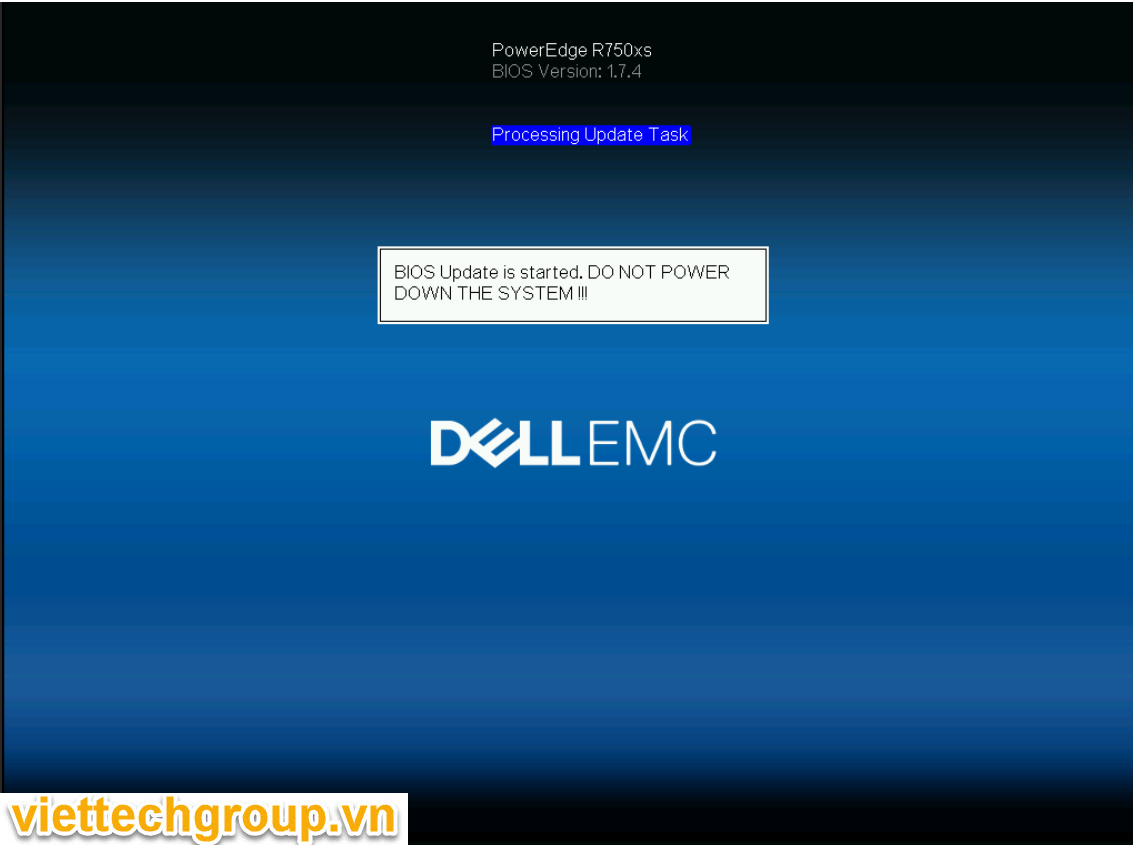

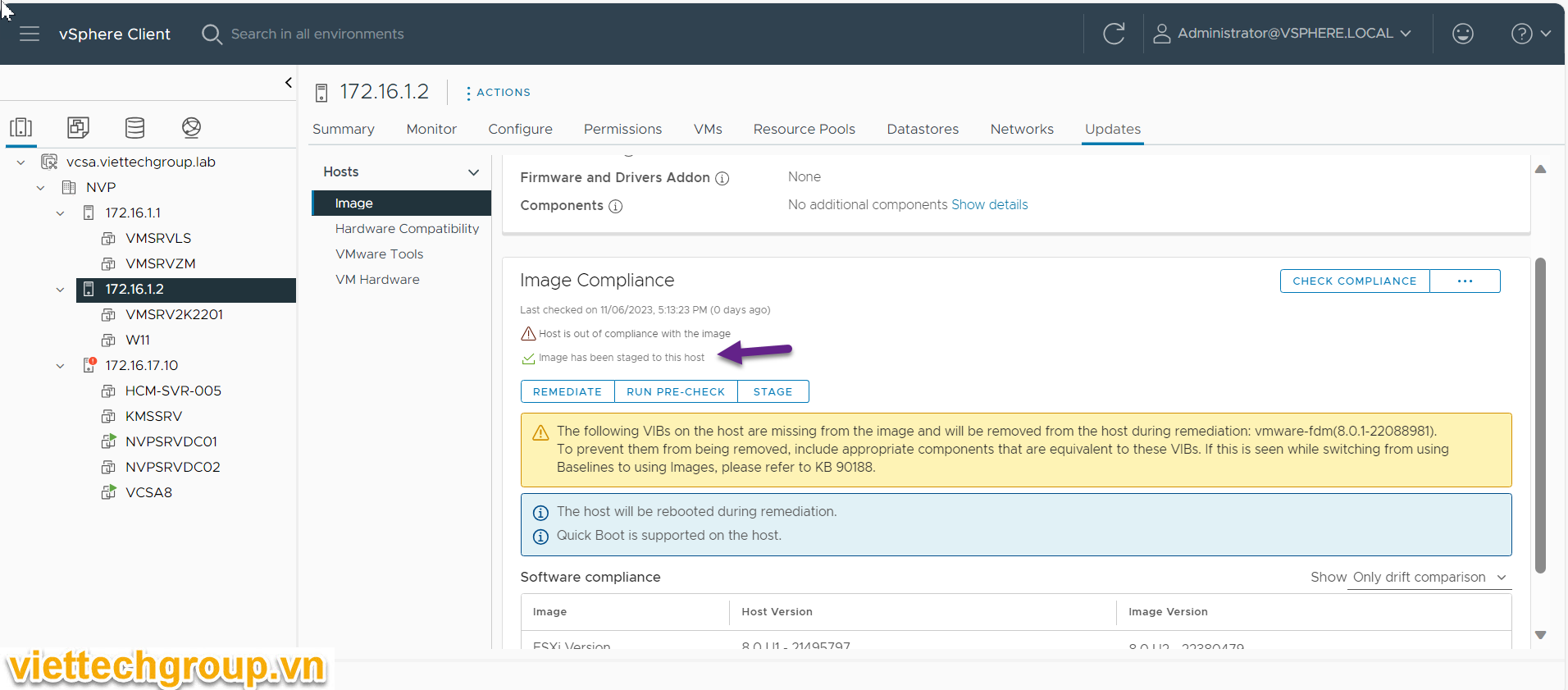

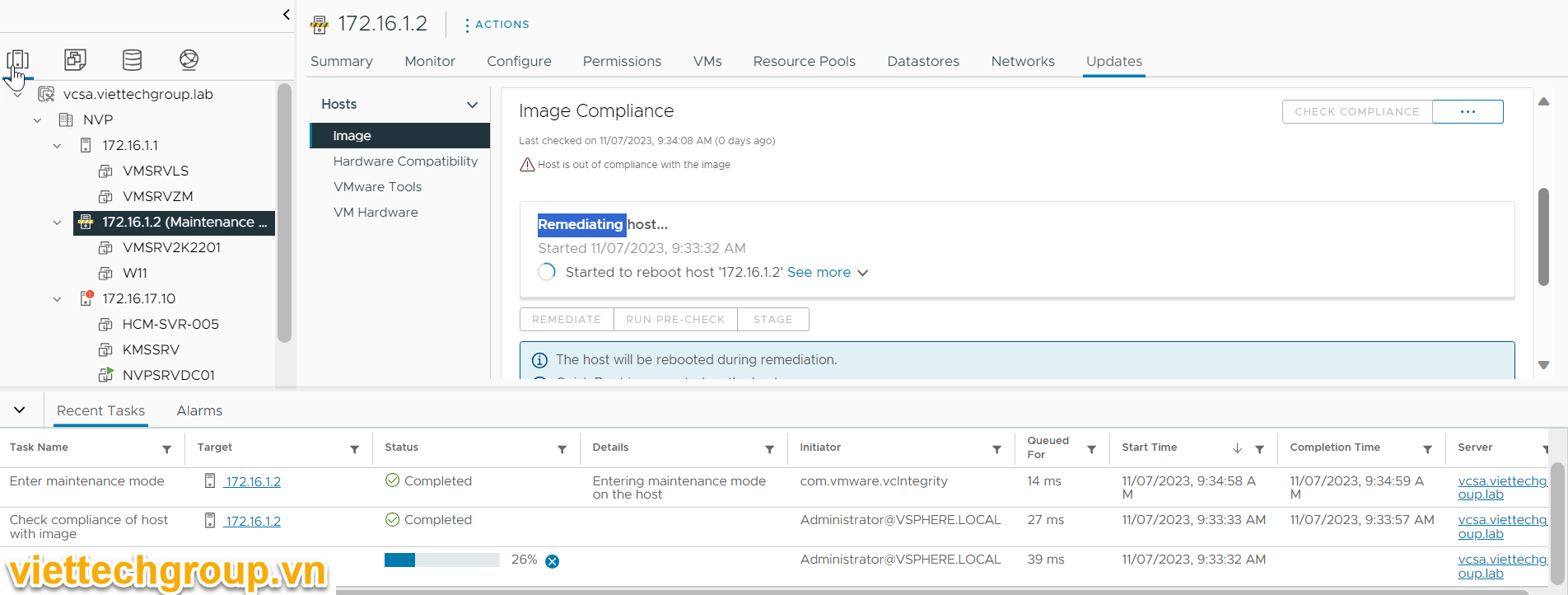

Chạy Remediating lại nhé

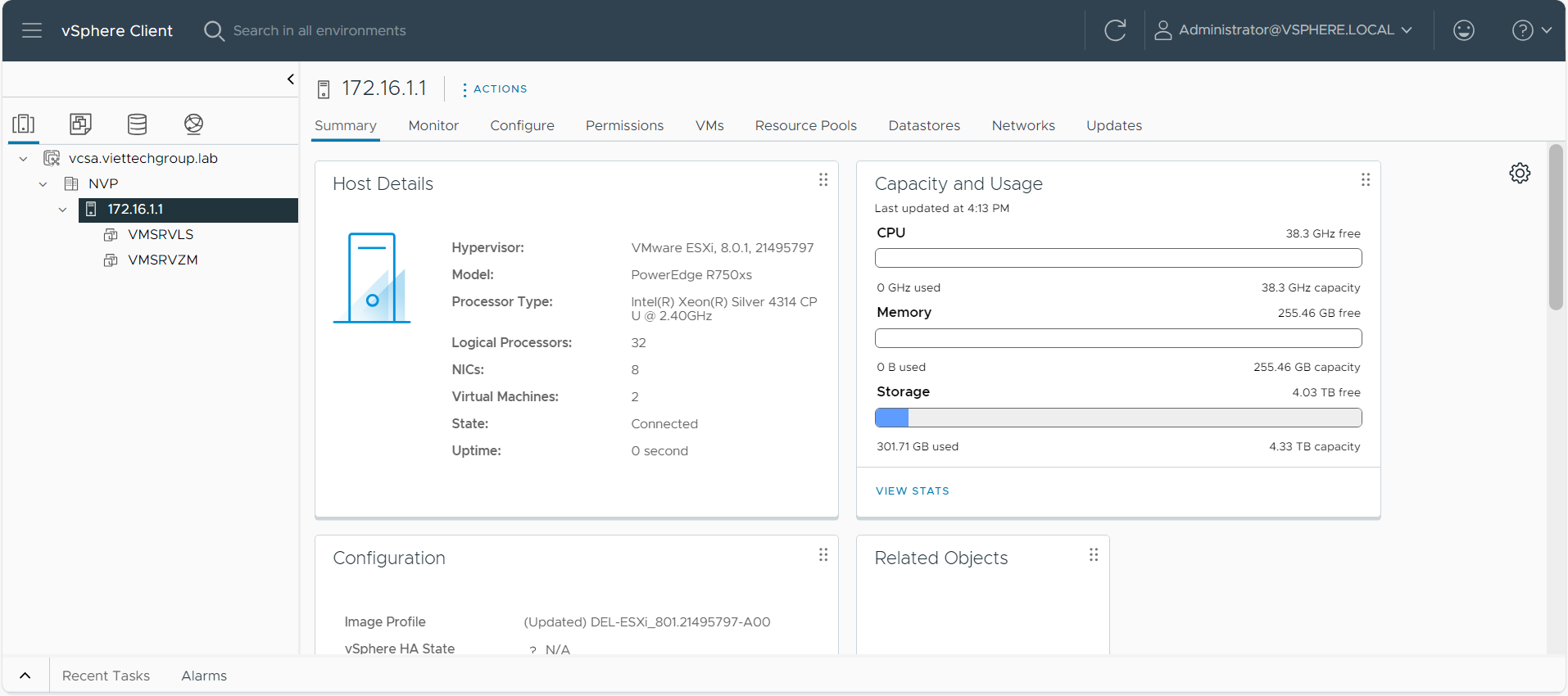

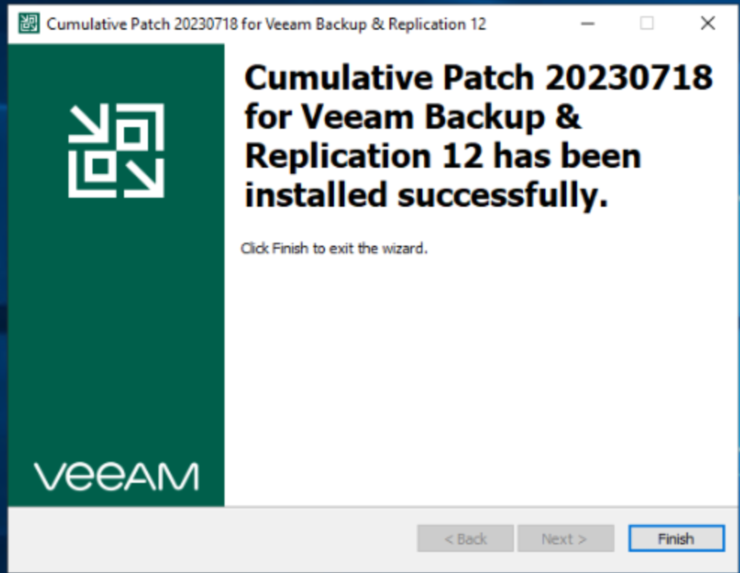

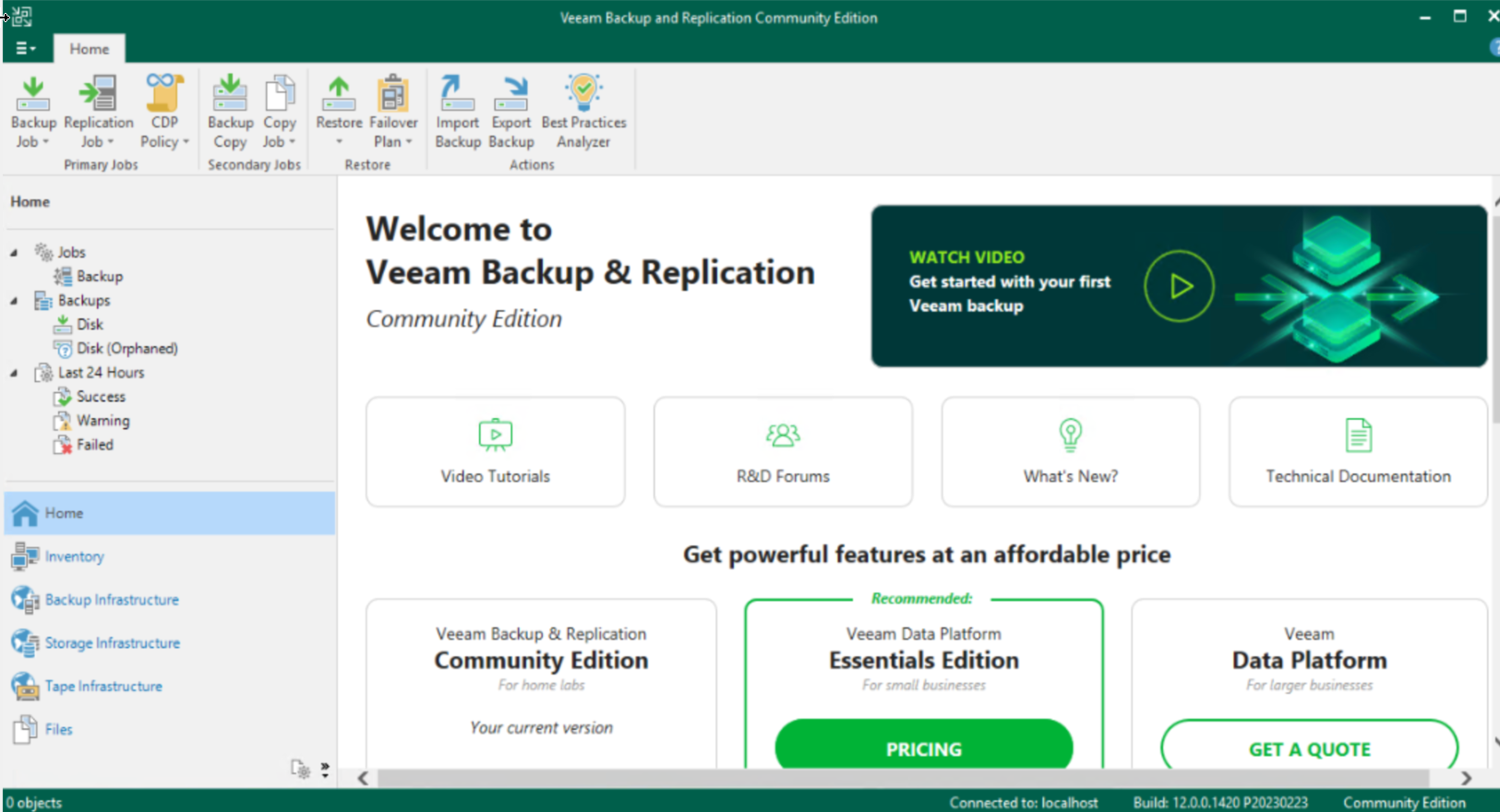

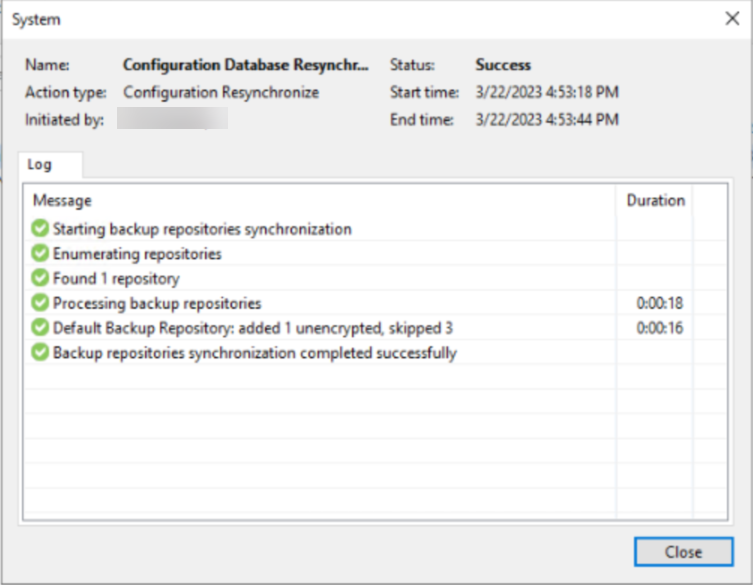

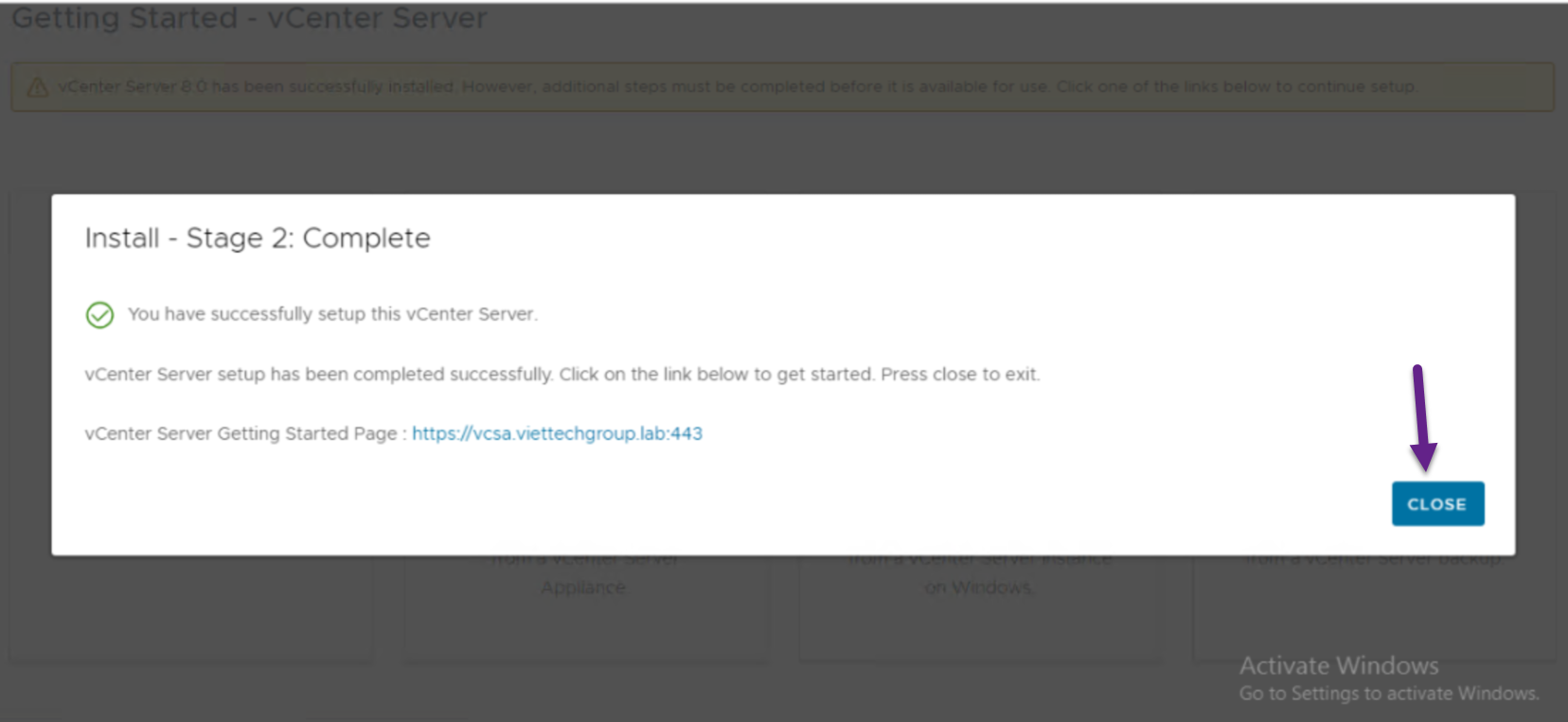

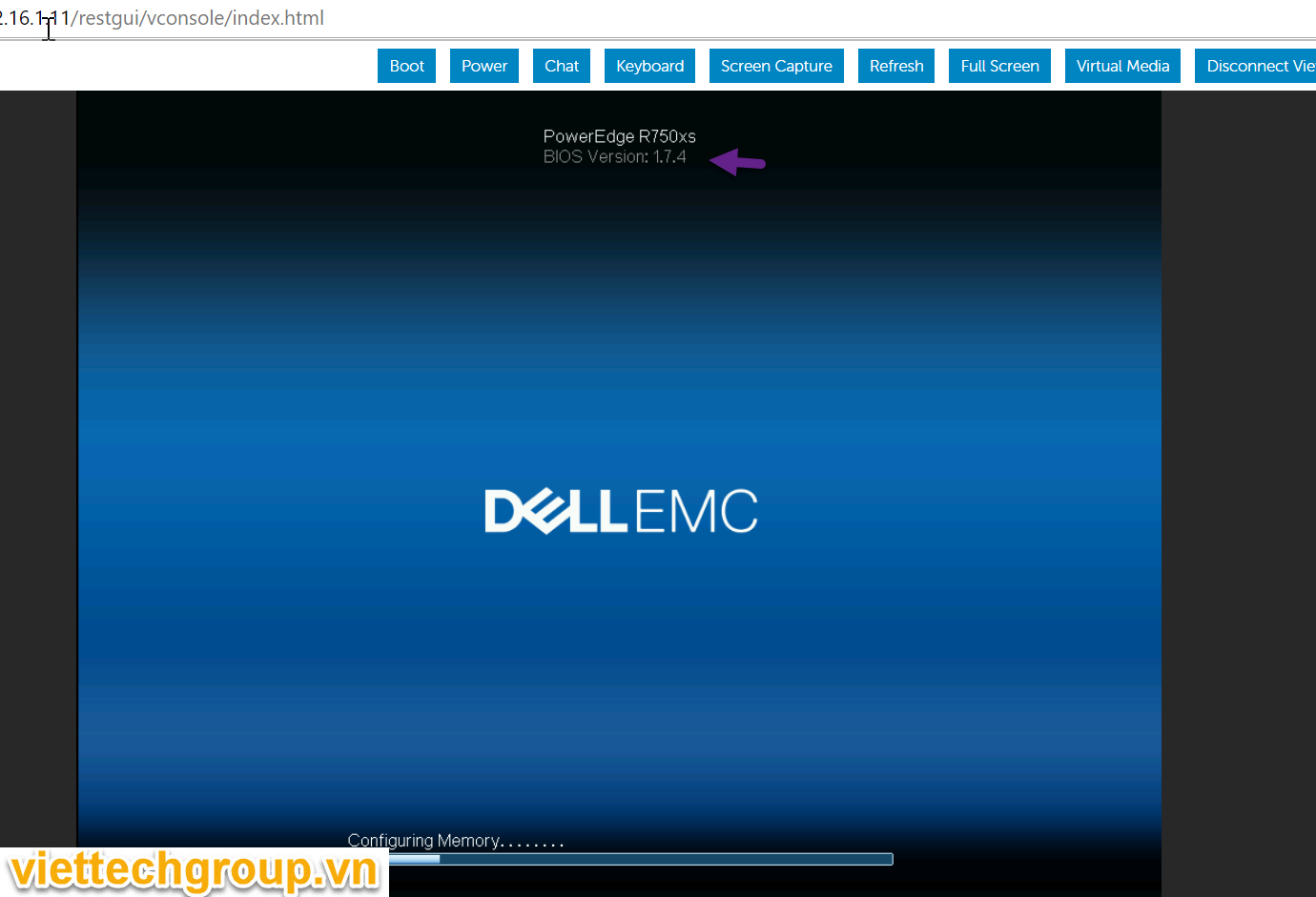

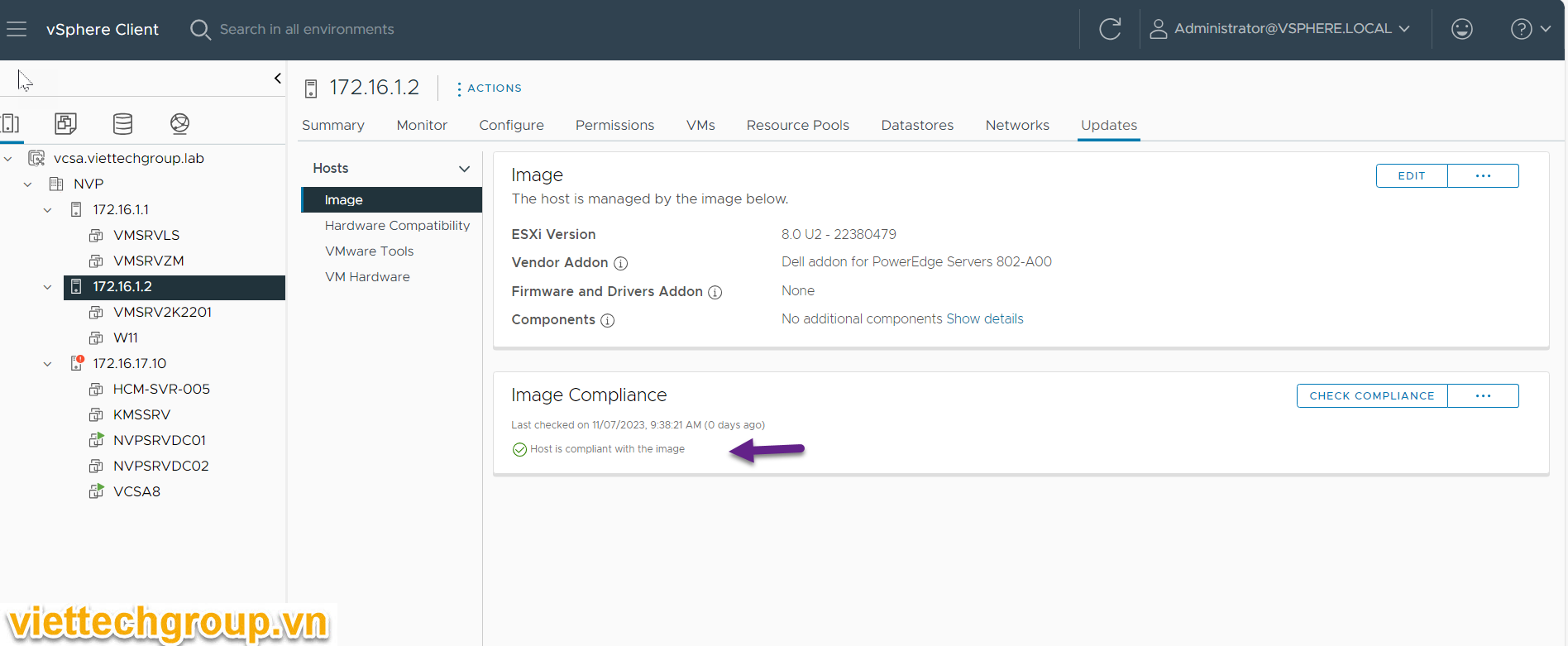

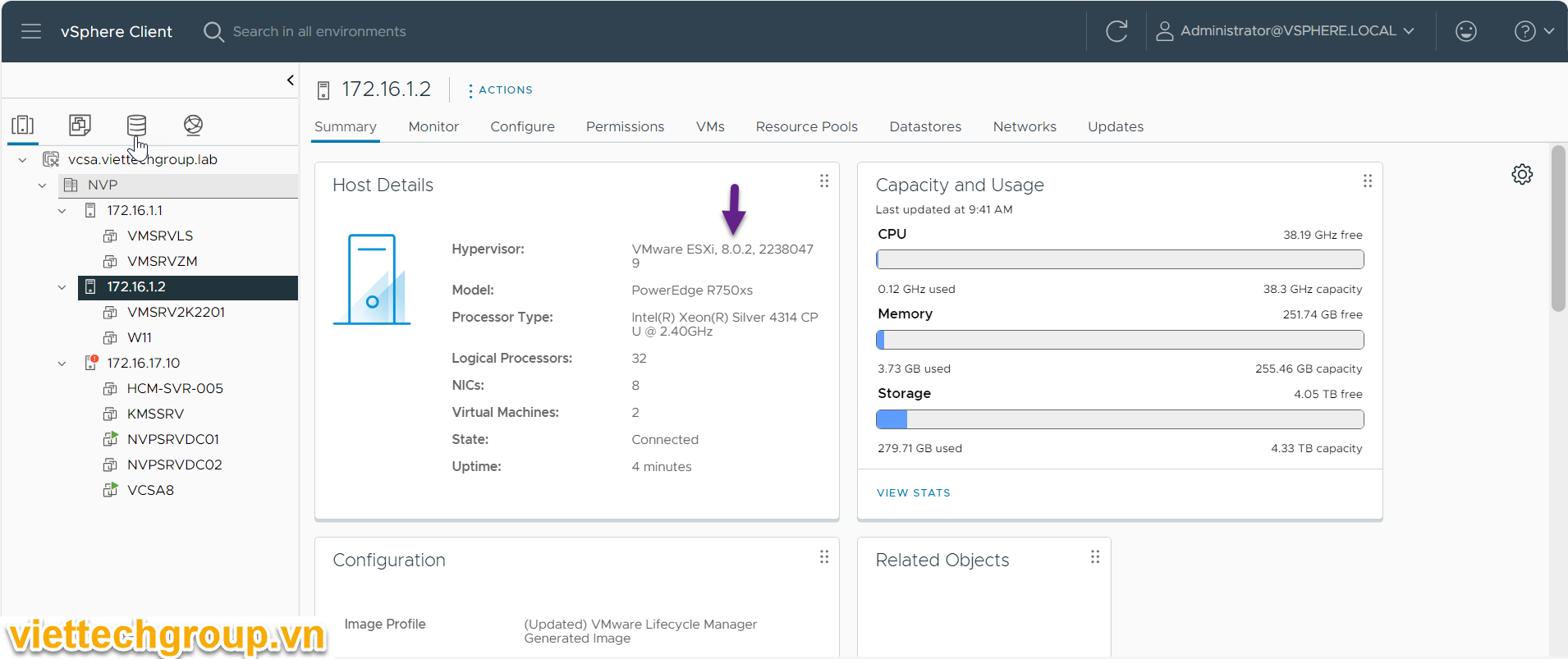

Chúng ta Update Thành công nhé.

Host đã lên version 8.0 u2

Tương tự cho host còn lại

Ngoài ra chúng ta có thể tuỳ chỉnh server download của Vmware nhé. Tuy nhiên nên đề mặc định.

Chúc các bạn thành công

Phương Nguyễn Viết