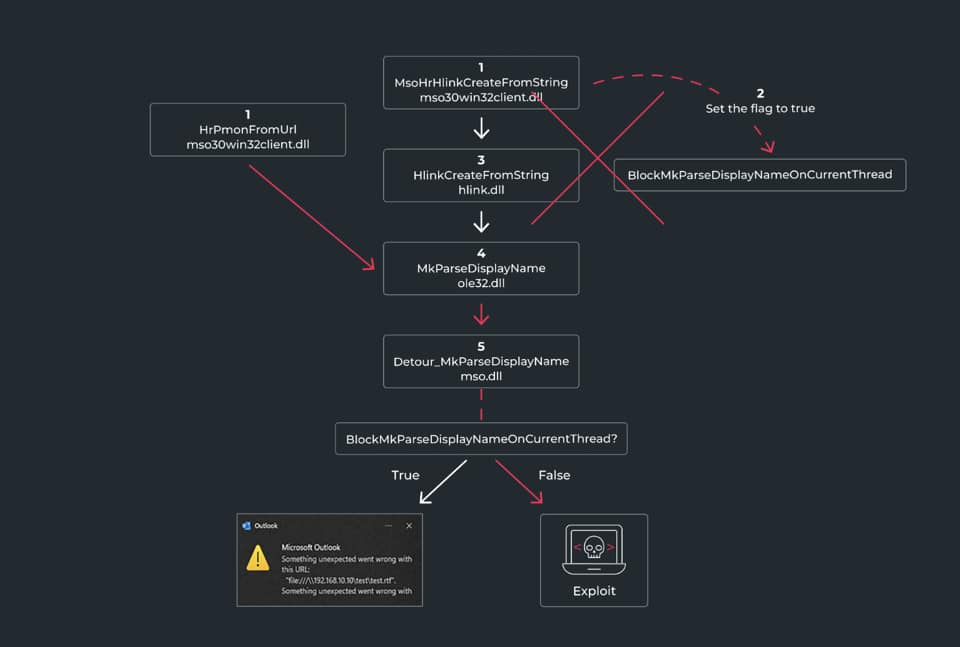

Các nhà nghiên cứu tại Morphisec đã phát hiện ra chi tiết kỹ thuật quan trọng về lỗ hổng thực thi mã từ xa (RCE) không cần tương tác người dùng trong Microsoft Outlook, được định danh là CVE-2024-38021. Lỗ hổng này cho phép kẻ tấn công thực thi mã tùy ý mà không cần xác thực người dùng. Nó khai thác lỗ hổng trong cách Outlook xử lý các liên kết hình ảnh. Khác với CVE-2024-21413, CVE-2024-38021 bỏ qua bản vá ban đầu của Microsoft bằng cách tấn công phương thức mso30win32client!HrPmonFromUrl.

Phương thức này, chịu trách nhiệm phân tích cú pháp URL trong các thẻ hình ảnh, không đặt cờ BlockMkParseDisplayNameOnCurrentThread. Do đó, nó cho phép xử lý các composite monikers, dẫn đến việc gọi hàm MkParseDisplayName không an toàn.

Điều này có thể dẫn đến việc khai thác lỗ hổng bảo mật bằng cách lợi dụng quá trình phân tích các liên kết trong Outlook, gây ra nguy cơ thực thi mã độc từ xa mà không cần sự tương tác của người dùng.

Cuộc tấn công liên quan đến việc chèn một composite moniker vào URL trong thẻ hình ảnh. Điều này giúp vượt qua các biện pháp bảo mật được áp dụng trong chức năng tạo liên kết, dẫn đến khả năng thực thi mã từ xa và rò rỉ thông tin đăng nhập NTLM cục bộ.

Microsoft’s Patch

Microsoft’s patch for CVE-2024-38021 follows a similar approach to the previous vulnerability, utilizing the BlockMkParseDisplayNameOnCurrentThread flag in the HrPmonFromUrl function. This prevents the invocation of the vulnerable MkParseDisplayName function for composite monikers in image tag URLs.

Tuy nhiên, các nhà nghiên cứu đã phát hiện rằng việc sử dụng một file moniker đơn giản vẫn có thể dẫn đến rò rỉ thông tin đăng nhập NTLM cục bộ, cho thấy bản vá chưa hoàn toàn khắc phục tất cả các rủi ro bảo mật tiềm ẩn.

Microsoft đã đánh giá lỗ hổng này với mức độ nghiêm trọng “Important”, phân biệt giữa người gửi đáng tin cậy và không đáng tin cậy. Đối với người gửi đáng tin cậy, lỗ hổng này là zero-click, nghĩa là không cần tương tác từ người dùng, trong khi đối với người gửi không đáng tin cậy, yêu cầu người dùng phải thực hiện một lần nhấp chuột.

–Khuyến cáo–

Cập nhật kịp thời tất cả bản vá các ứng dụng Microsoft Outlook và Office mới nhất.

Triển khai các biện pháp bảo mật email mạnh mẽ, bao gồm tắt tính năng xem trước email tự động.

Training người dùng về những rủi ro khi mở email từ các nguồn không xác định.

jsisen

phuongit

outlook_zeroday

CVE202438021