Để bảo mật hệ thống VMware vSphere và ESXi, VMware liên tục phát hành các bản vá và cập nhật bảo mật. Những bản vá này rất quan trọng để khắc phục các lỗ hổng và mối đe dọa mới đối với nền tảng lưu trữ ESXi và môi trường ảo hóa vSphere.

Cách quản lý và áp dụng các bản vá bảo mật cho vSphere ESXi:

- Cập nhật bản vá patches từ VMware Patch Portal:

- Lưu ý các bạn phải có tài khoản subcription mới tải được các bản vá mới của Broadcom nhé.

- VMware phát hành các bản vá và cập nhật bảo mật thông qua Cổng bản vá VMware (VMware Patch Portal).

- Các bản vá này bao gồm cập nhật bảo mật, cải thiện hiệu suất, sửa lỗi và các bản sửa liên quan đến hệ điều hành ESXi cũng như các sản phẩm liên quan đến vSphere.

- Xác định các bản vá bảo mật cho ESXi:

- Các bản vá bảo mật cho ESXi được phát hành thường xuyên để khắc phục các lỗ hổng trong kernel của ESXi hoặc máy ảo.

- VMware khuyến nghị áp dụng các bản vá ngay sau khi phát hành để bảo vệ hạ tầng ảo hóa khỏi các mối đe dọa bảo mật.

- Các bản vá bảo mật và lỗ hổng:

- VMware thường công bố các lỗ hổng bảo mật và bản vá thông qua VMware Security Advisories (VMSA).

- Để xem các lỗ hổng bảo mật liên quan đến ESXi, bạn có thể truy cập VMware Security Advisories trên trang web chính thức của VMware. Đây là nơi cung cấp thông tin chi tiết về các lỗ hổng, mức độ ảnh hưởng và hướng dẫn khắc phục.

- Bạn có thể xem chi tiết tại: VMware Security Advisories

- Kiểm tra bản vá và cập nhật cho các phiên bản cụ thể:

- ESXi 6.7 và ESXi 7.0 là những phiên bản phổ biến nhất để nhận cập nhật bảo mật và bản vá.

- Nếu bạn vẫn đang sử dụng các phiên bản cũ như ESXi 5.x hoặc 6.x, VMware khuyến nghị nâng cấp lên phiên bản mới hơn để đảm bảo an toàn, vì các phiên bản cũ có thể không còn được hỗ trợ.

Lưu ý quan trọng về các bản vá bảo mật ESXi:

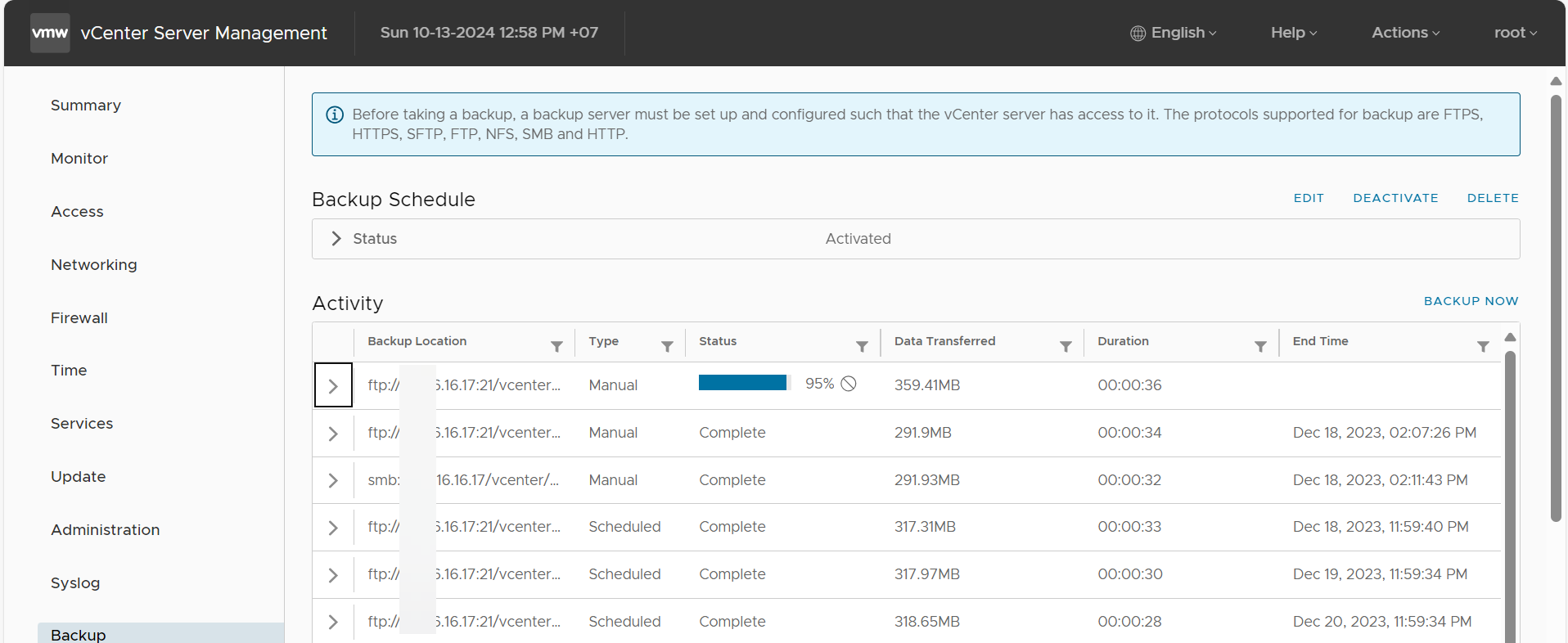

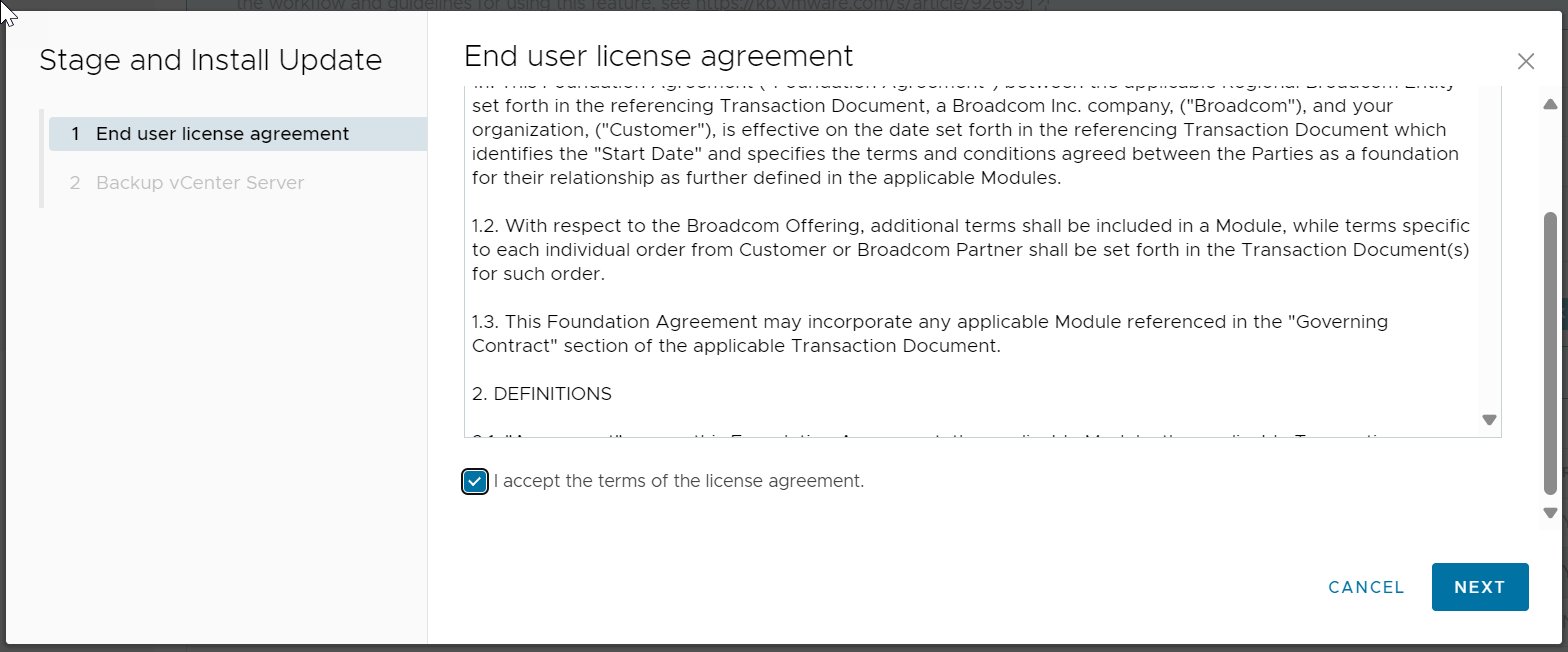

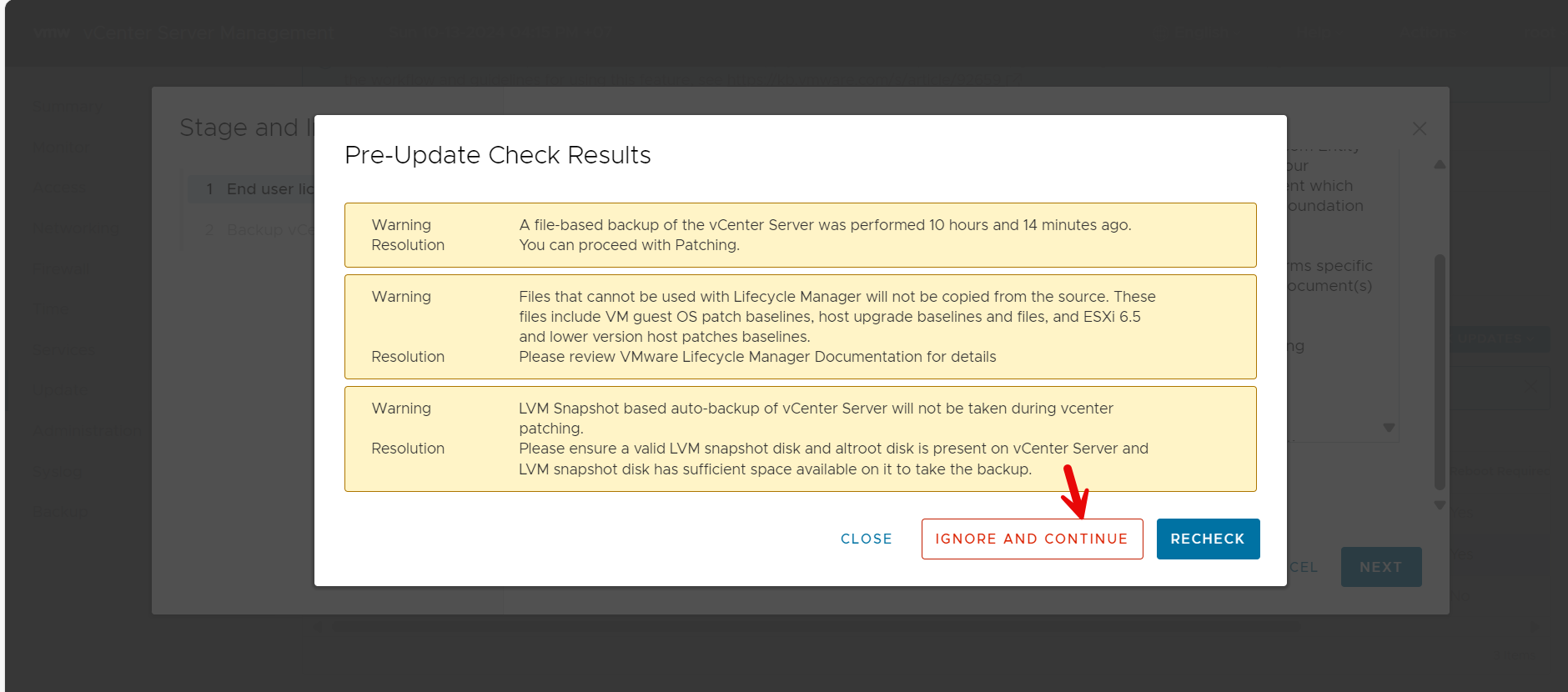

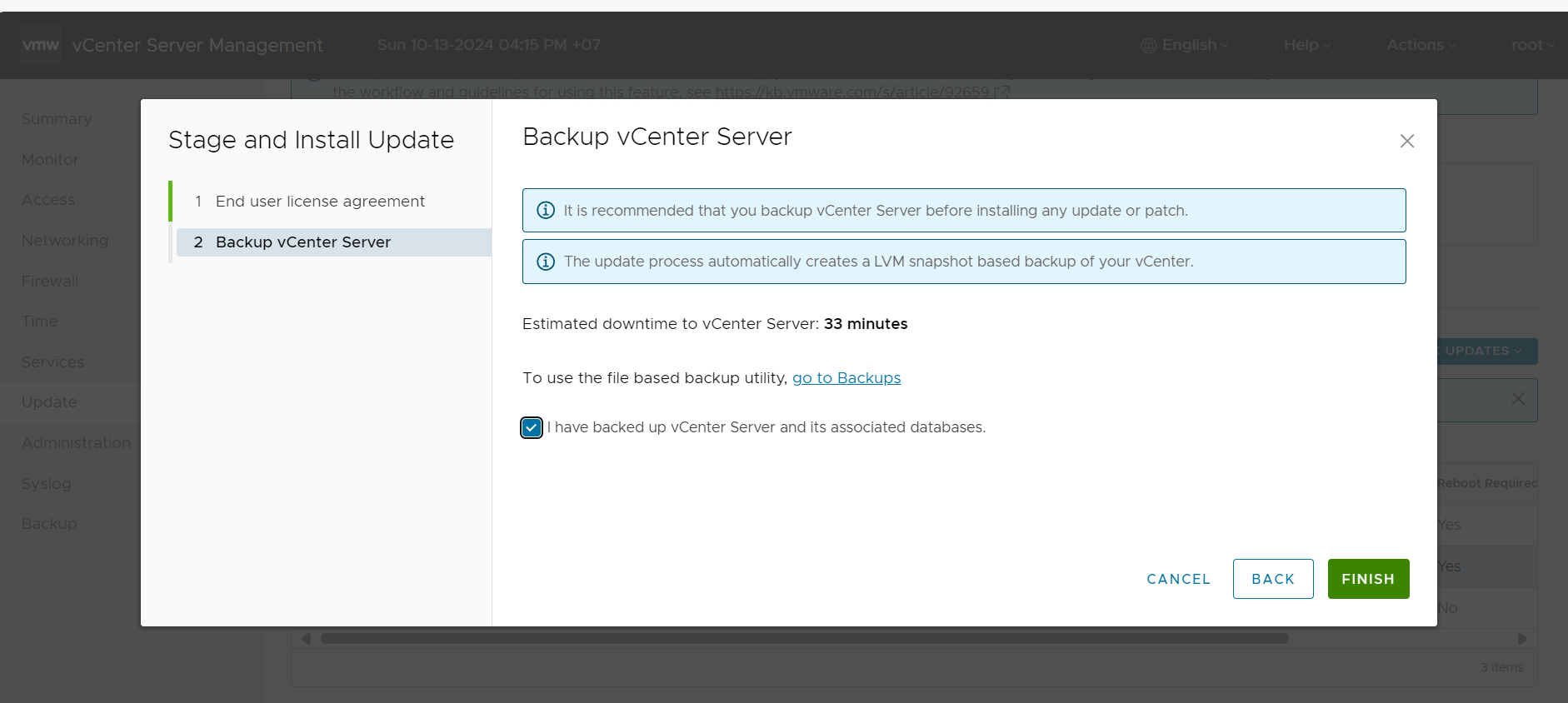

- Sao lưu trước khi cập nhật bản vá: Luôn thực hiện sao lưu đầy đủ hệ thống và dữ liệu trước khi áp dụng bản vá bảo mật.

- Giám sát hiệu suất: Kiểm tra hiệu suất hệ thống sau khi cập nhật để đảm bảo ESXi và các máy ảo hoạt động ổn định.

- Cập nhật thường xuyên: Để tránh rủi ro bảo mật, nên áp dụng các bản vá bảo mật định kỳ và càng sớm càng tốt.

Để cài đặt các bản vá bảo mật trong vSphere ESXi, bạn có thể sử dụng nhiều phương pháp khác nhau. Trong hướng dẫn này, chúng tôi sẽ giới thiệu hai cách phổ biến để cài đặt bản vá trong ESXi: sử dụng vSphere Update Manager (VUM) và Command Line (CLI). Ngoài ra, chúng ta cũng sẽ tìm hiểu cách cài đặt thủ công thông qua vSphere Client.

Phương pháp 1: Cài đặt bản vá bằng vSphere Update Manager (VUM)

vSphere Update Manager (VUM) là công cụ chính thức của VMware để quản lý cập nhật và bản vá. Nó cho phép bạn dễ dàng quản lý các bản cập nhật thông qua vSphere Client, giúp tự động hóa quá trình quét, tải xuống và áp dụng các bản vá bảo mật cho ESXi.

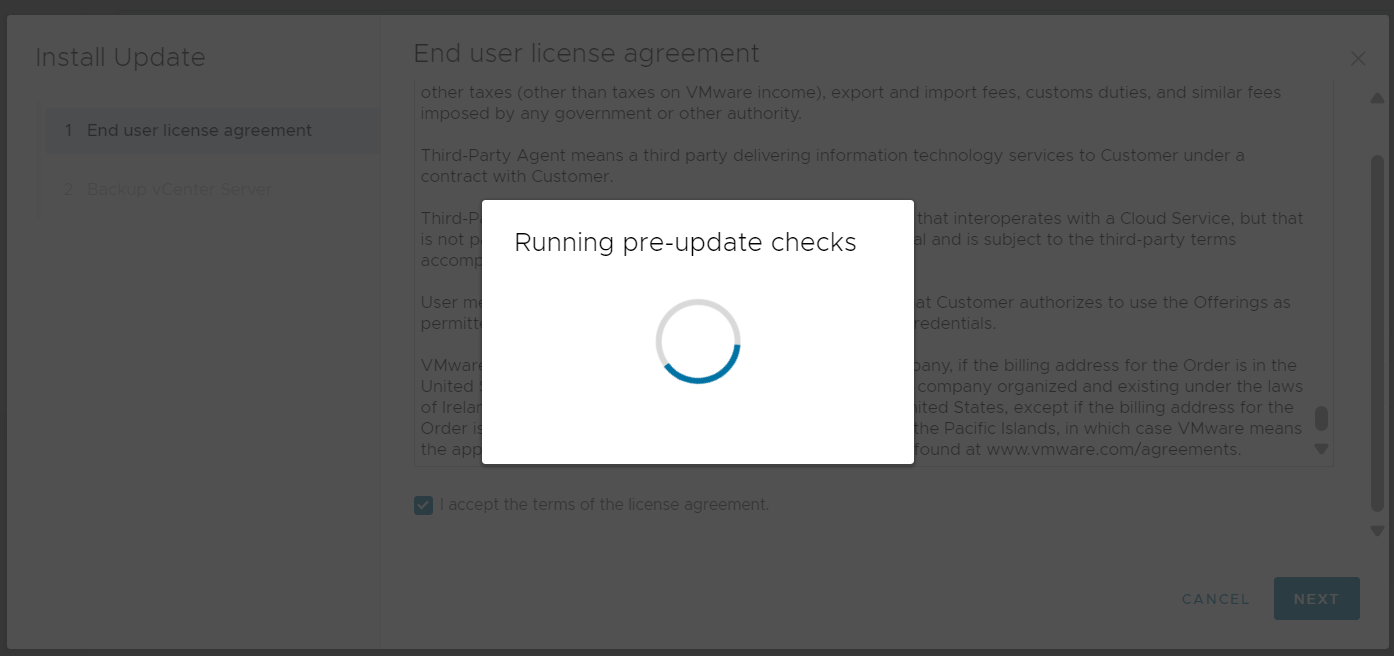

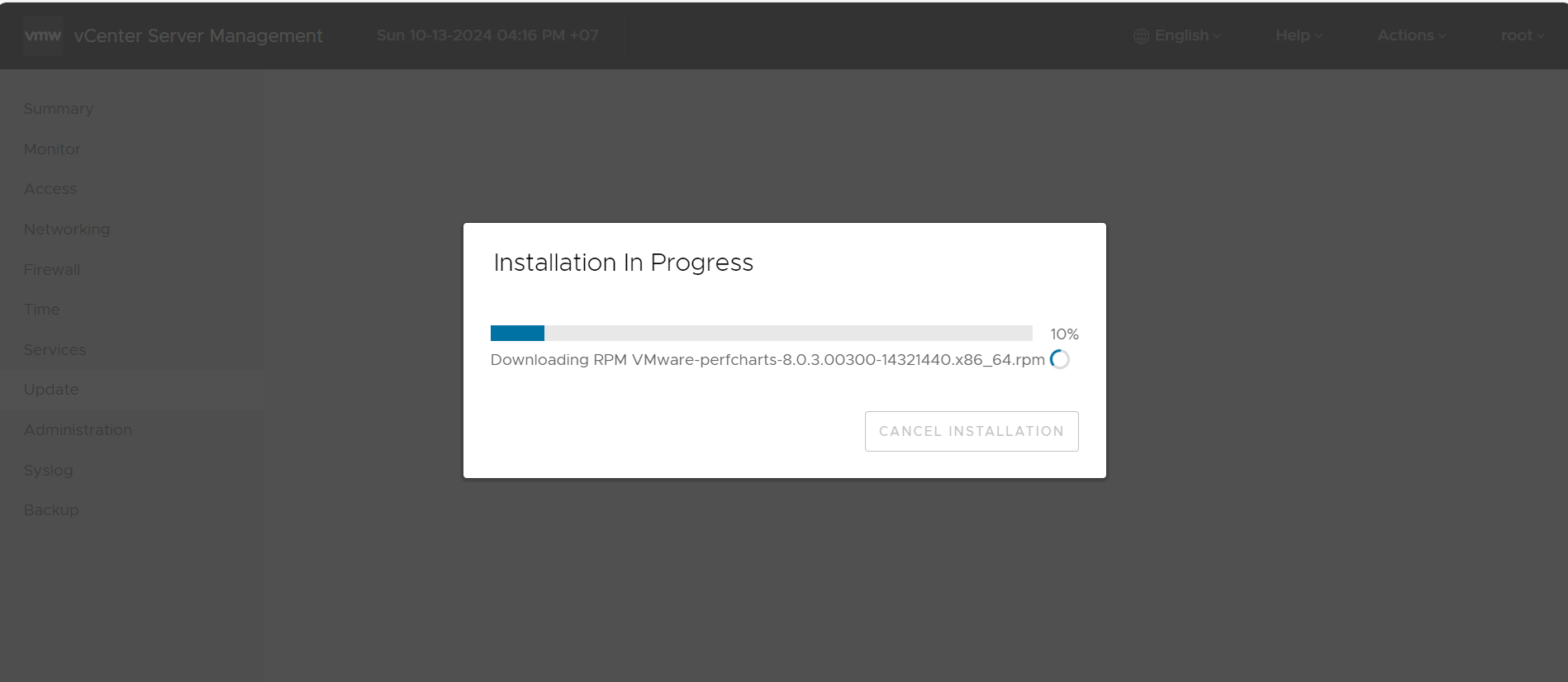

Các bước cài đặt bản vá thông qua vSphere Update Manager (VUM) bao gồm:

- Đăng nhập vào vSphere Client:

- Trước tiên, hãy đăng nhập vào vSphere Client.

- Ở phía bên trái, kết nối với vCenter Server để bắt đầu quản lý bản vá cho ESXi.

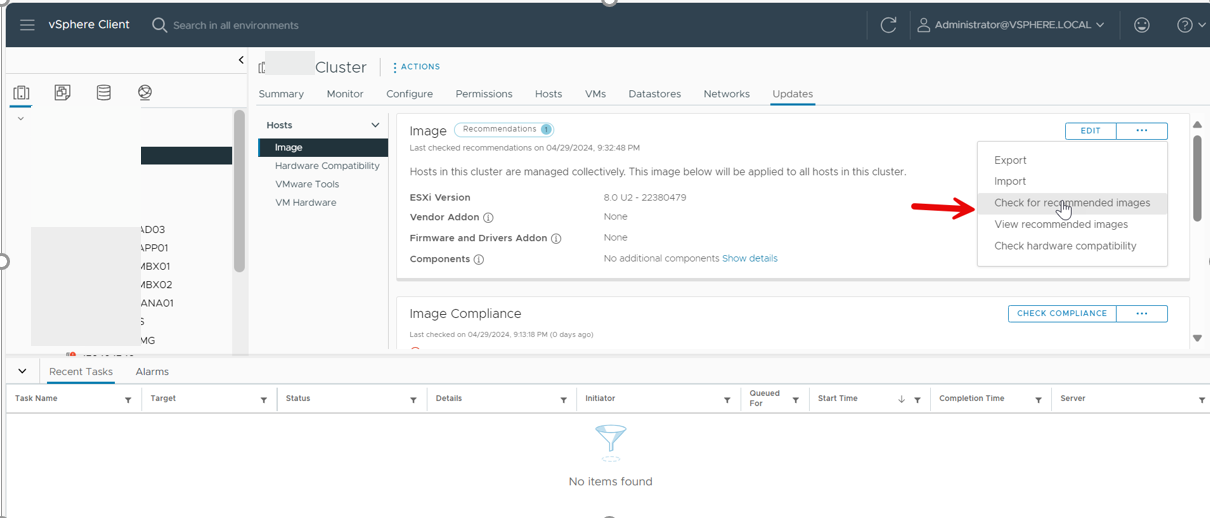

- Chọn máy chủ ESXi::

- Trong vSphere Client, từ thanh bên, chọn Hosts and Clusters.

- Sau đó, chọn máy chủ ESXi mà bạn muốn cài đặt bản vá. Đảm bảo máy chủ đã được quản lý bởi vCenter Server và sẵn sàng cho quá trình cập nhật

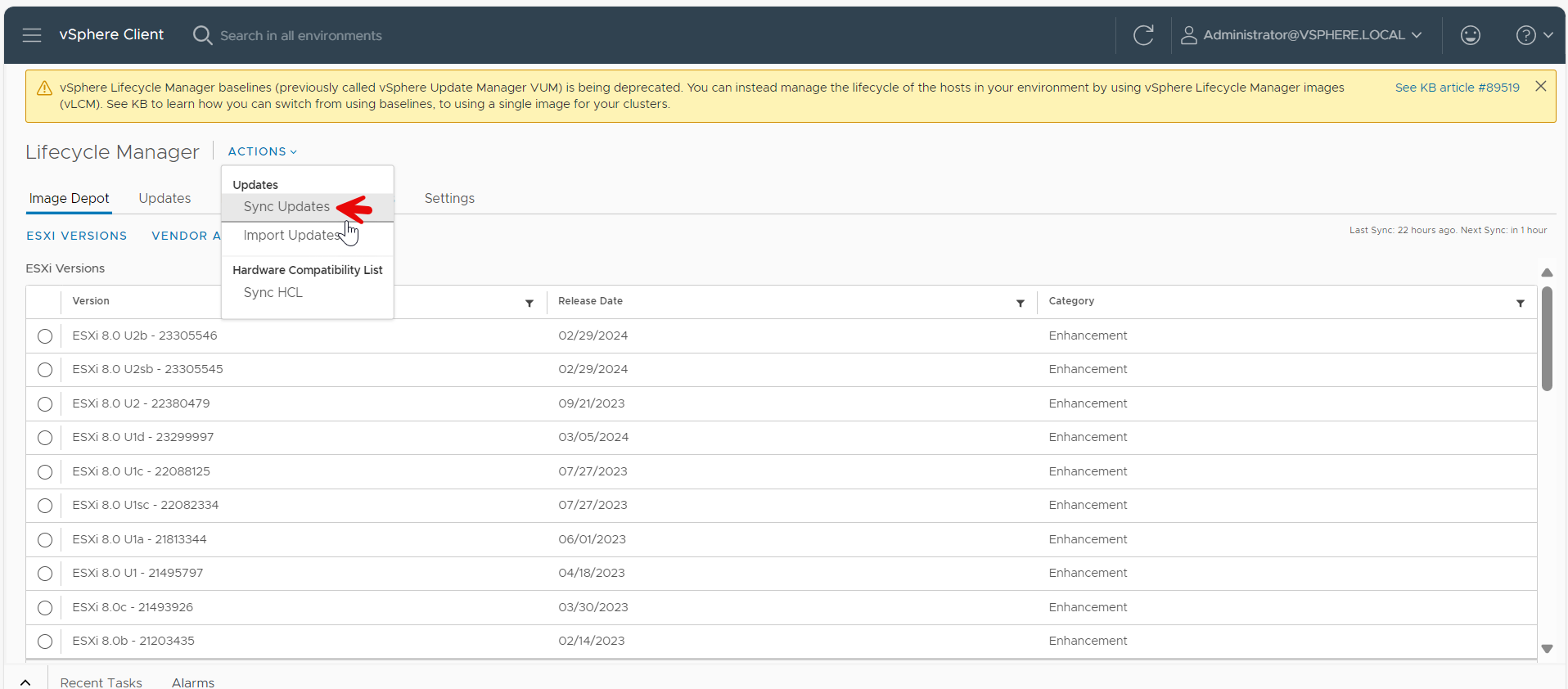

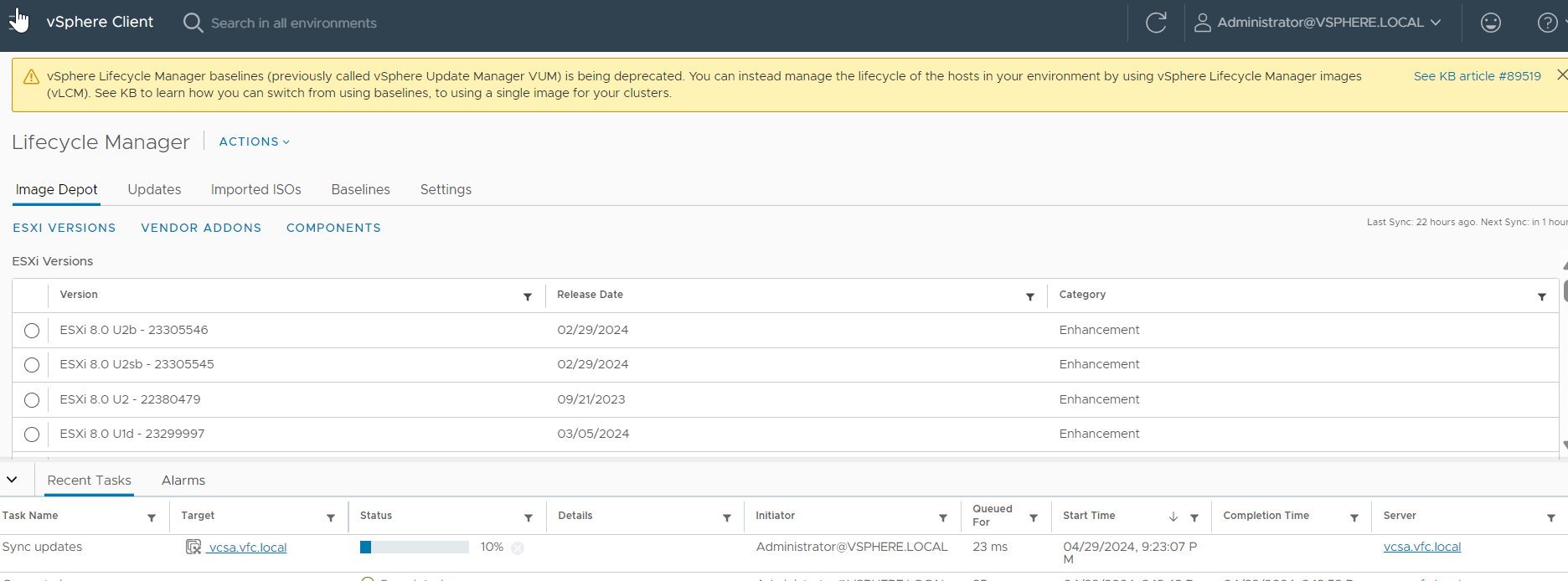

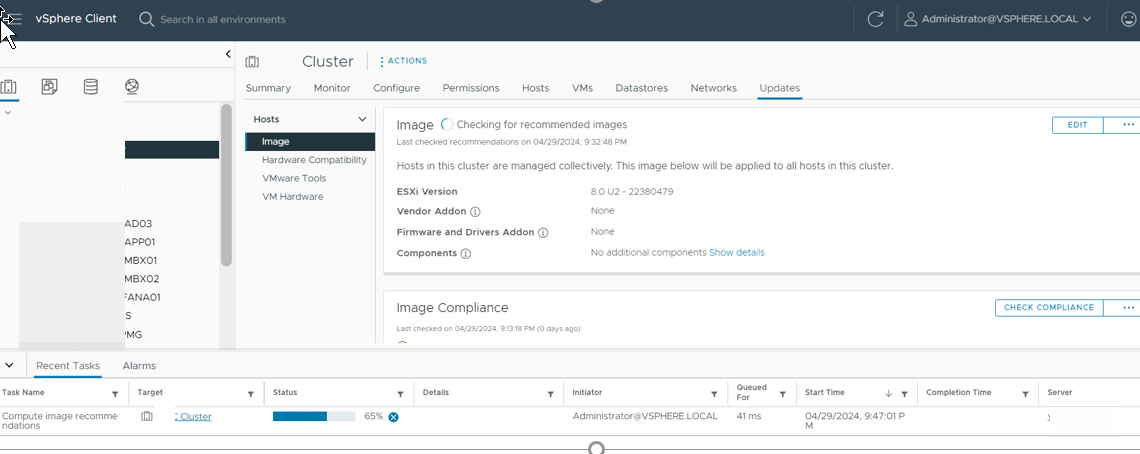

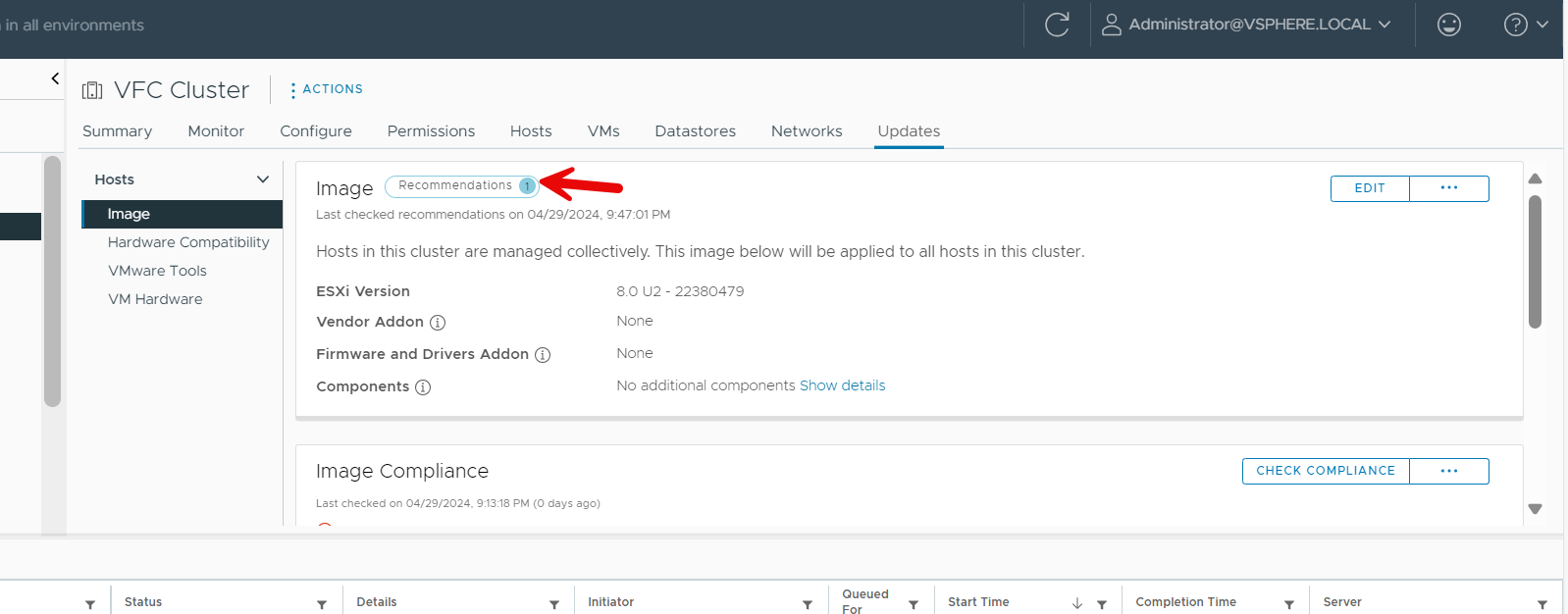

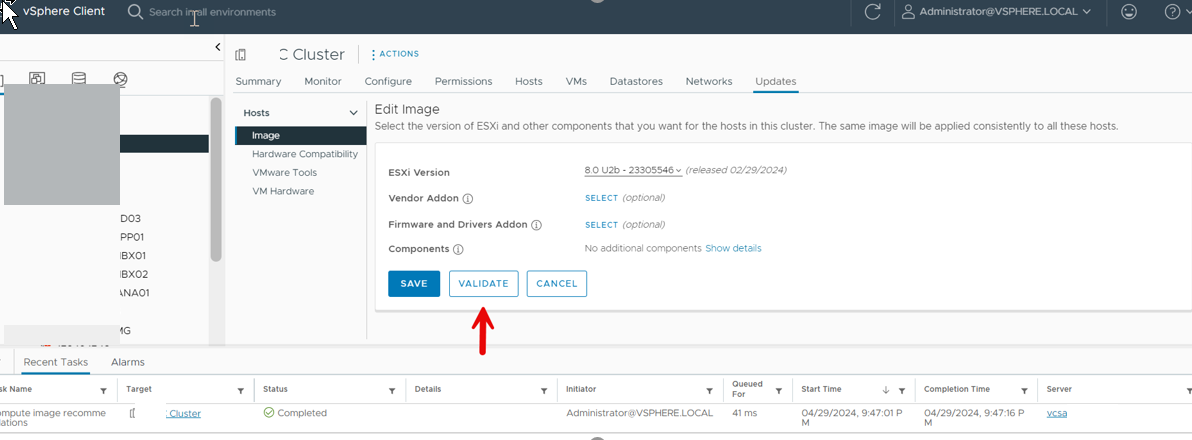

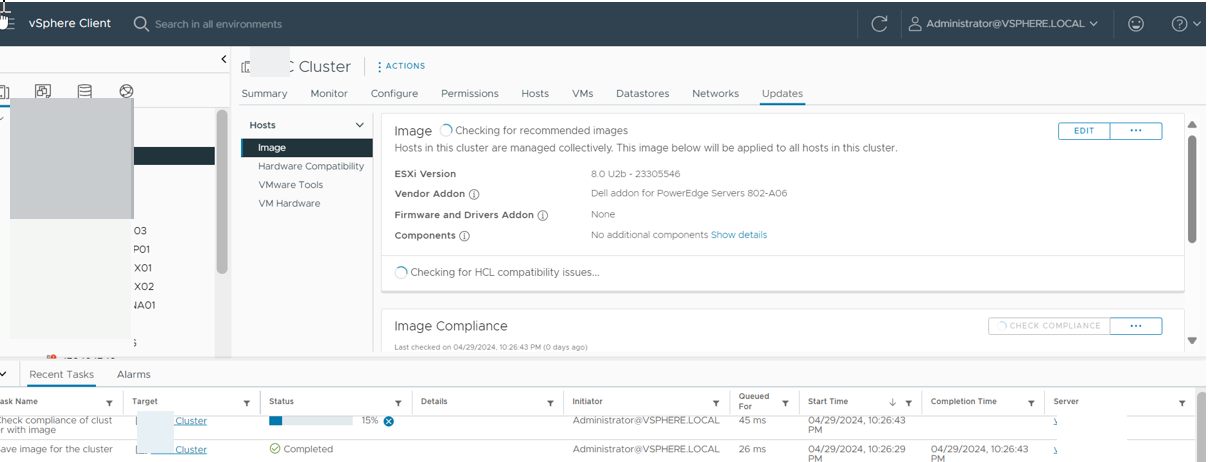

- Chọn Update Manager:

- Từ menu Menu, chọn Update Manager.

- Trong cửa sổ Update Manager, điều hướng đến phần Baselines và chọn New Baseline để tạo một baseline mới cho bản vá.

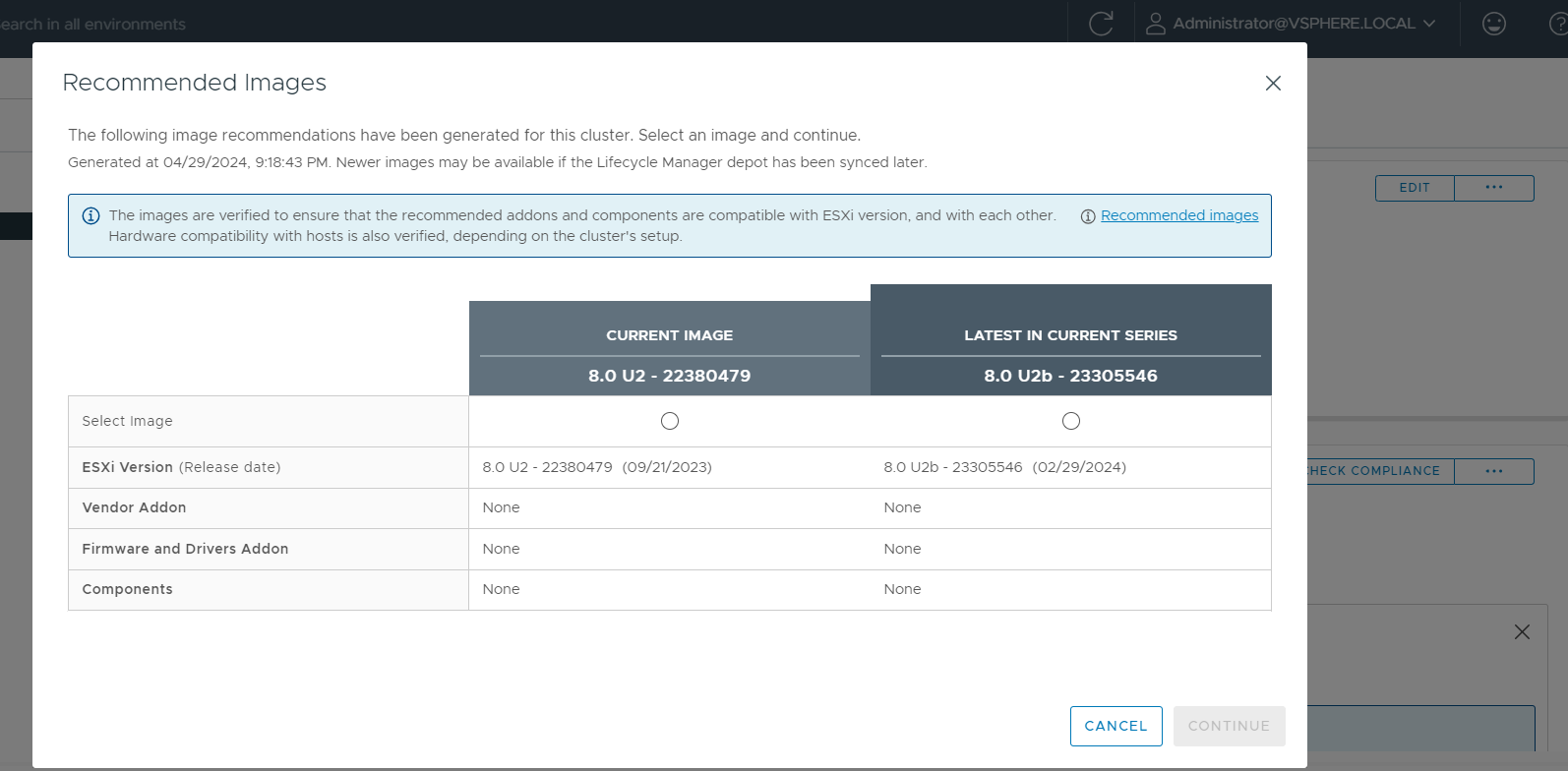

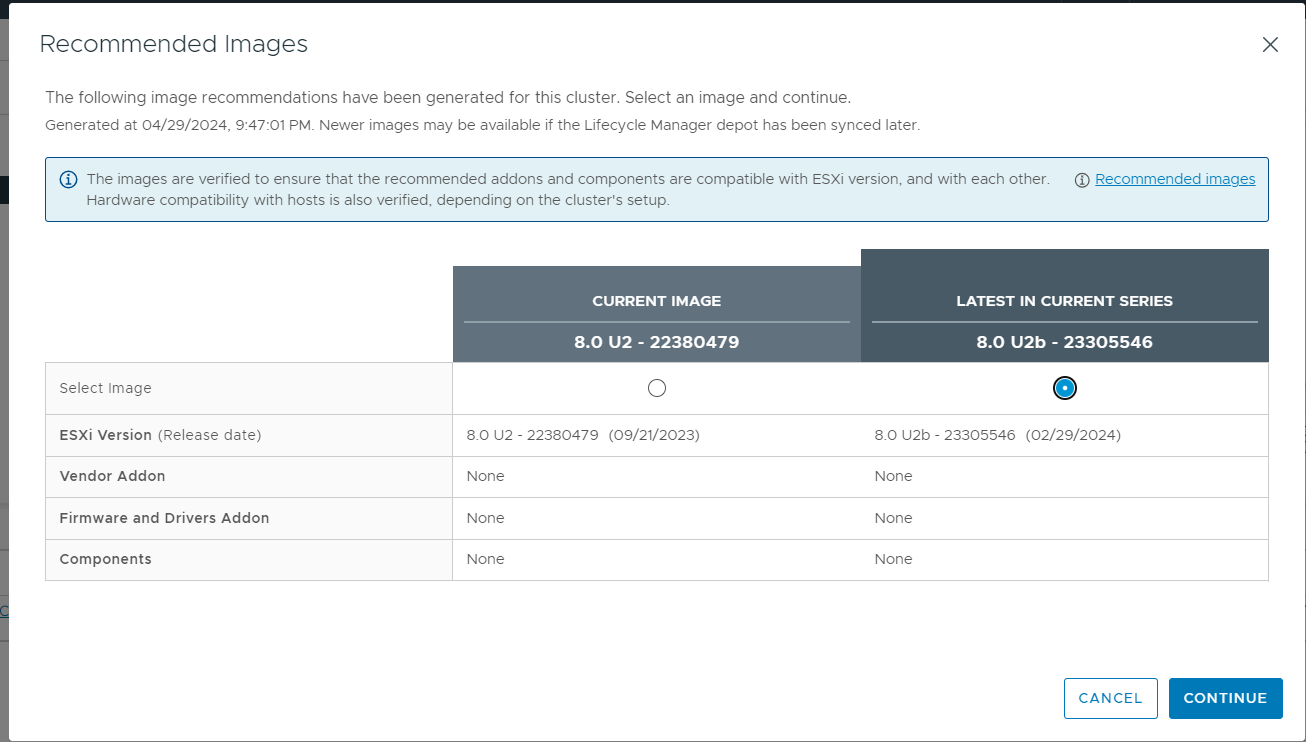

- Tạo Baseline for Patches:

- Sau khi chọn New Baseline, nhập tên cho Baseline và chọn Patch.

- Tiếp theo, chọn Download Latest Patches.

- Khi chọn tùy chọn này, Update Manager sẽ tự động tải xuống các bản vá bảo mật mới nhất.

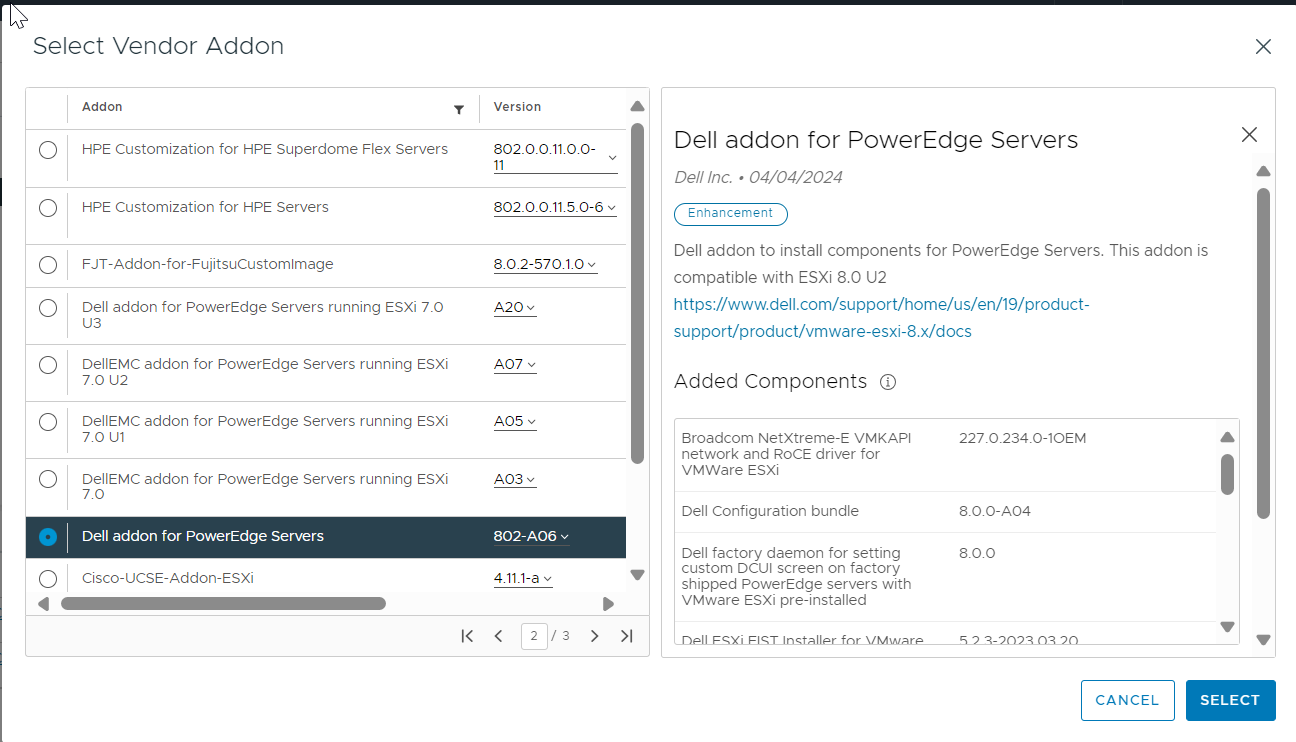

- Kết nối Baseline to ESXi Host:

- Quay lại trang Host, sau đó chọn Attach Baseline.

- Chọn Baseline mới mà bạn đã tạo và gán nó vào máy chủ ESXi. Điều này giúp hệ thống nhận diện bản vá cần cài đặt trước khi tiến hành cập nhật.

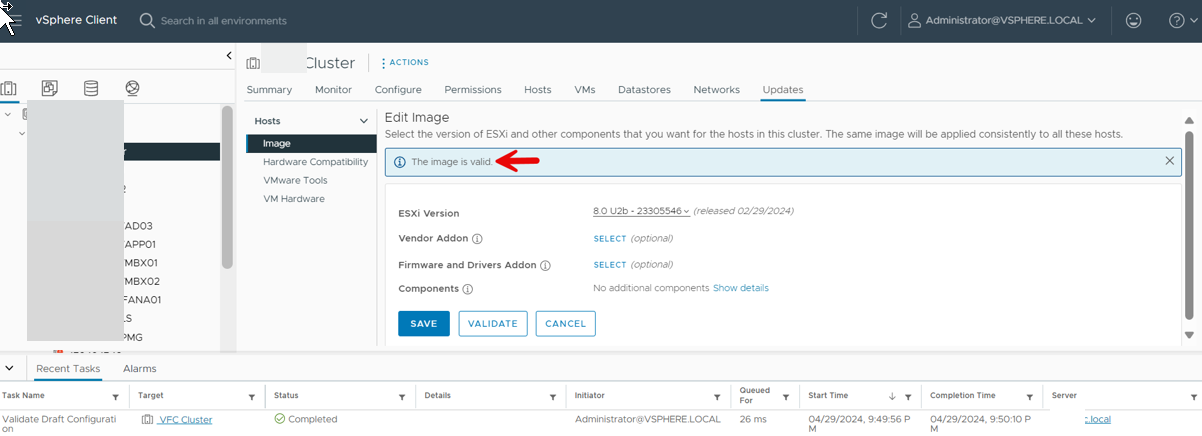

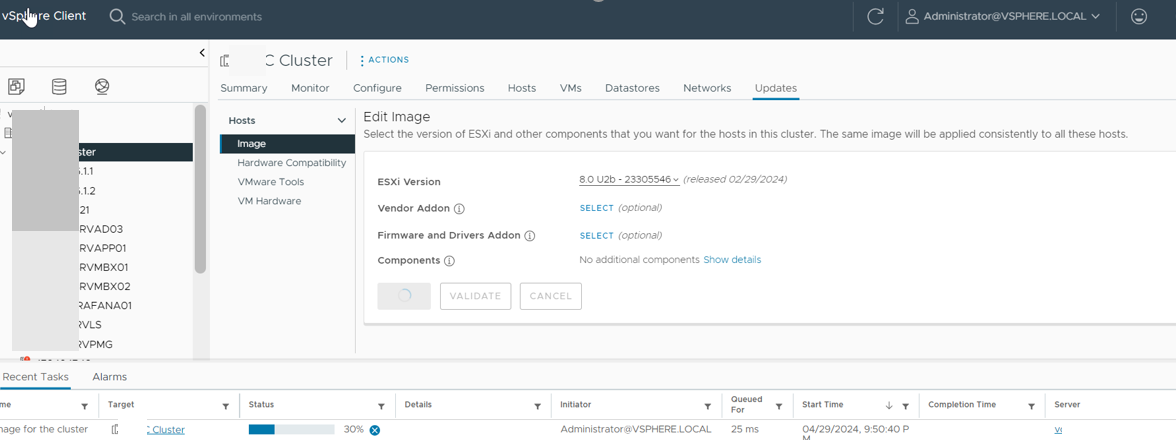

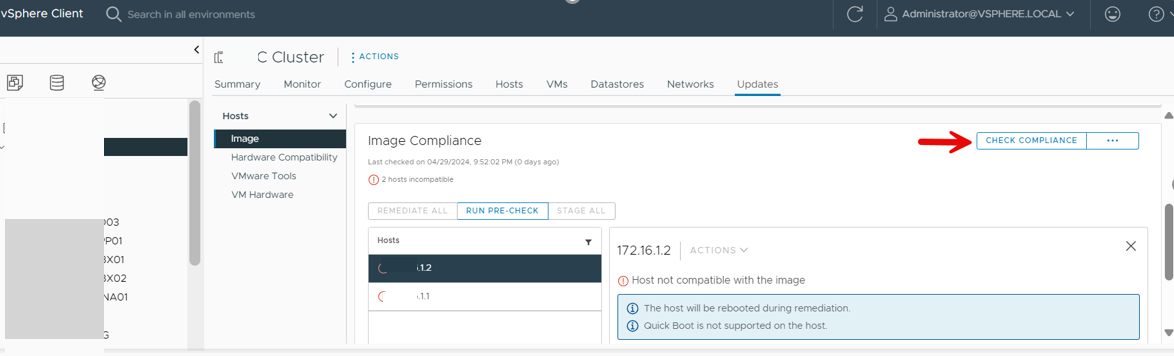

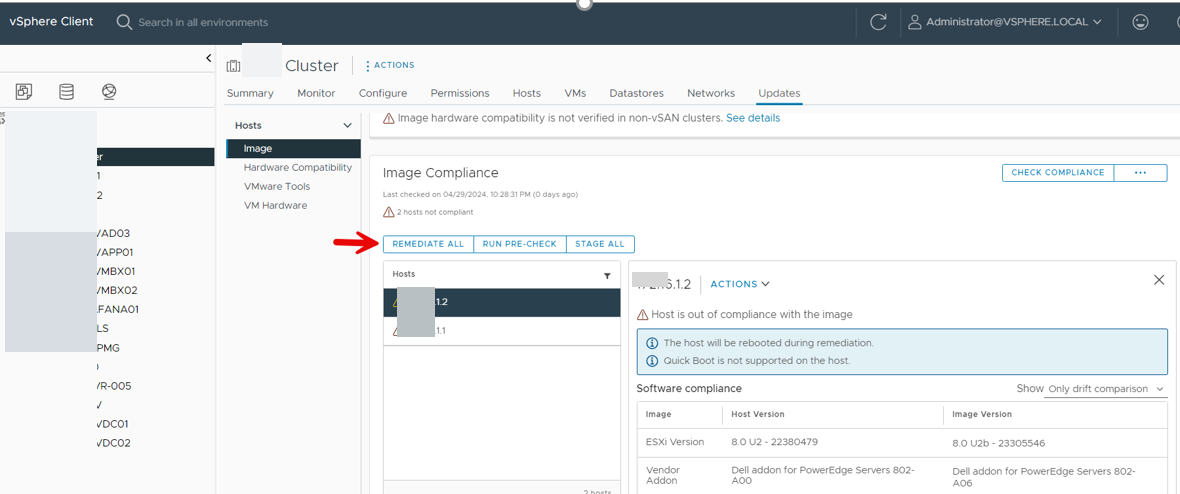

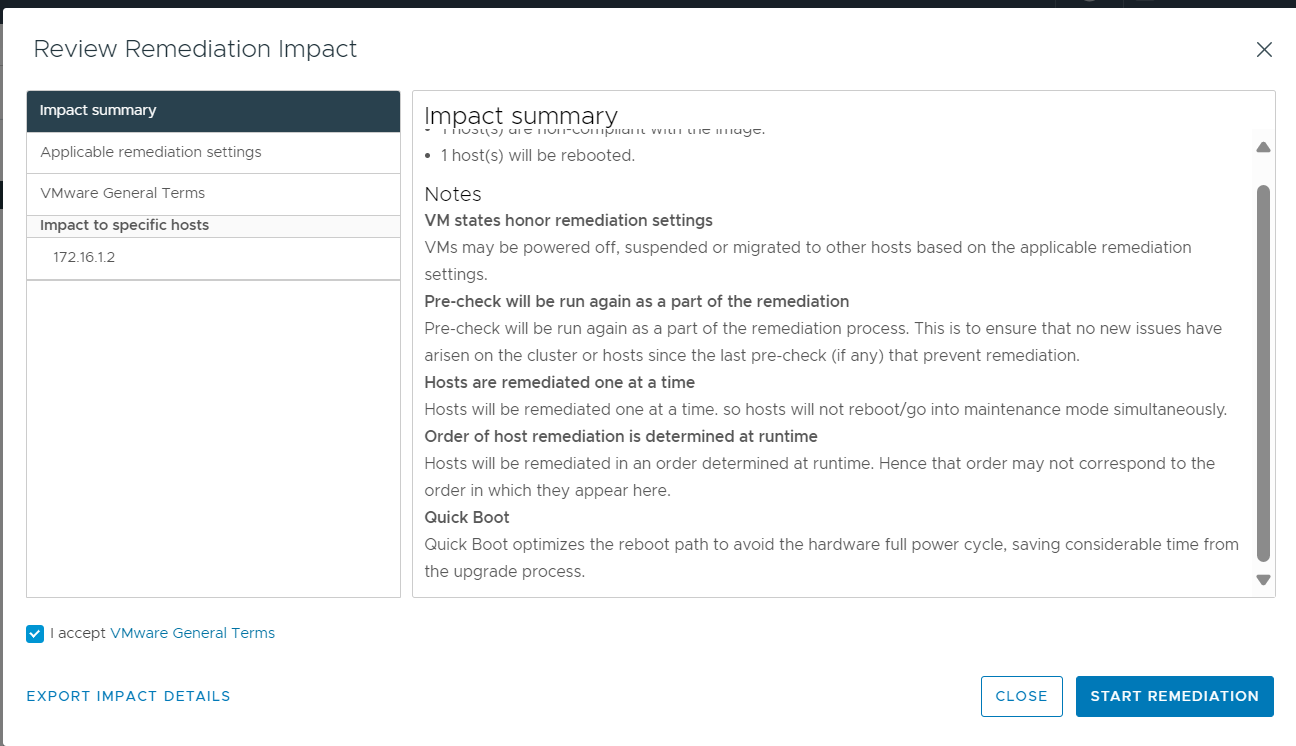

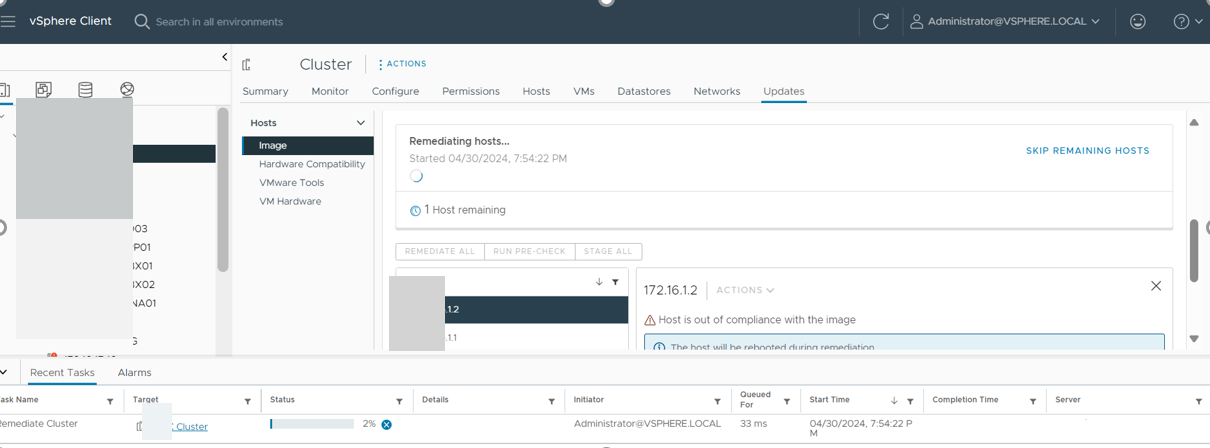

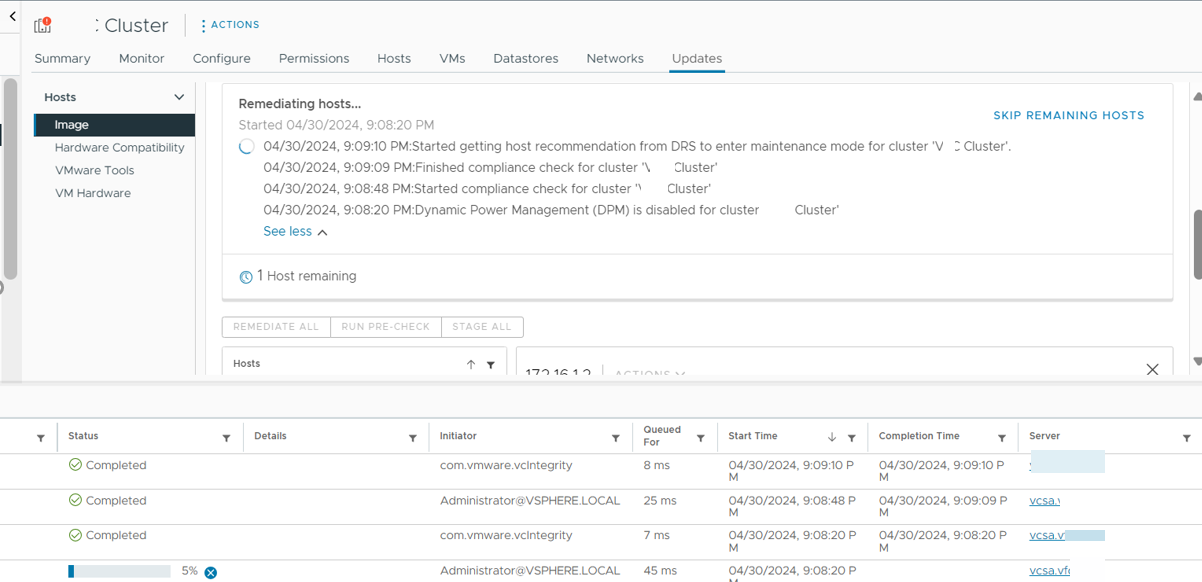

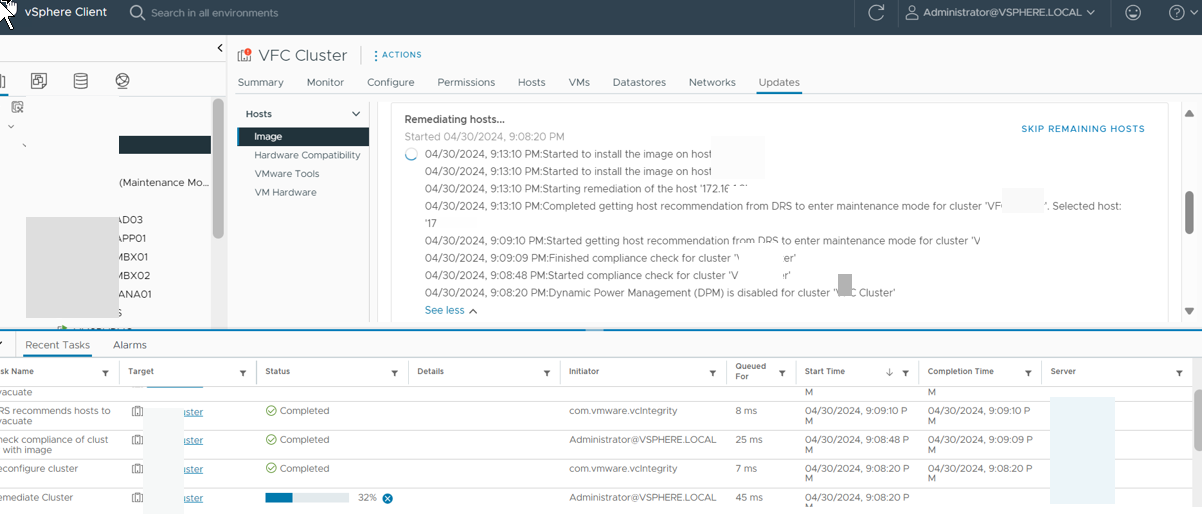

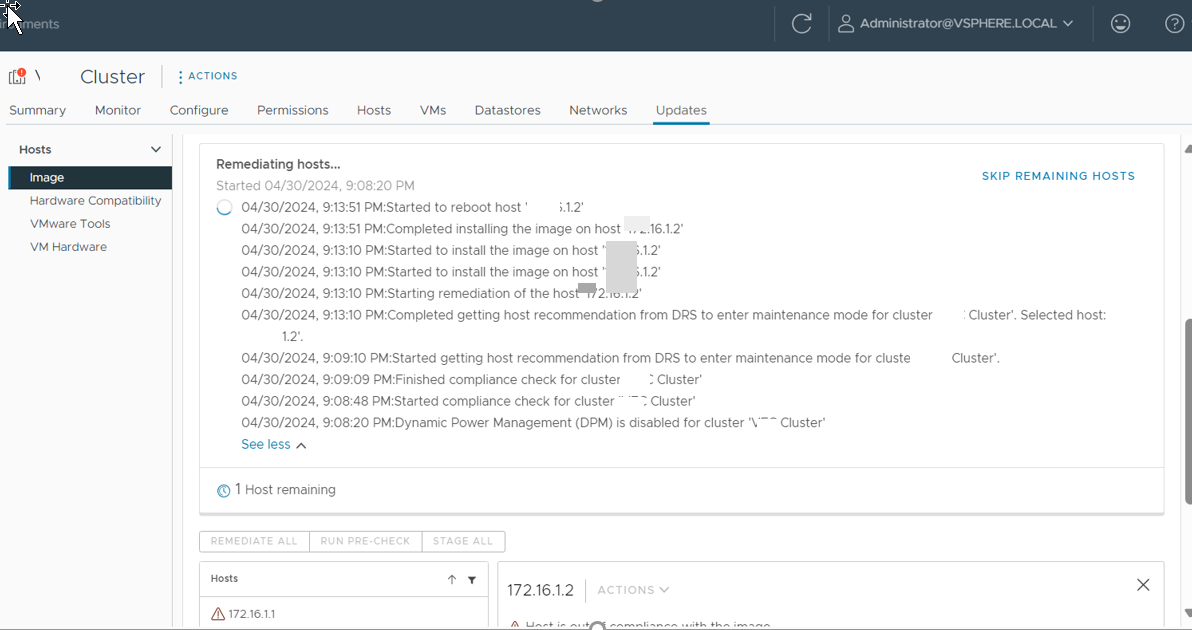

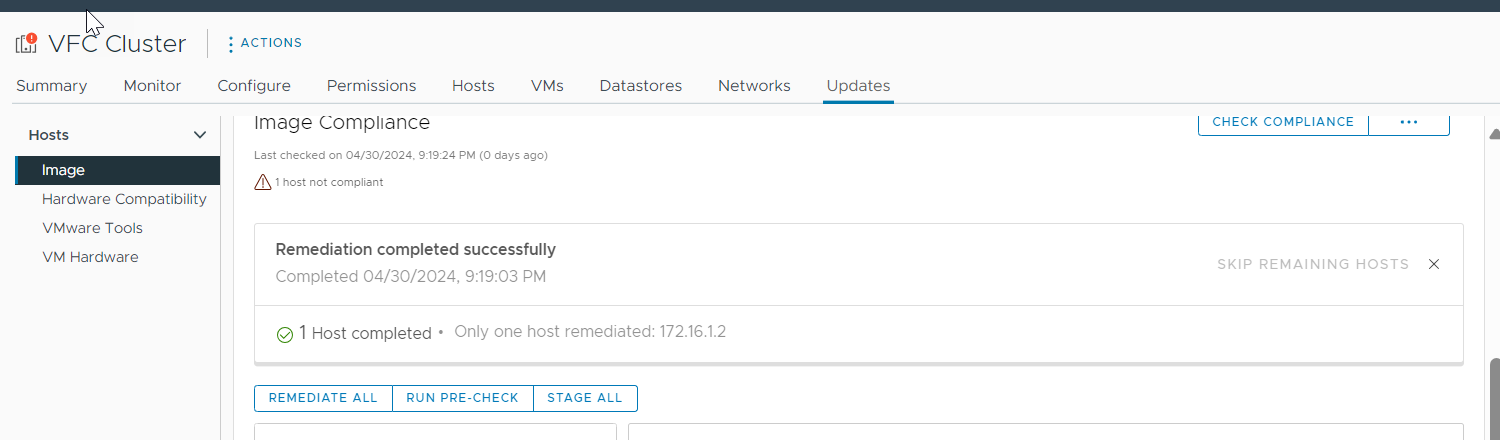

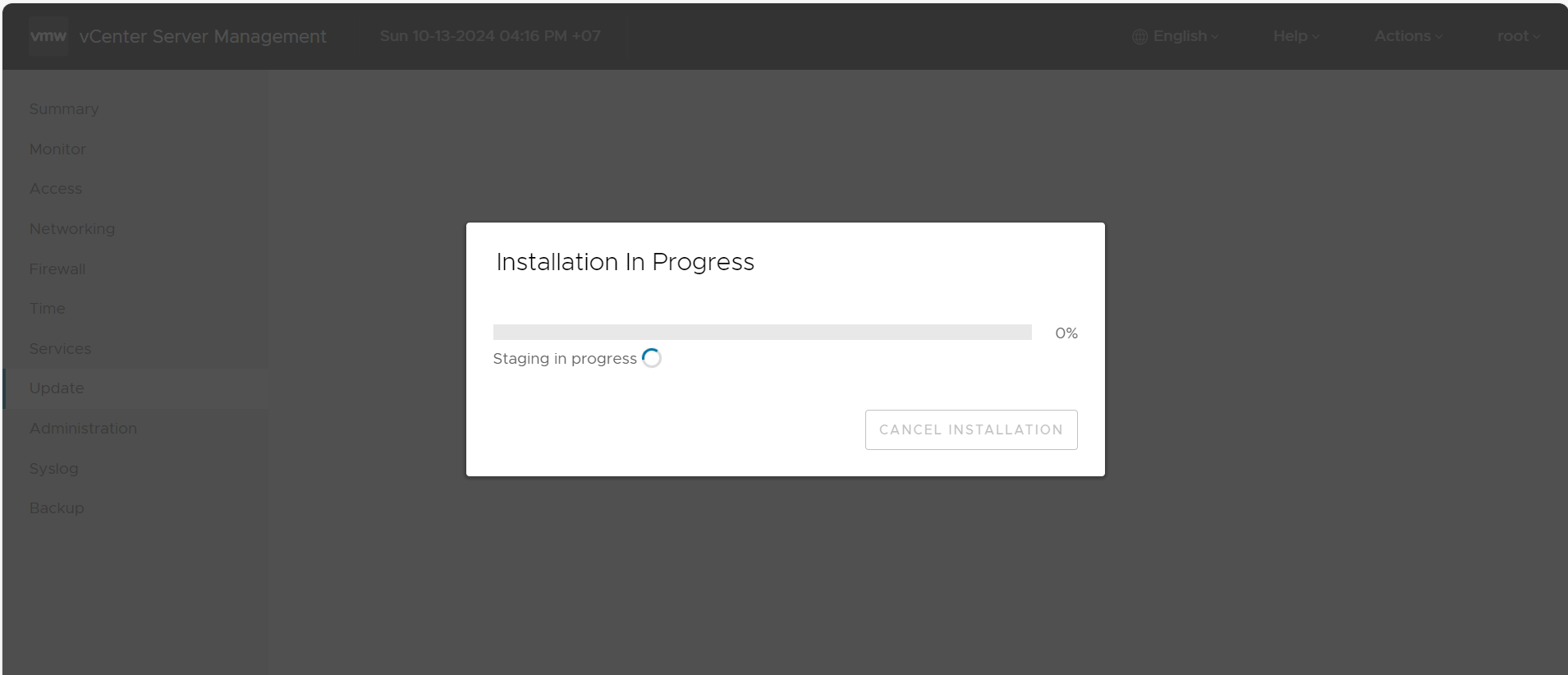

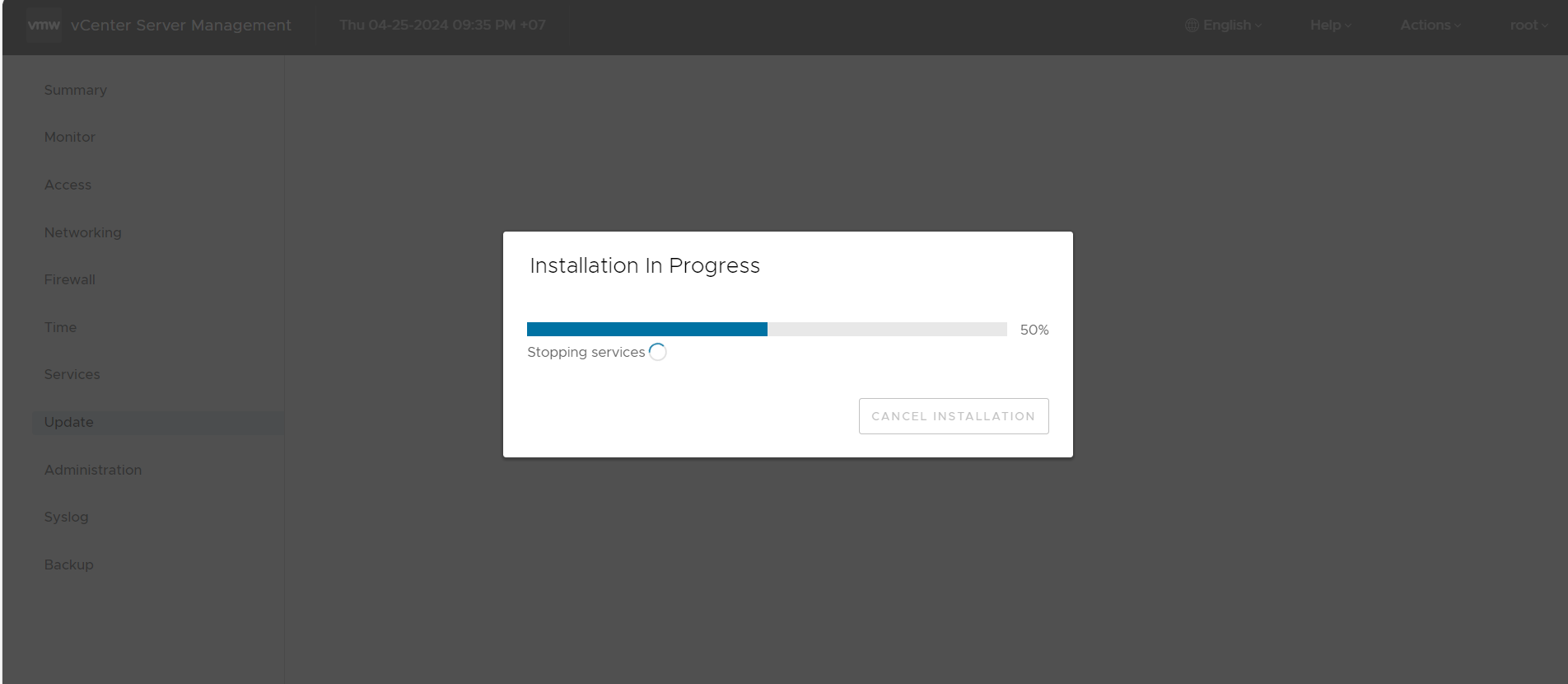

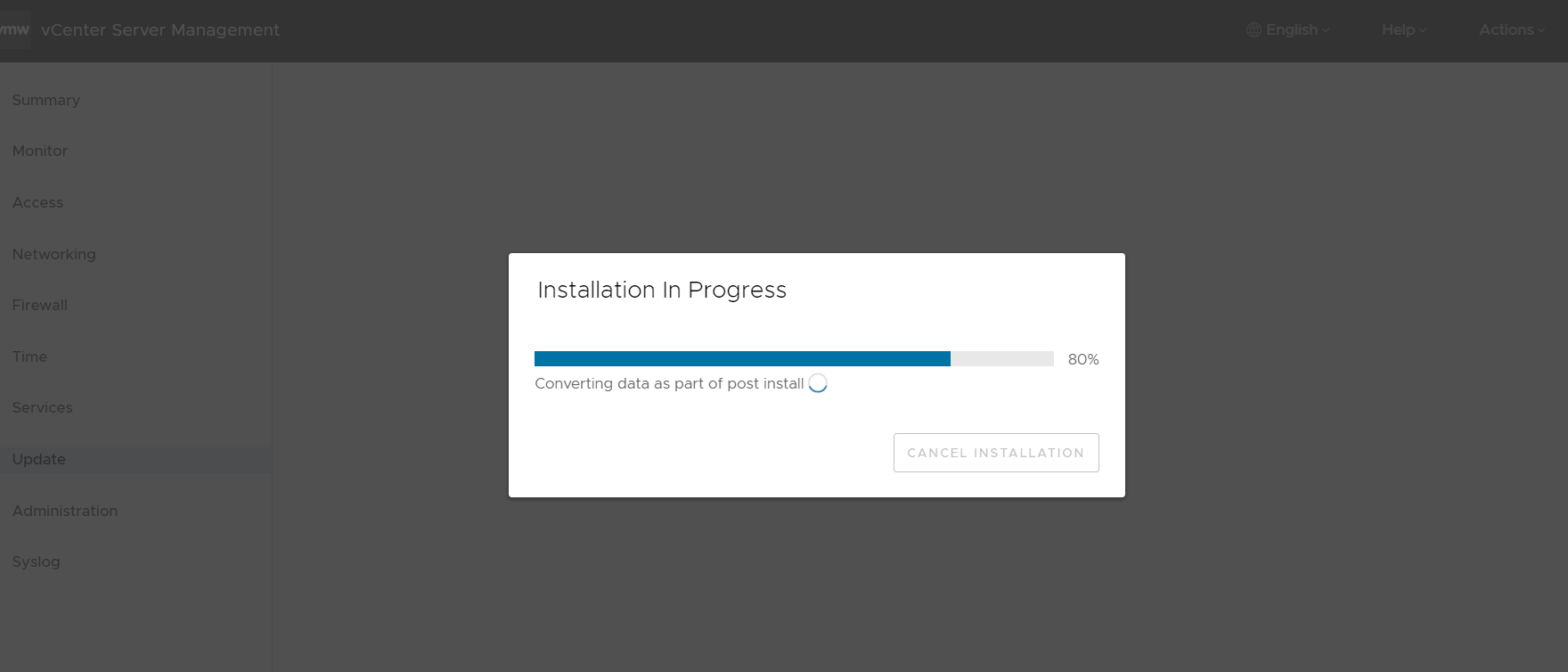

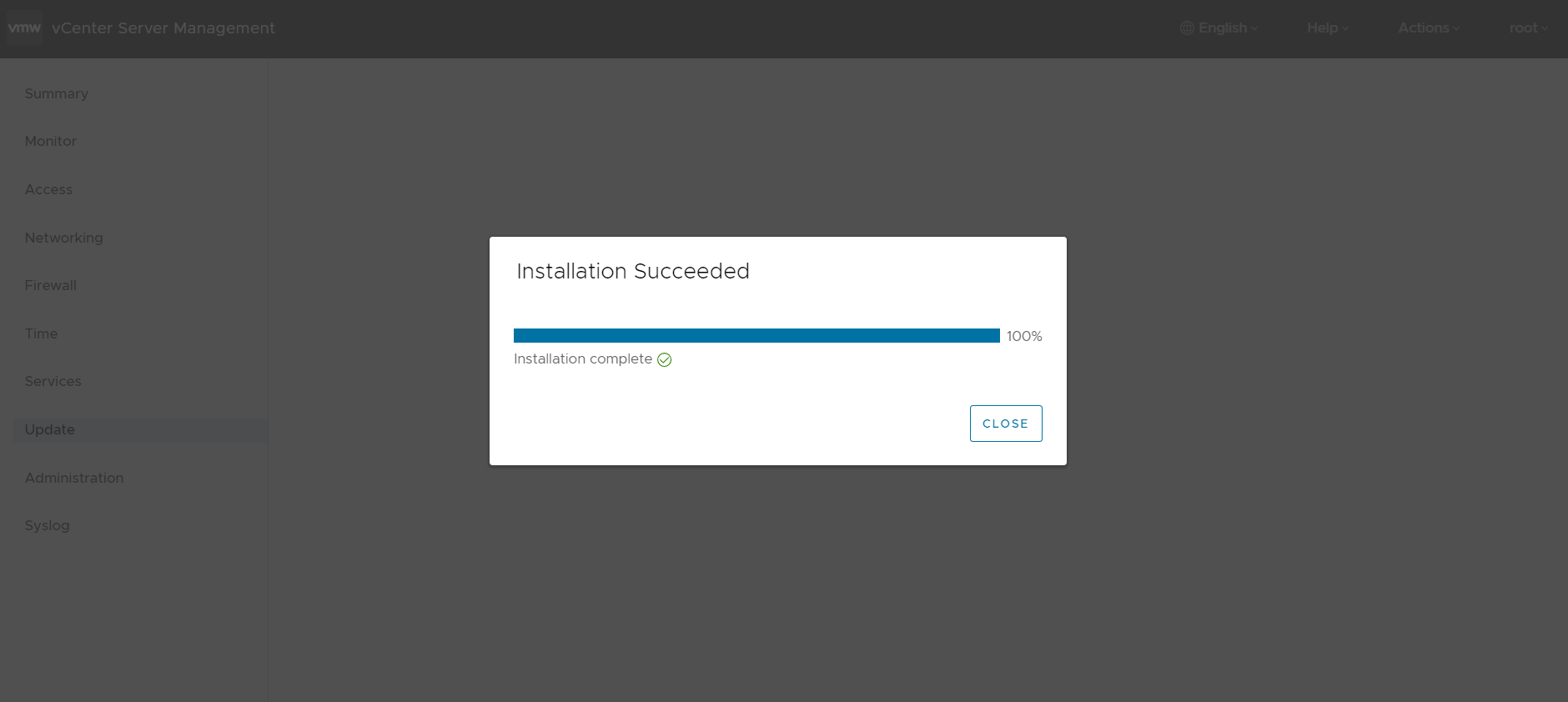

- Scanning and applying patches:

- Sau khi Baseline được gán, chọn Scan for Updates để kiểm tra trạng thái và các bản vá chưa được cài đặt.

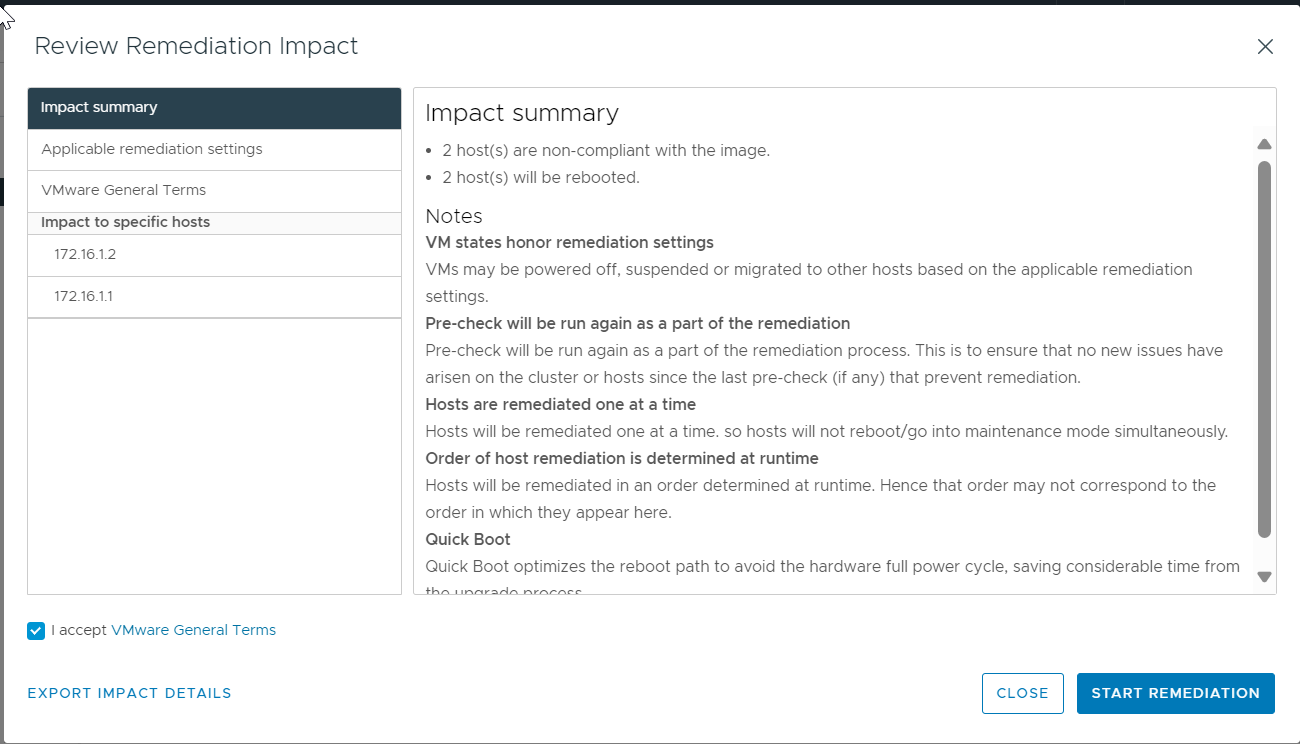

- Tiếp theo, chọn Remediate để cài đặt tự động các bản vá lên máy chủ ESXi.

- Sau khi hoàn tất, ESXi server cần khởi động lại để áp dụng các thay đổi.

Phương pháp 2: Cài đặt bản vá ESXi bằng CLI (Command Line Interface)

Trong phương pháp này, bạn sử dụng dòng lệnh và công cụ esxcli để cài đặt các bản vá bảo mật trên ESXi. Đây là phương pháp đặc biệt hữu ích khi bạn không muốn sử dụng vSphere Client hoặc vCenter, mà chỉ đăng nhập vào ESXi qua SSH để thực hiện cập nhật.

Các bước cài đặt bản vá thông qua CLI::

- Logon in kết nối ESXi server bằng SSH:

- Bật SSH trên máy chủ ESXi:

- Mở vSphere Client, điều hướng đến Host > Configure > System > Security Profile.

- Trong mục Services, chọn SSH và đặt chế độ Start.

- Đăng nhập vào ESXi bằng công cụ SSH như PuTTY.

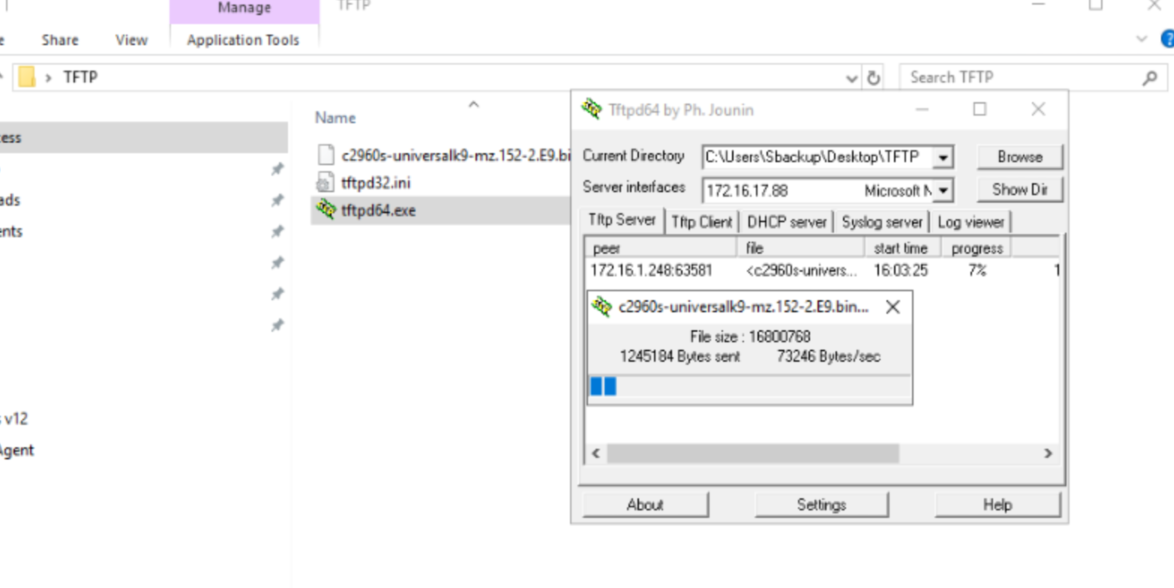

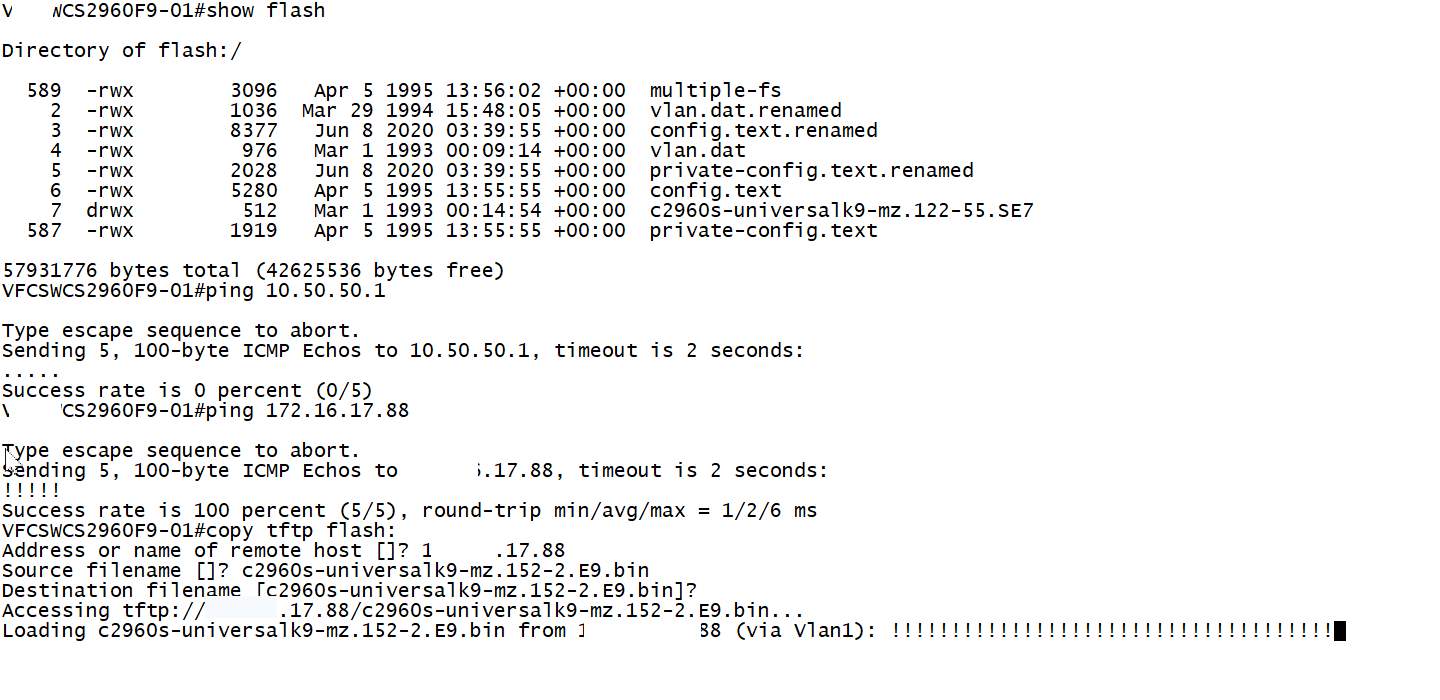

- Download Patch:

- ESXi security patches and updates can be downloaded from VMware Patch Portal.

- The patch file is usually available with a .zip extension.

- After downloading the patch file, upload it to your ESXi server.

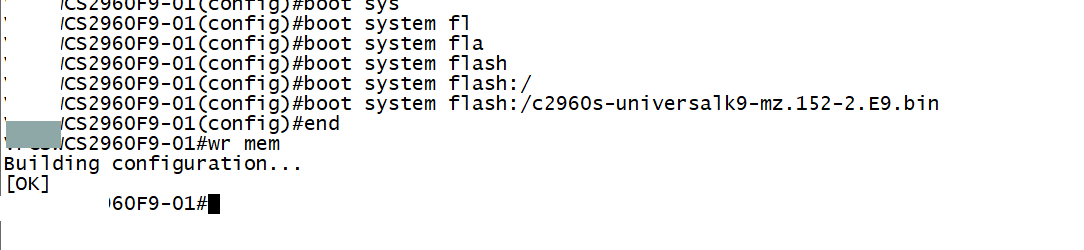

- Dùng esxcli để cài đặt bản ván patch:

- Trên dòng lệnh, sử dụng lệnh esxcli để cài đặt bản vá.

Chạy lệnh sau để cài đặt bản vá:

esxcli software vib install -d /path/to/patch.zip

Lưu ý: Thay thế /path/to/patch.zip bằng đường dẫn chính xác của tệp bản vá trên ESXi.

- Making changes:

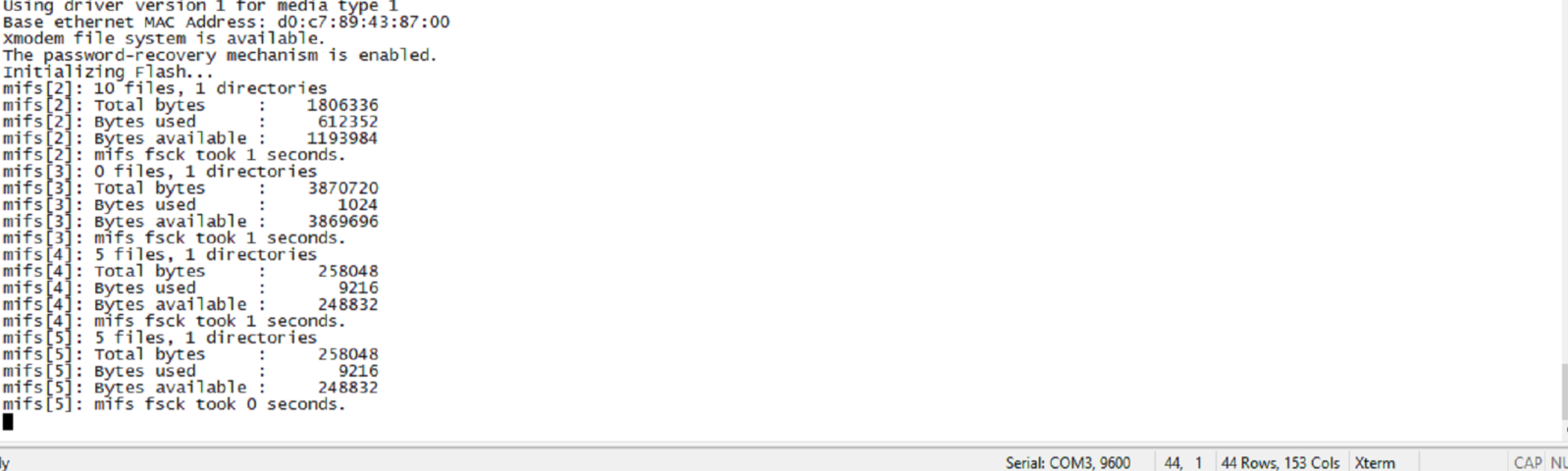

- Sau khi cài đặt bản vá, bạn cần khởi động lại máy chủ ESXi để các thay đổi được áp dụng đúng cách.

- Chạy lệnh sau để khởi động lại ESXi:

reboot

- Patch Installation Check:

- Sau khi khởi động lại máy chủ ESXi, bạn có thể kiểm tra xem bản vá đã được cài đặt đúng chưa bằng lệnh sau:

esxcli software vib list

Lệnh này sẽ hiển thị danh sách tất cả các bản vá và VIB (phần mềm đã cài đặt).

Phương pháp 3: Cài đặt bản vá thủ công qua vSphere Client

Phương pháp này liên quan đến việc cài đặt bản vá thủ công qua vSphere Client mà không sử dụng Update Manager.

Các bước cài đặt bản vá thủ công:

- Tải xuống bản vá từ VMware Patch Portal.

- Tải tệp lên máy chủ ESXi thông qua vSphere Client.

- Đăng nhập vSphere Client, chọn ESXi Host cần cập nhật.

- Điều hướng đến phần cập nhật, duyệt đến tệp bản vá và bắt đầu cài đặt.

- Khởi động lại ESXi để hoàn tất quá trình cập nhật.

Những Lưu ý quan trọng:

- Sao lưu: Luôn sao lưu máy ảo và máy chủ ESXi trước khi cài đặt bản vá.

- Kiểm tra bản vá: Đọc tài liệu và cảnh báo từ VMware để đảm bảo tính tương thích với hệ thống.

- Thời gian cài đặt: Quá trình cập nhật có thể yêu cầu khởi động lại ESXi, nên thực hiện vào thời điểm ít ảnh hưởng đến hiệu suất hệ thống nhất.

Với các phương pháp này, bạn có thể dễ dàng cài đặt các bản vá bảo mật và cập nhật cho máy chủ ESXi, giúp duy trì bảo mật cho hạ tầng ảo hóa của mình.

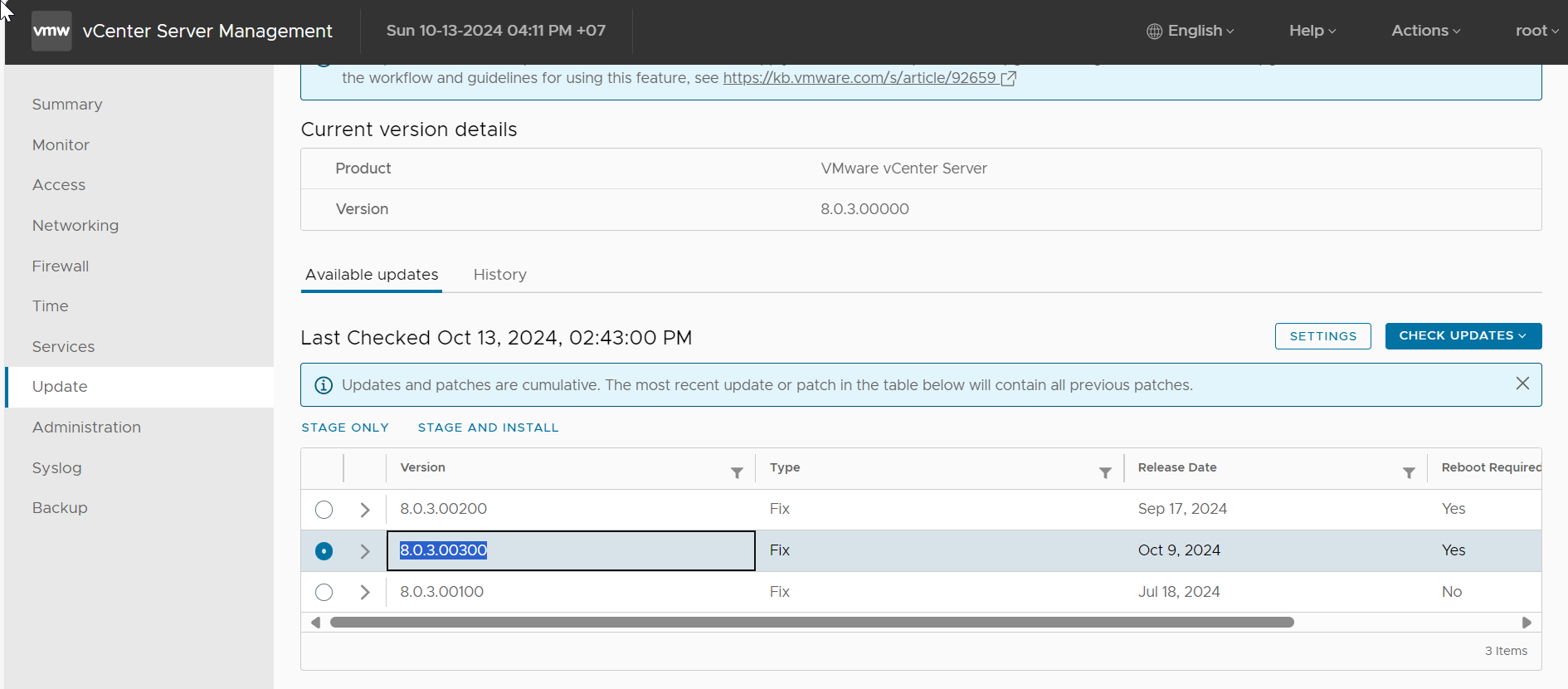

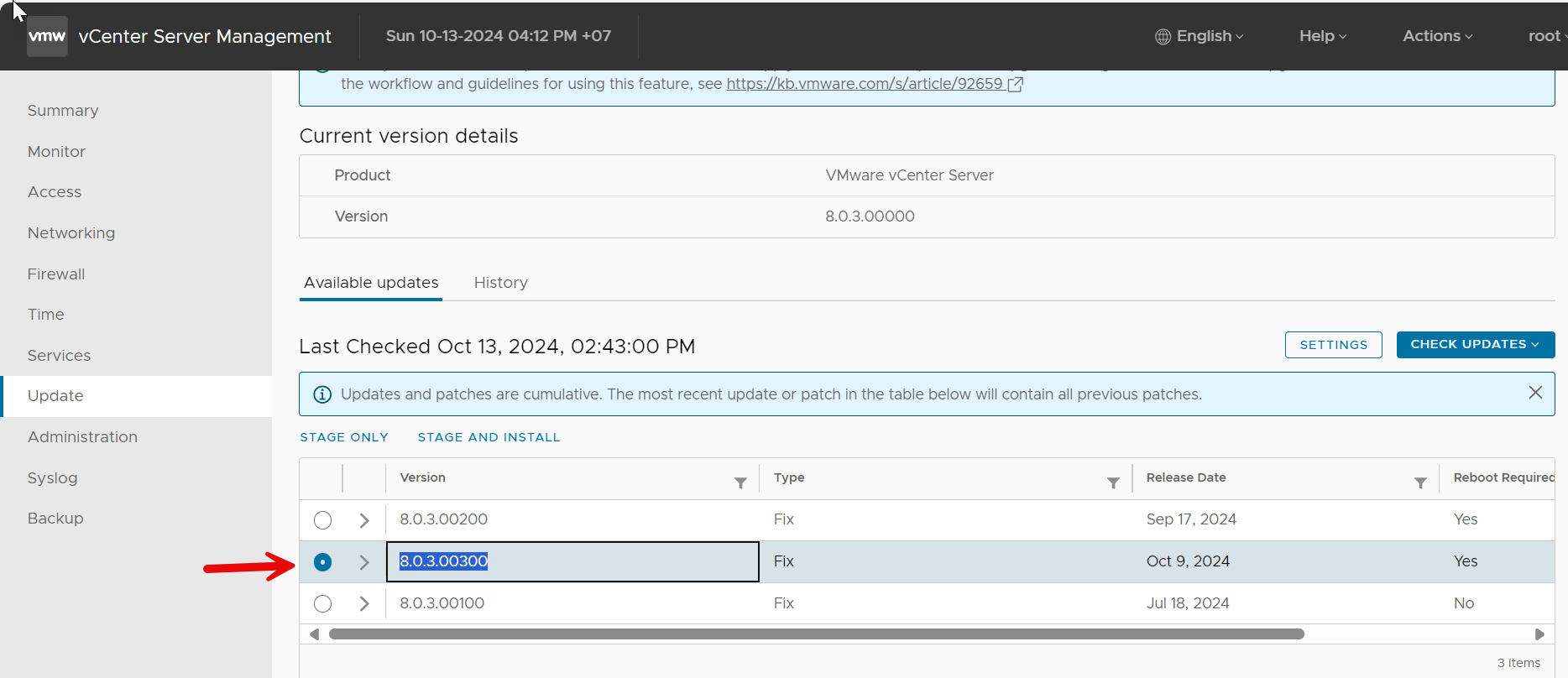

Cách cài đặt bản vá mới nhất cho VMware ESXi

Để bật SSH, hãy làm theo các bước sau:

- Chọn Host của bạn trong vSphere Client.

- Đi đến Configuration > Security Profile.

- Trong phần Services, chọn Properties.

- Tìm SSH, sau đó bật dịch vụ này.

Điều này cho phép bạn truy cập ESXi thông qua SSH để thực hiện các lệnh quản trị.

Then connect via SSH and run this command:

esxcli software vib install -d /vmfs/volumes/datastore1/patch-directory/ESXixxxxxxx.zip

esxcli software vib install -d/vmfs/volumes/drobo/patches/ESXiESXixxxxxxx.zip

Reboot the host and leave the maintenance mode.

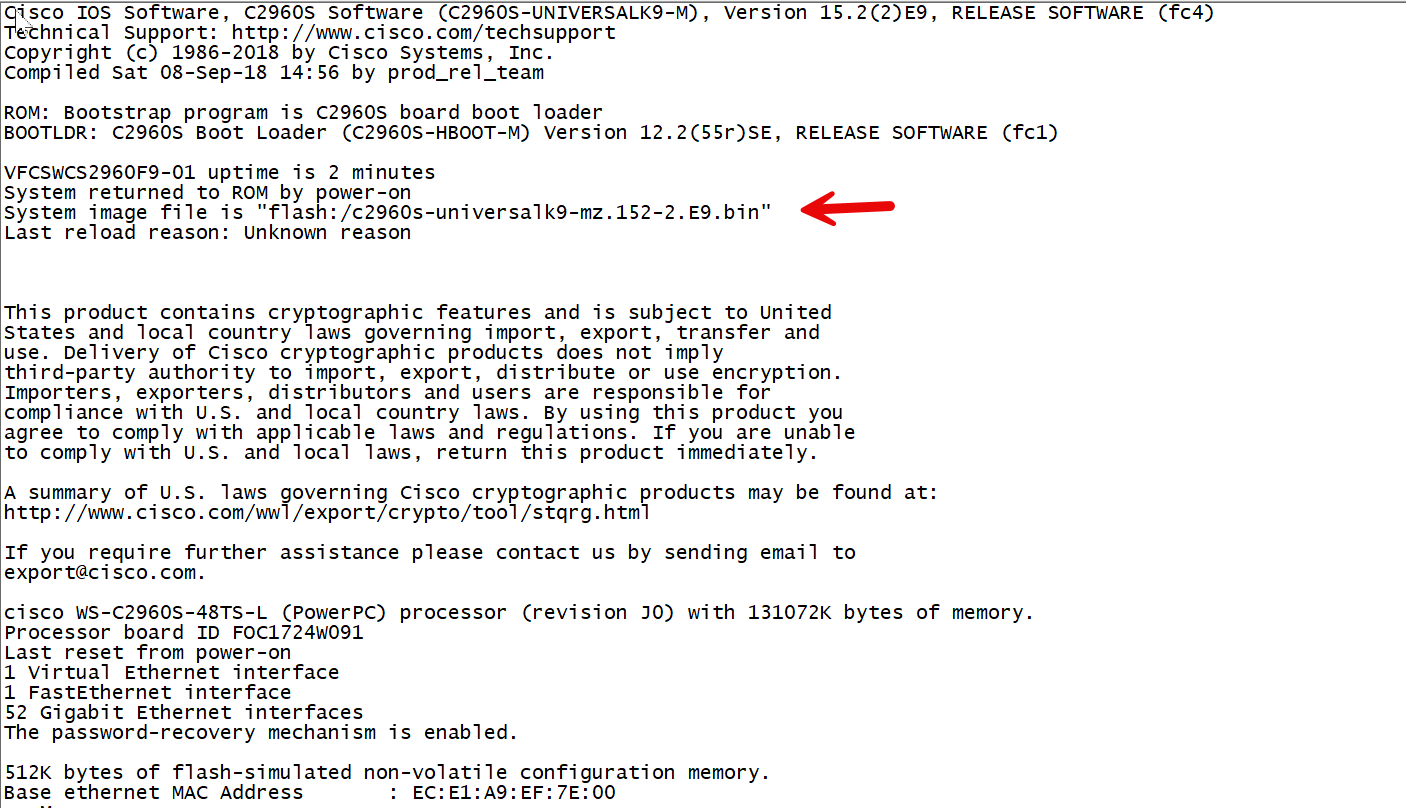

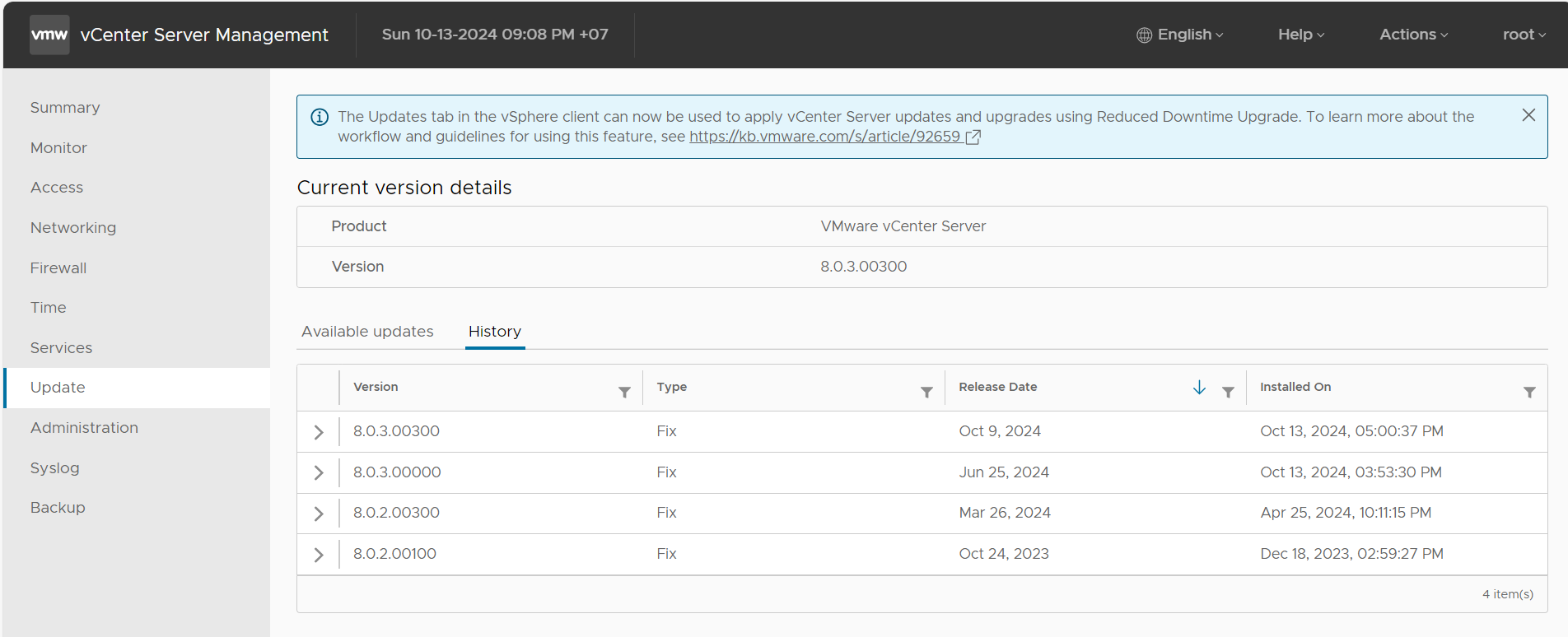

Để tải xuống các bản cập nhật và bản vá bảo mật mới nhất cho vSphere ESXi tính đến ngày 4 tháng 3 năm 2025, bạn có thể truy cập VMware Patch Download Center. Tại đây, bạn có thể tìm và tải xuống các bản vá phù hợp với phiên bản ESXi của mình.

Download – Build:24585383 – vSphere ESXi 8.0

Download – Build:24585291 – vSphere ESXi 7.0

Download – Build:24514018 – vSphere ESXi 6.7

Download – Build:20502893 – vSphere ESXi 6.5

Download – Build:15517548 – vSphere ESXi 6.0

Phương Nguyễn

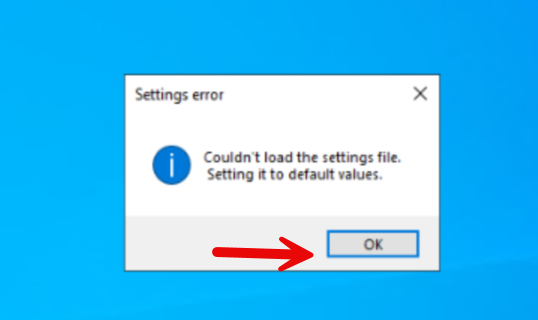

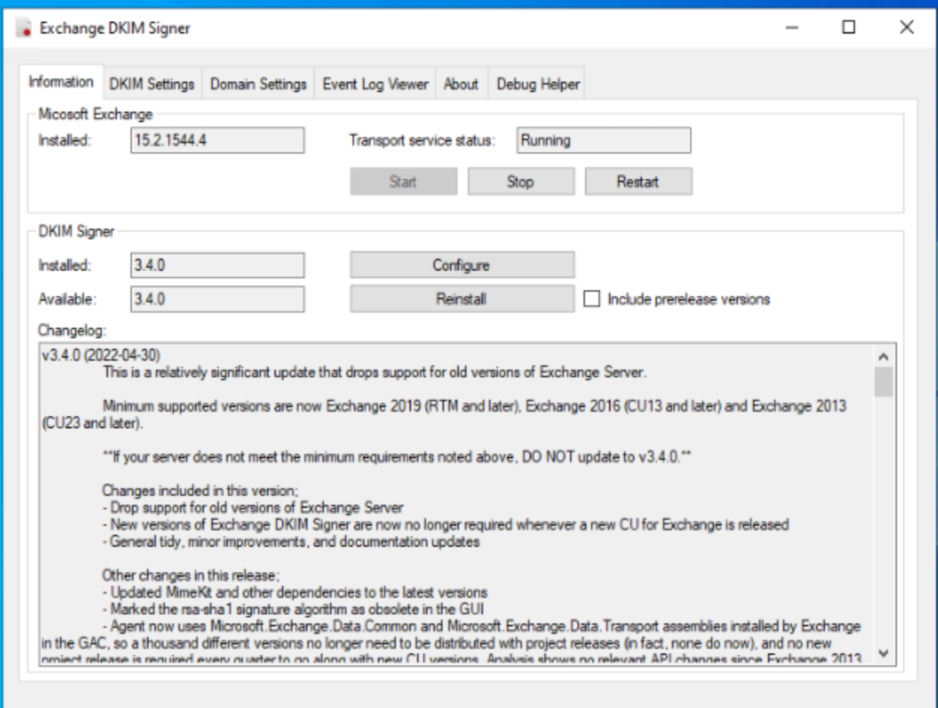

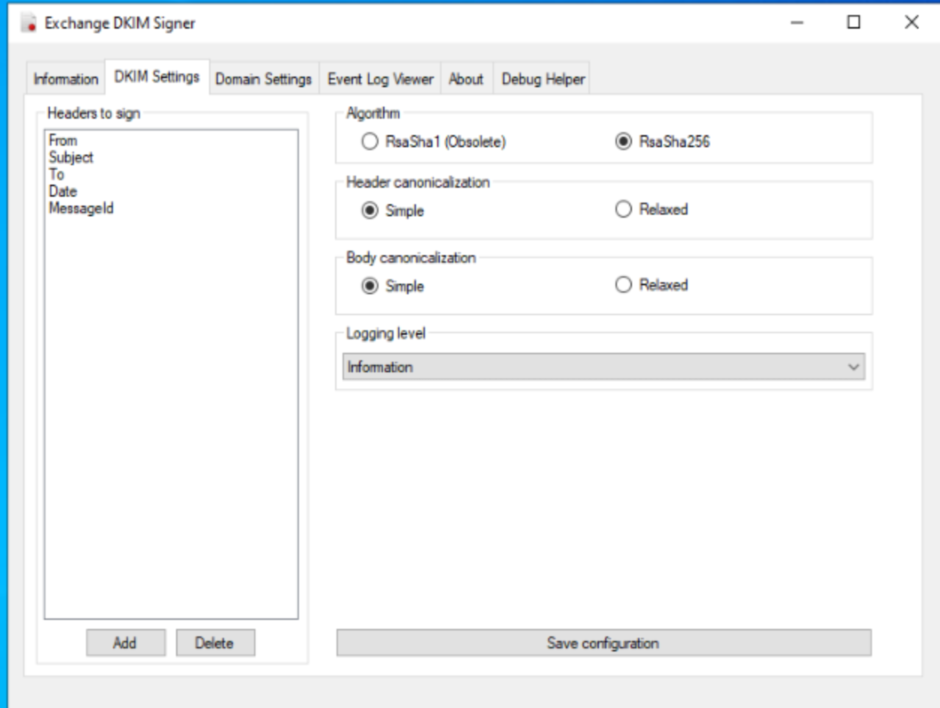

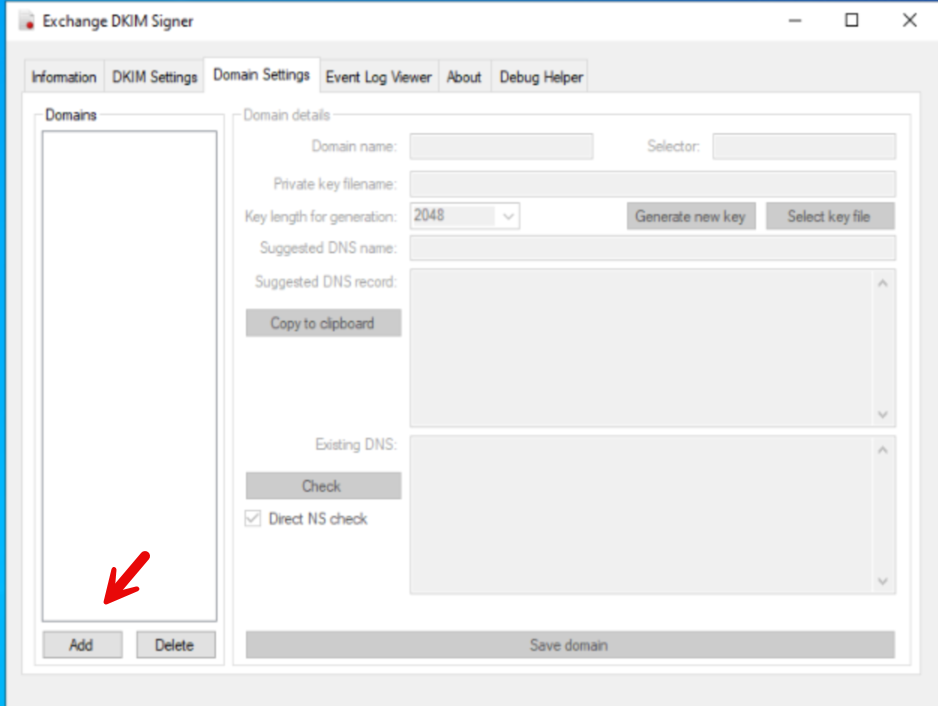

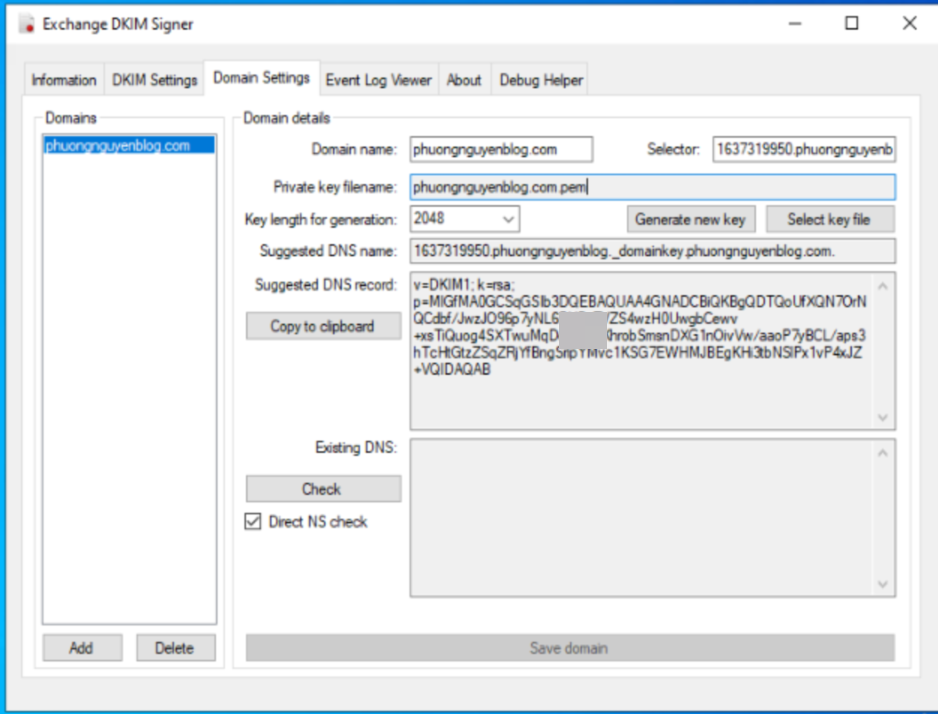

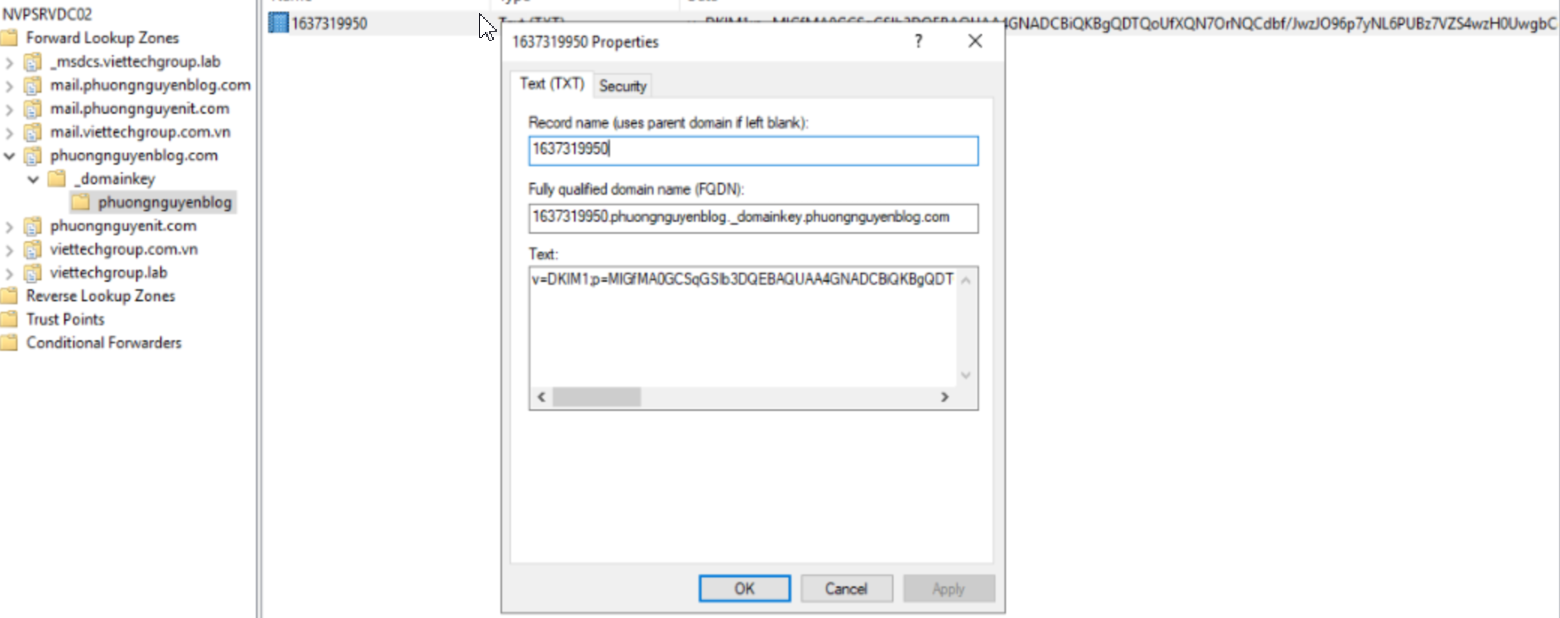

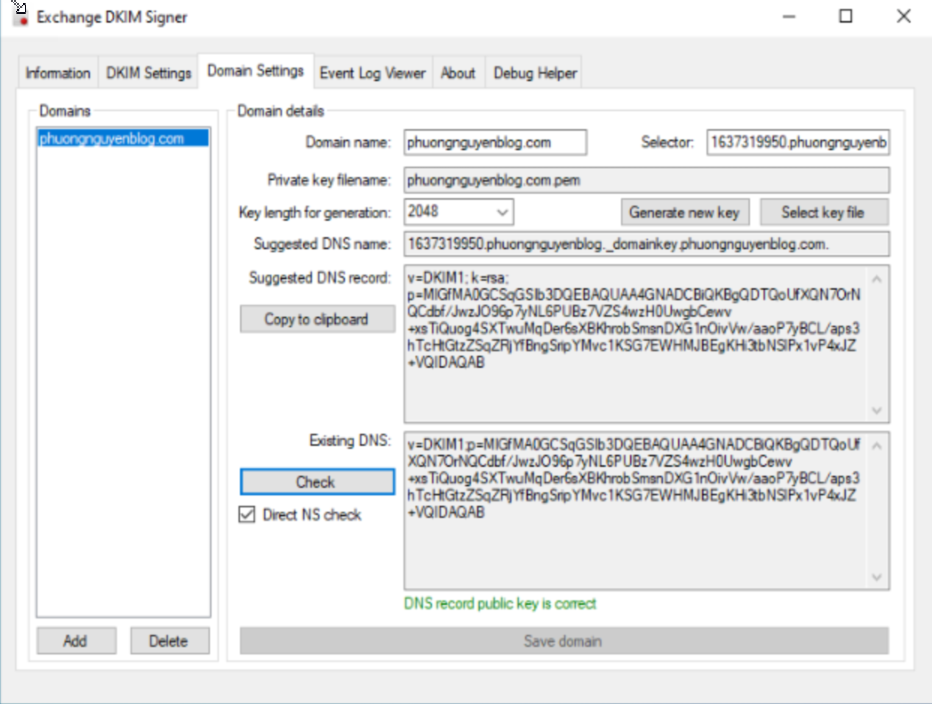

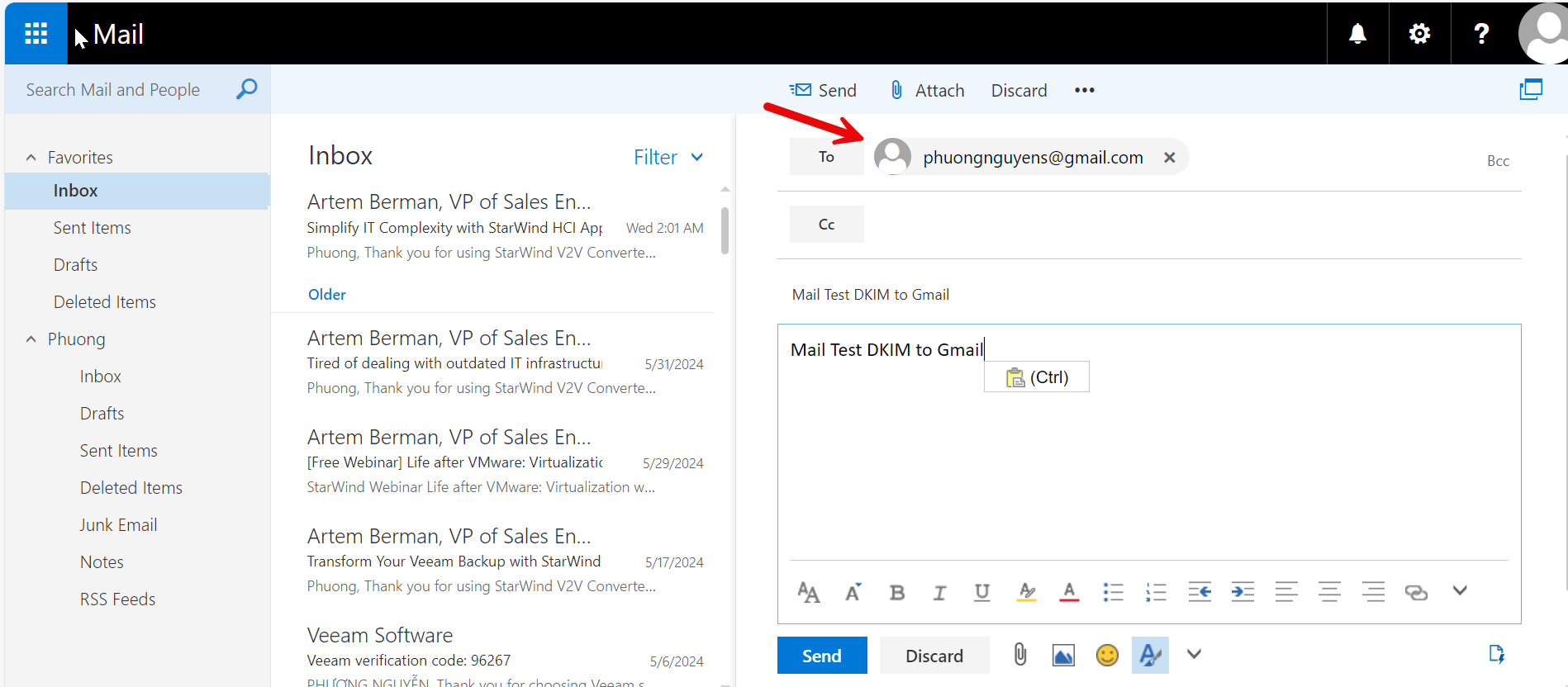

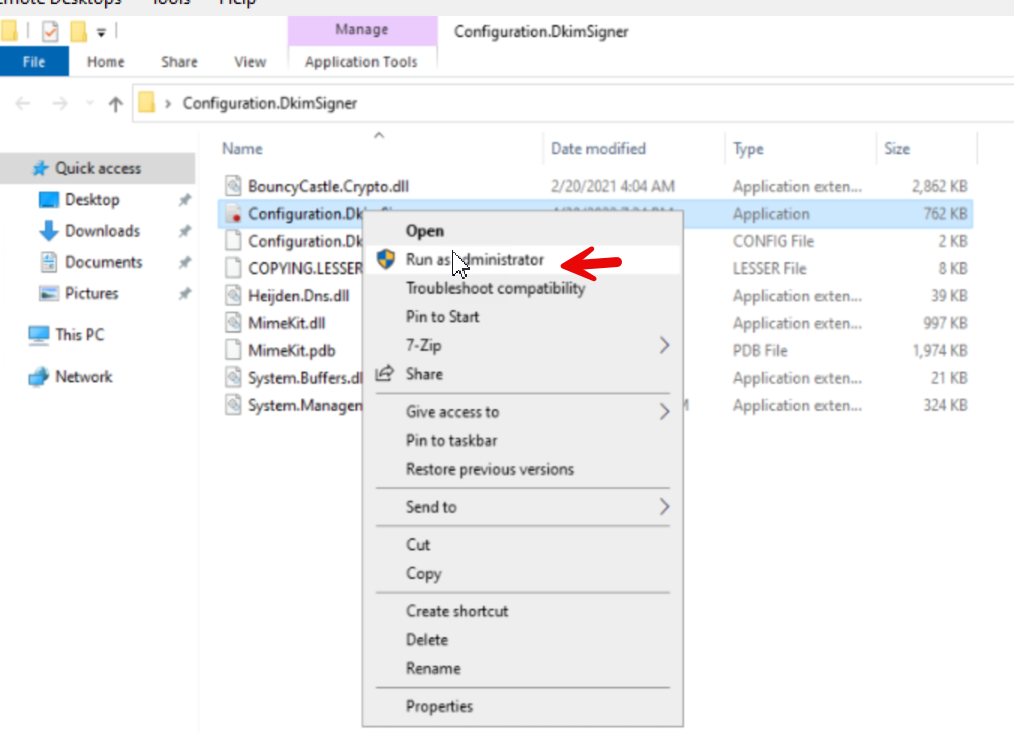

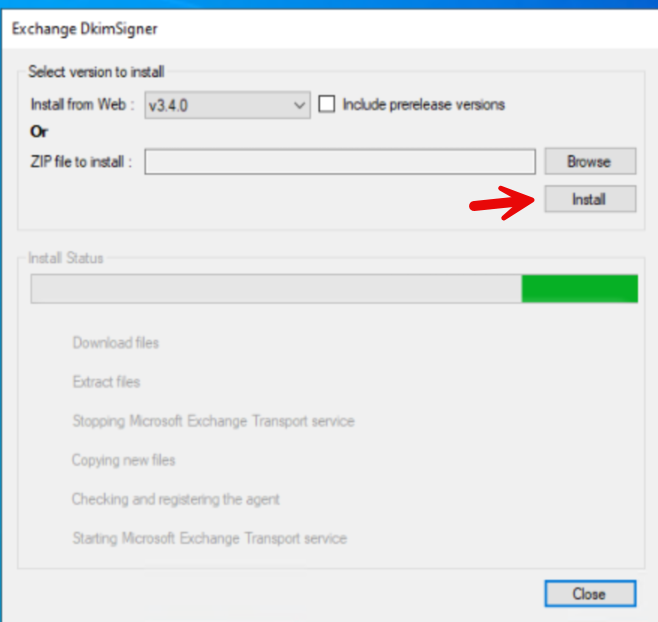

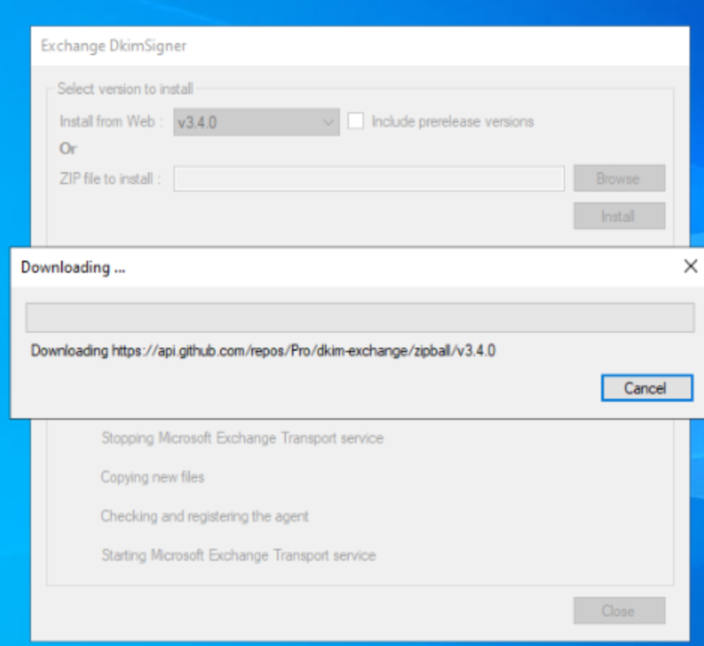

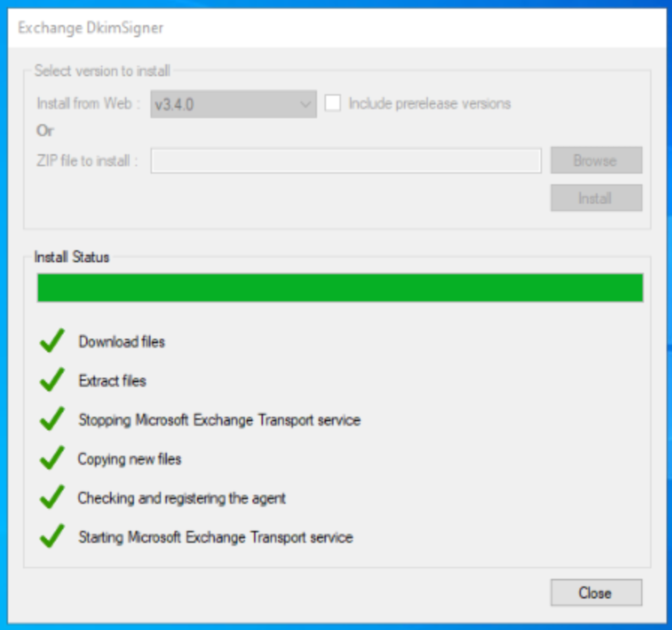

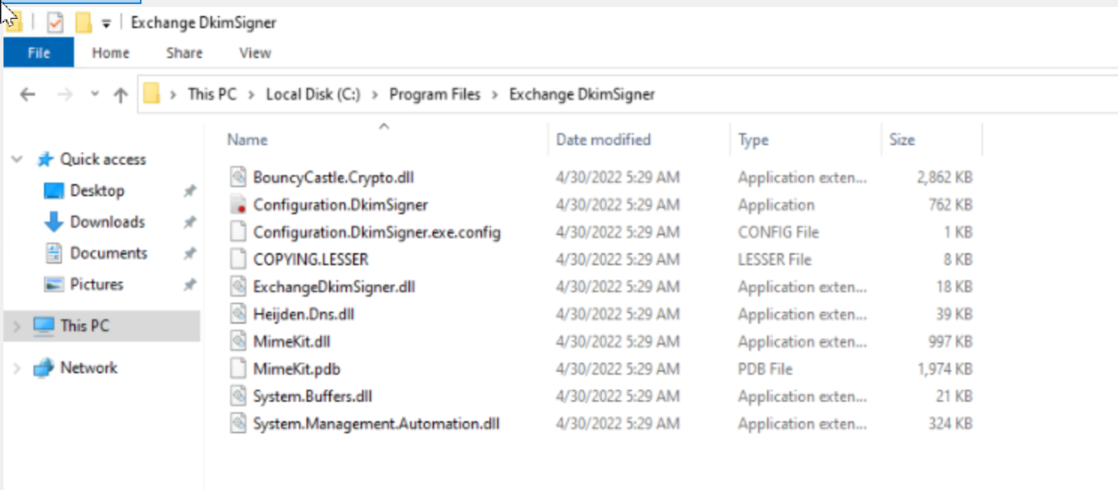

Sent to desktop cho dễ lần sau thao tác, chúng ta chạy file configuration.dkim.signer.exe

Sent to desktop cho dễ lần sau thao tác, chúng ta chạy file configuration.dkim.signer.exe