🚀 WHITELISTED.ORG – Mua Whitelist IP cho Mail Server để tránh bị lọt danh sách spam

#phuongit #emailserver #UCEPROTECT #Whitelist

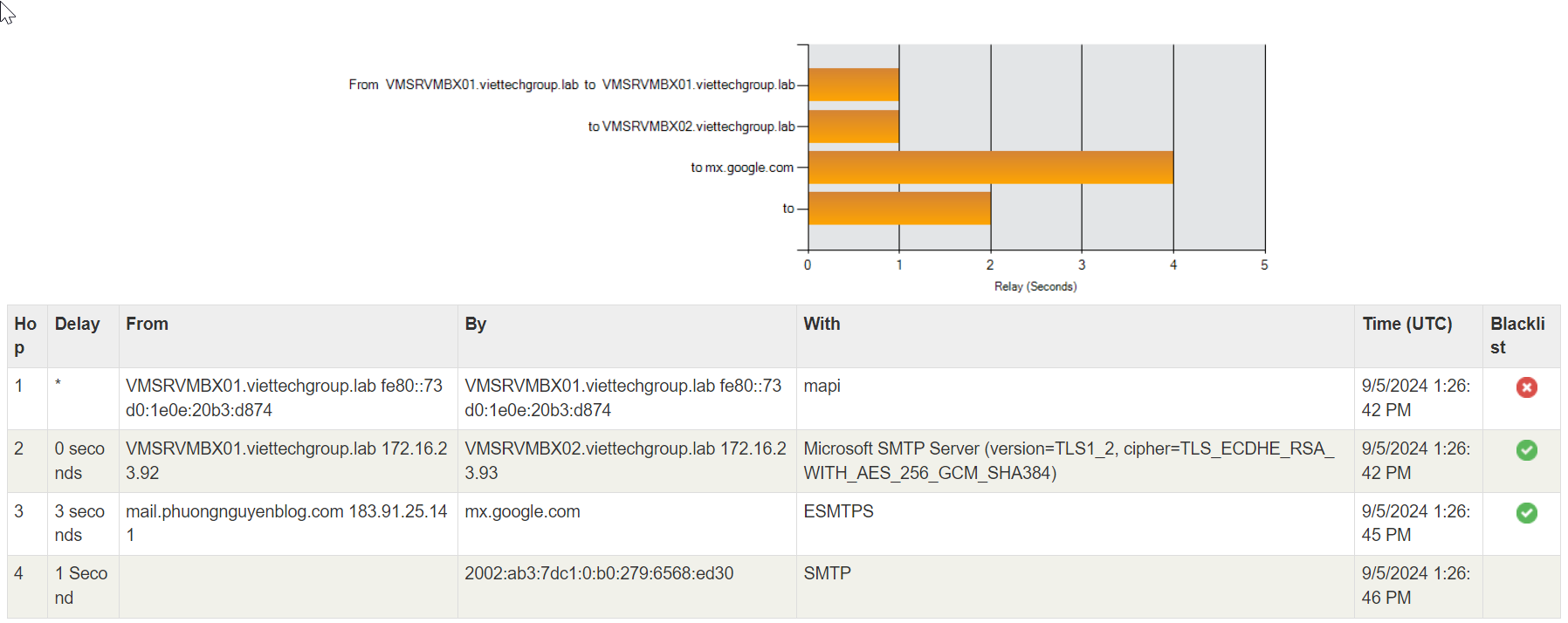

Chia sẻ chút kinh nghiệm thực tế khi vận hành hệ thống mail on-premise cho doanh nghiệp:

Nếu anh em đang chạy Mail Server riêng (Exchange, Zimbra, MDaemon, Postfix…), chắc chắn không ít lần gặp cảnh:

- Gửi email cho khách/bạn hàng bị từ chối, báo “Your IP is listed in UCEPROTECT Level 2/3”.

- IP sạch nhưng dính “vạ lây” vì ISP hoặc subnet có máy infected → dẫn đến tình trạng email đi bị chặn.

- Support nhà cung cấp nước ngoài khó như lên trời, chờ gỡ blacklist 1–2 tuần là chuyện bình thường.

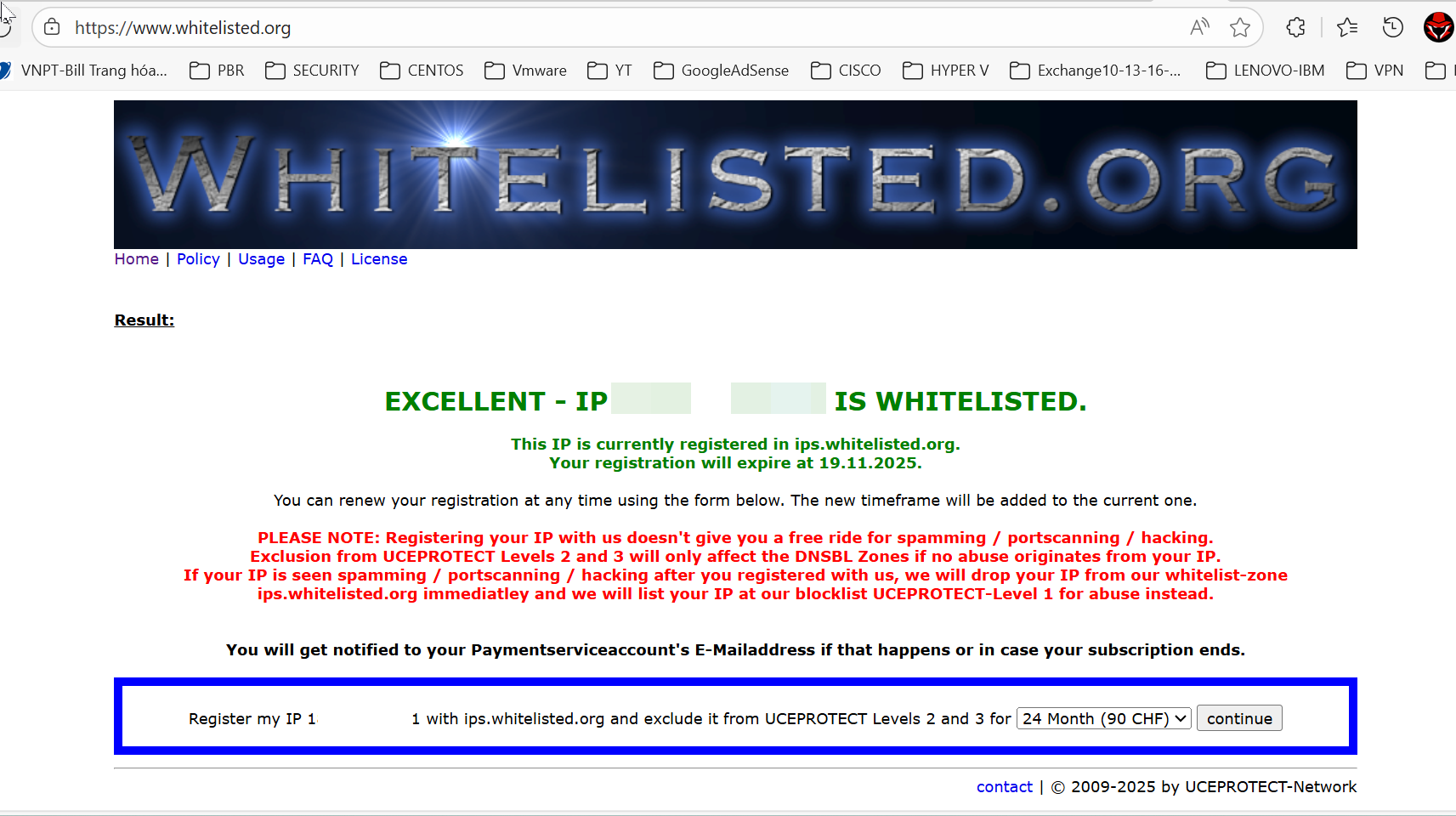

👉 Giải pháp nhanh – gọn – hiệu quả: Đăng ký IP vào Whitelist trên WHITELISTED.ORG

Đây là dịch vụ whitelisting thuộc UCEPROTECT giúp loại trừ IP ra khỏi blacklist Level 2 và 3 (dạng neighborhood listing).

Lợi ích khi Whitelist IP

- Email ra ngoài Deliverability cao, gần như không bị chặn.

- Tách IP mail khỏi subnet bẩn → tránh bị “vạ lây”.

- Quản trị viên chủ động kiểm soát, không phải chờ ISP.

- Chi phí khá rẻ so với uy tín email doanh nghiệp.

- Loại trừ các hệ thống có mail gateway hoặc thuê replay

💰 Chi phí tham khảo

Hôm nay mình gia hạn 1 IP mail server:

➡ Gói 24 tháng: 90 CHF (~2.3–2.5 triệu VNĐ)

➡ IP của mình– tình trạng: WHITELISTED 🎉

Đăng ký xong là active ngay, không cần chờ đợi.

⚠️ Lưu ý quan trọng

Whitelist không có nghĩa là muốn làm gì thì làm 😄

- Nếu IP gửi spam / virus / port-scanning / hacking, WHITELIST sẽ drop ngay lập tức.

- Phải đảm bảo:

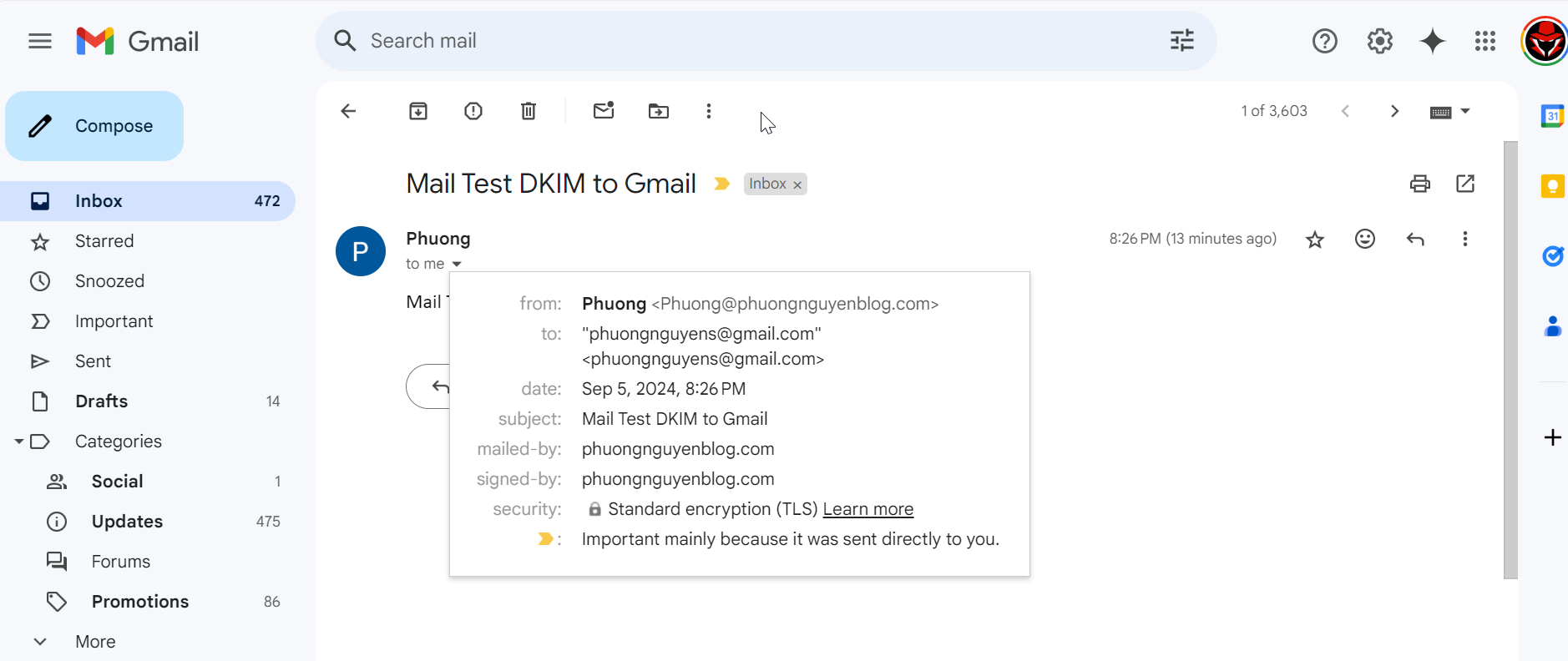

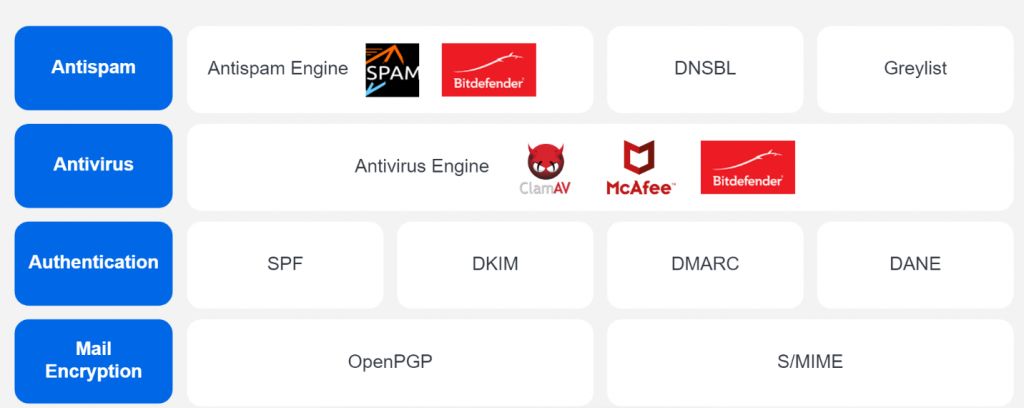

✔ Mail server bảo mật

✔ Không open-relay

✔ Không có bot gửi email bất thường

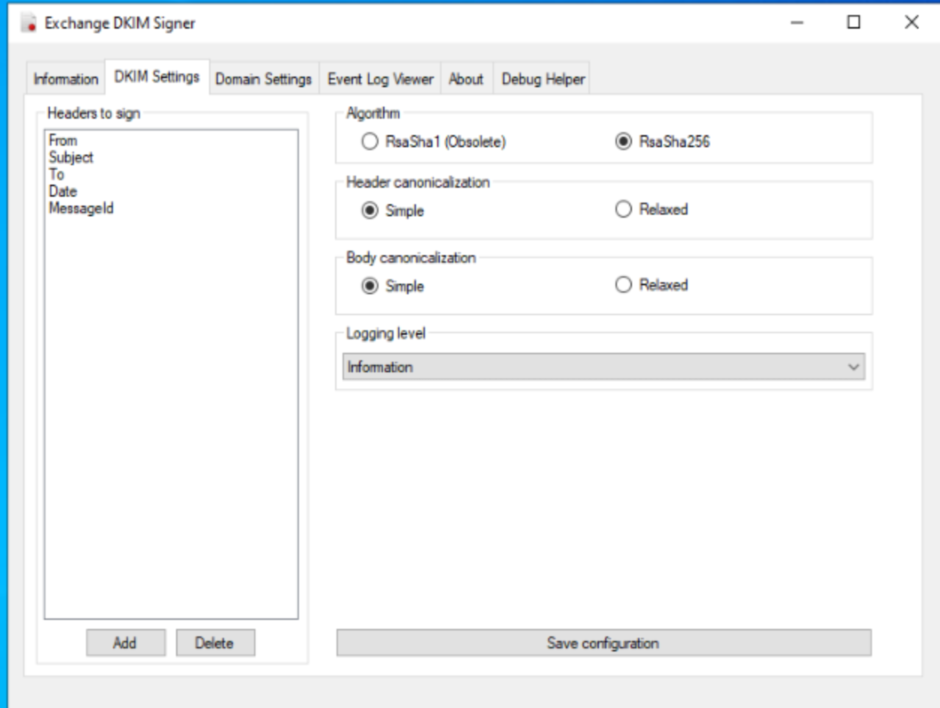

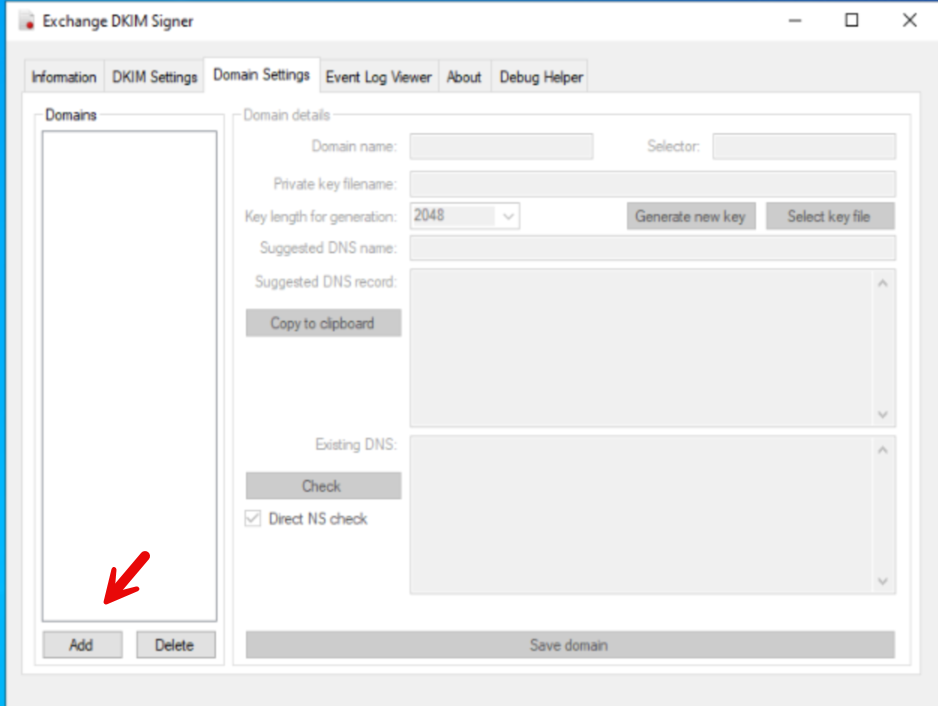

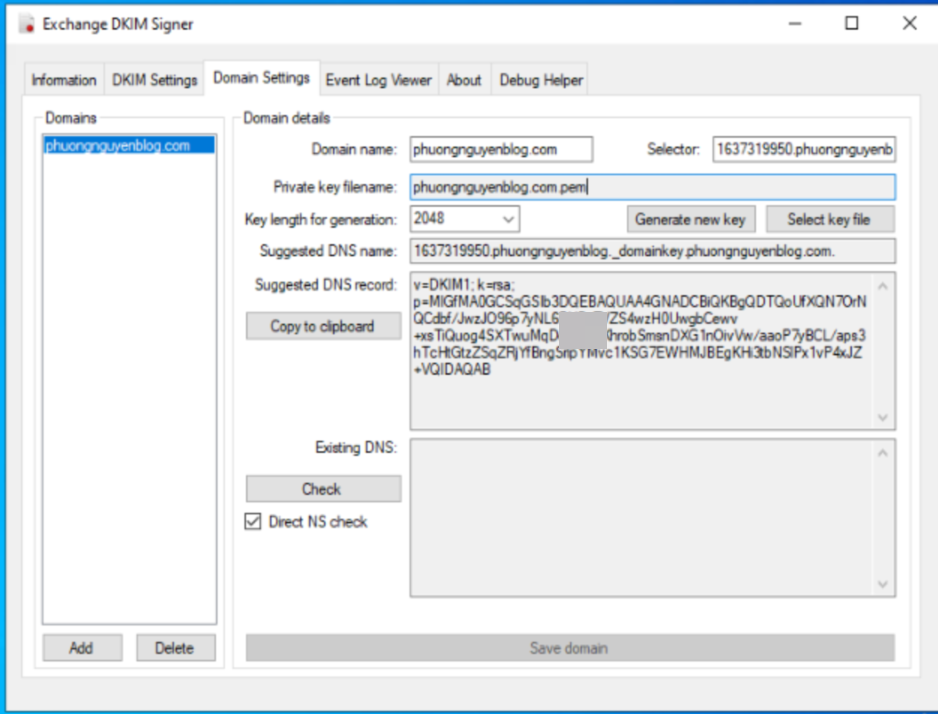

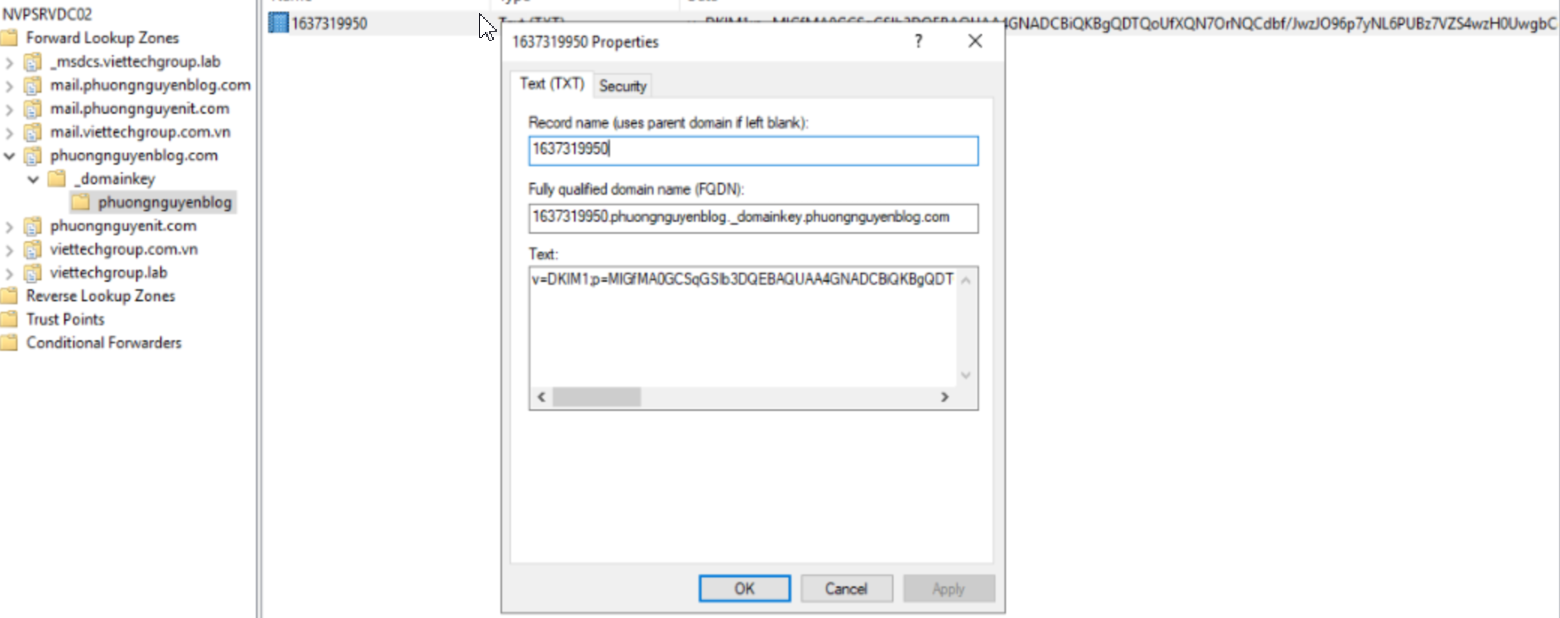

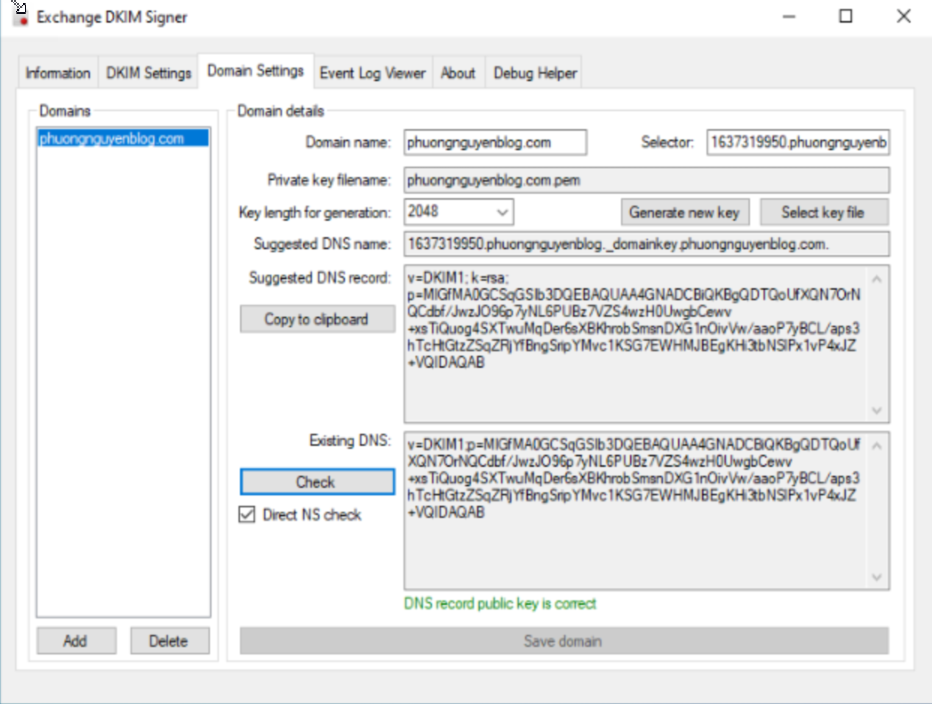

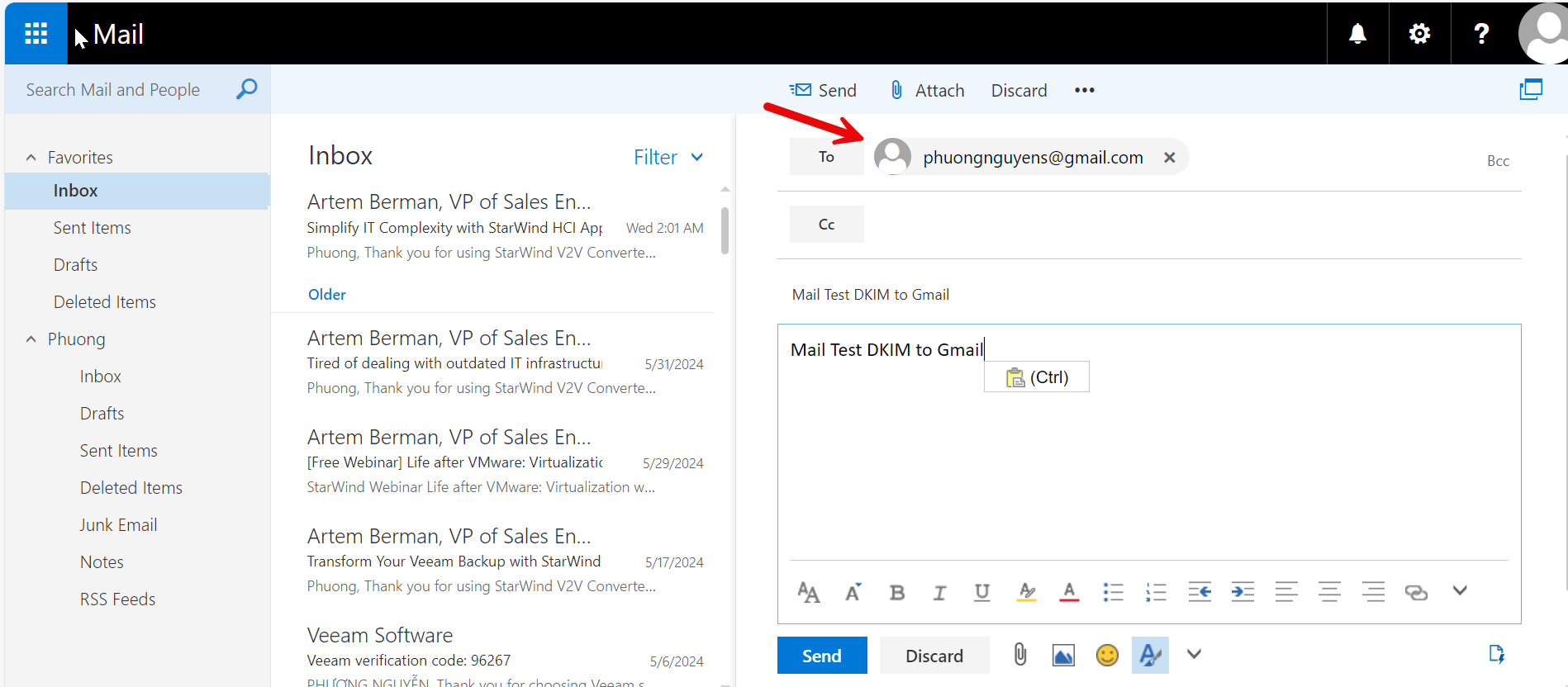

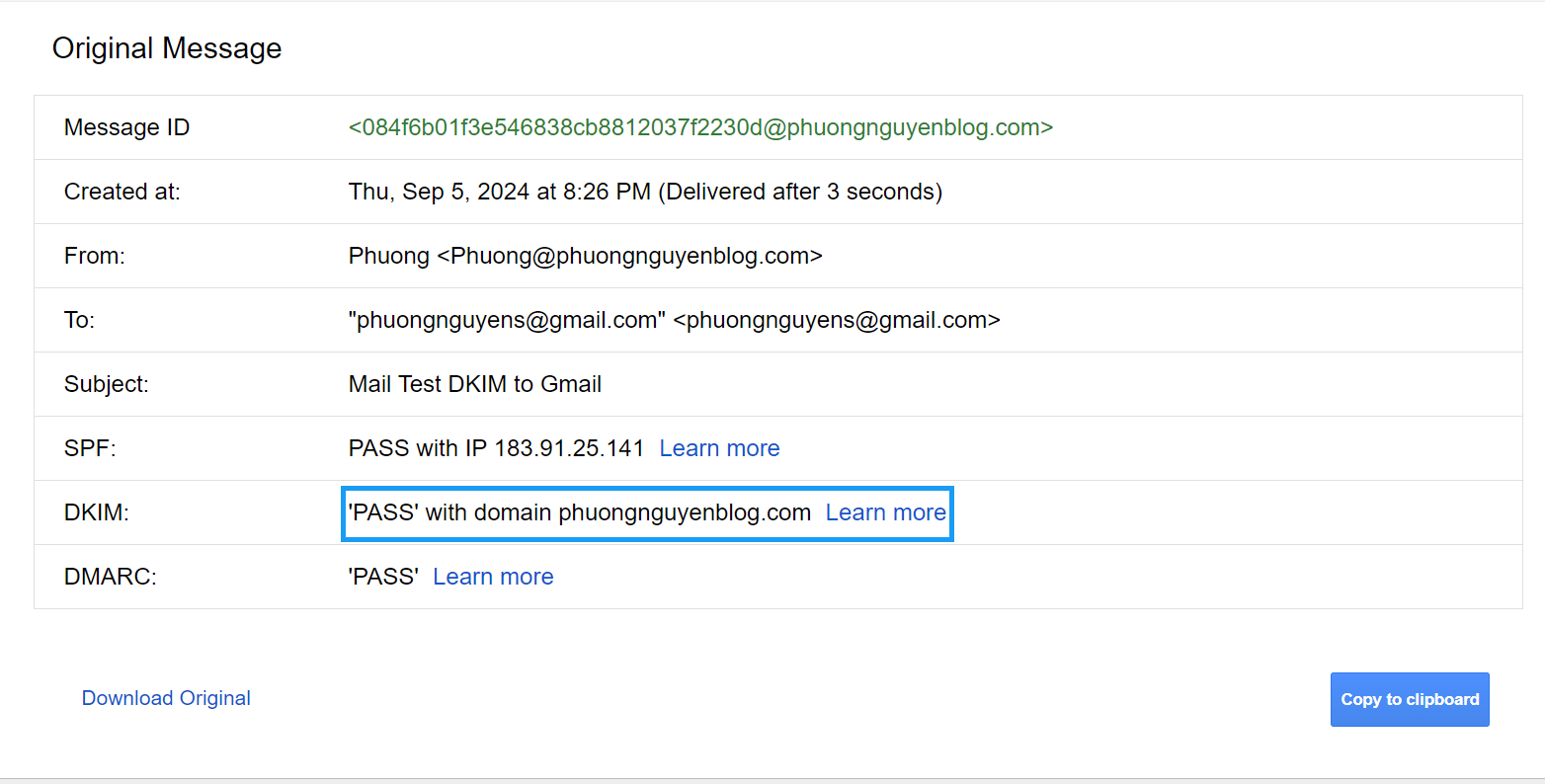

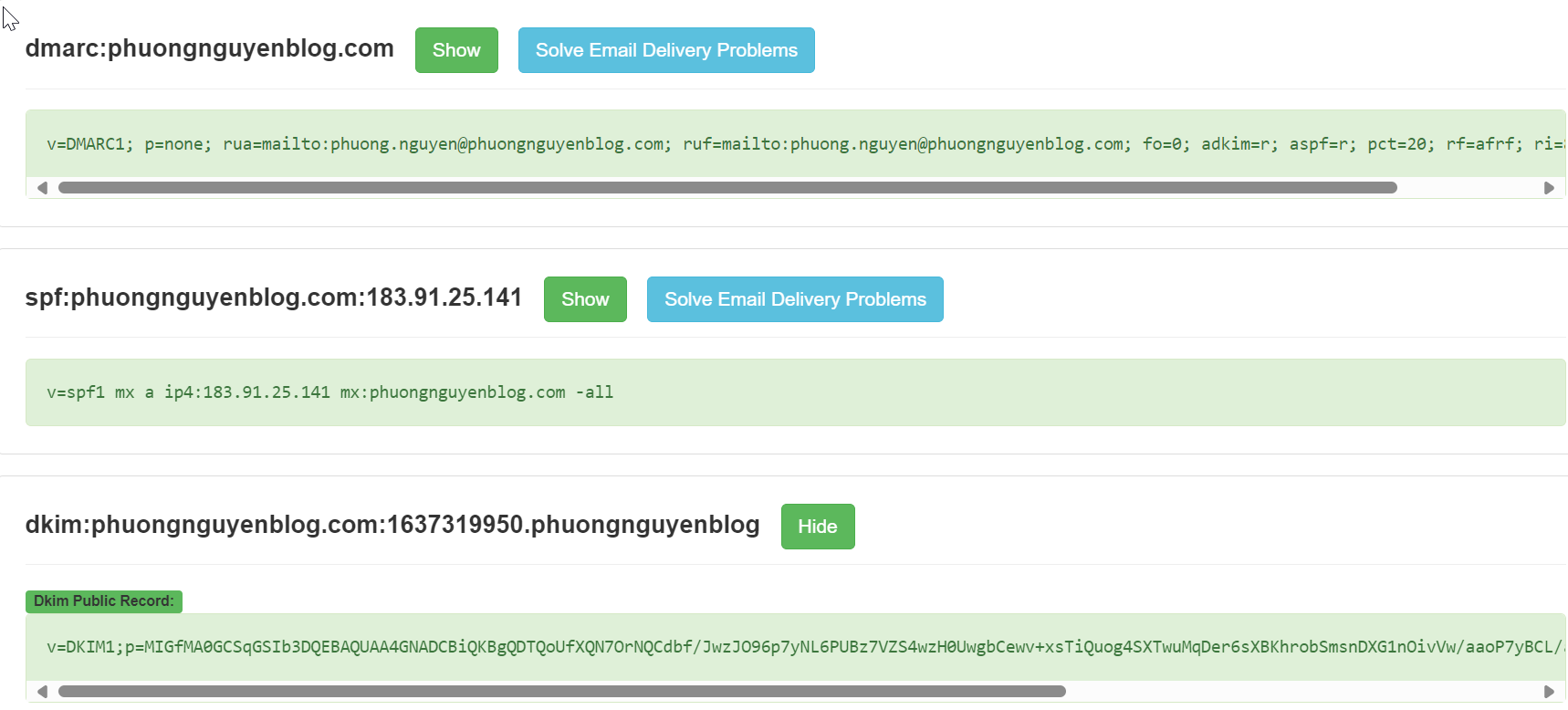

✔ DKIM/DMARC/SPF chuẩn chỉnh

📌 Kết luận

Nếu doanh nghiệp đang dùng mail server on-prem và gặp tình trạng email bị reject do UCEPROTECT Level 2–3 → WHITELISTED.ORG là giải pháp nhanh nhất.

🔗 Giá rẻ, hiệu quả cao, giảm rủi ro gián đoạn email.

Hiện mình đang dùng và hoạt động ổn định sài 2 năm 90 CHF ổn.

Anh em IT nếu cần mình hướng dẫn thêm cách kiểm tra blacklist, tối ưu deliverability, SPF/DKIM/DMARC chuẩn RFC – cứ ping nhé!

#jsisen #emailspam #whitelistedip #itinfra #emaildeliverability #phuongit

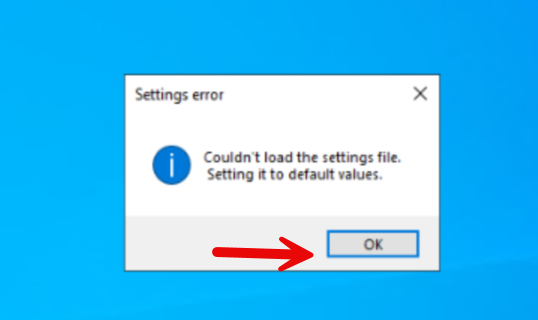

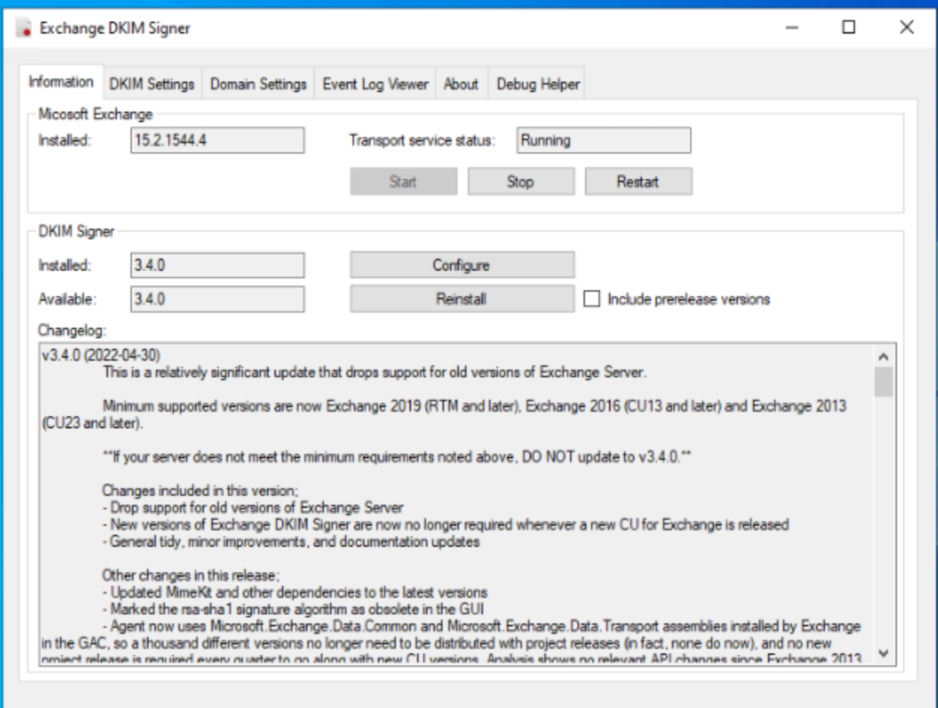

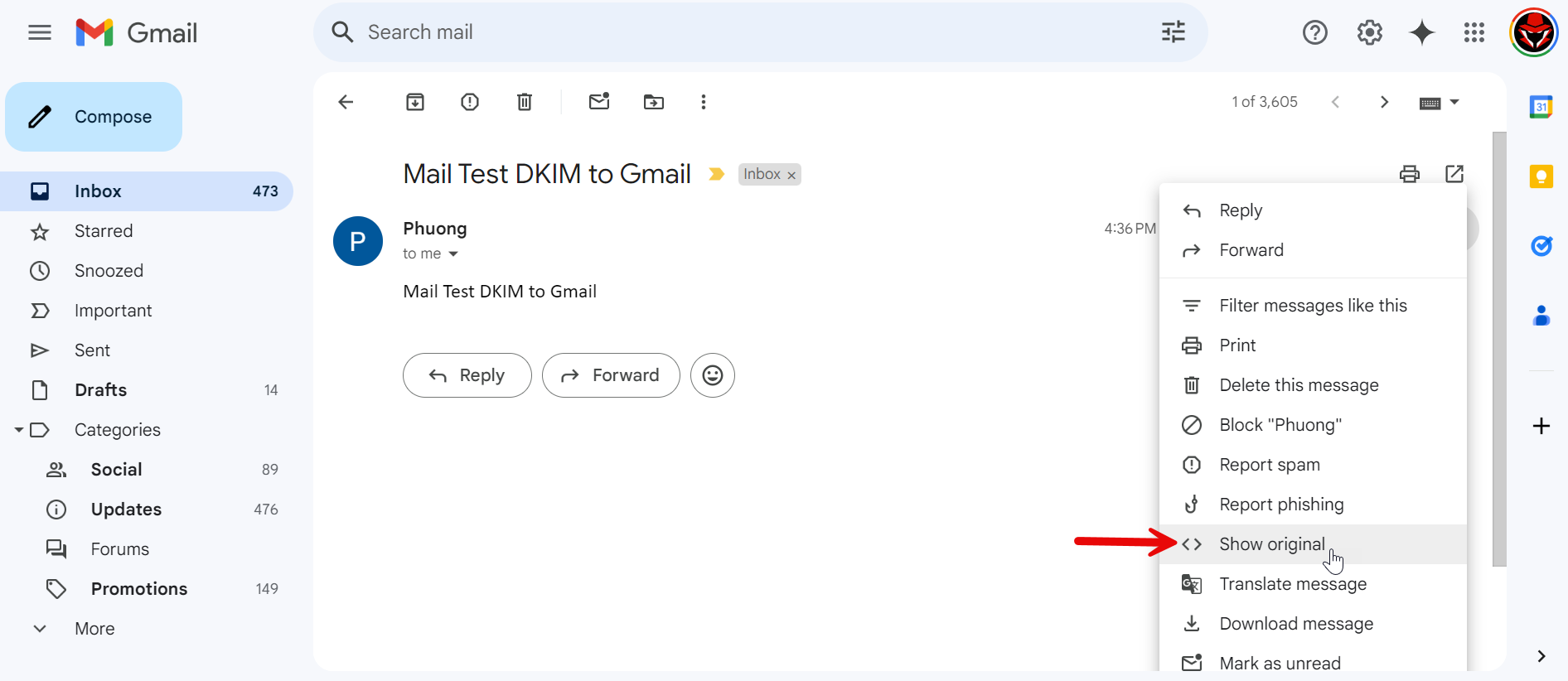

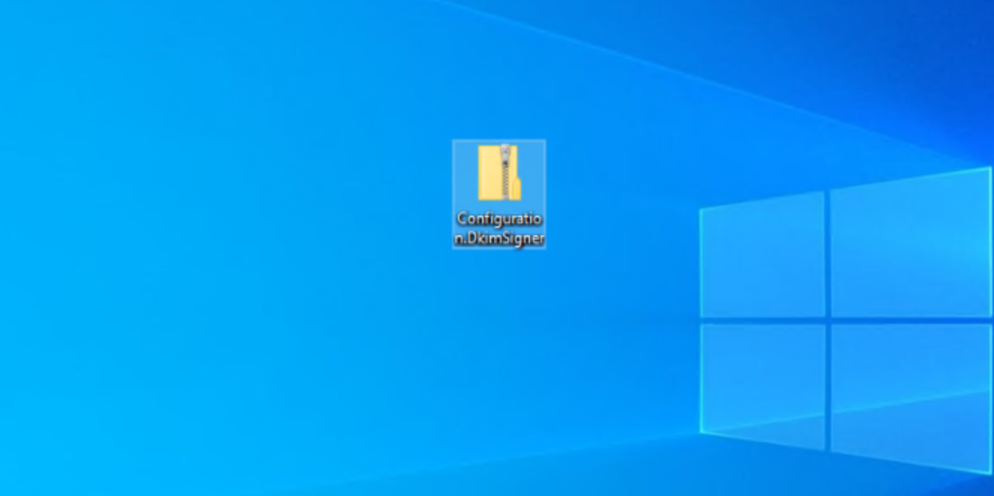

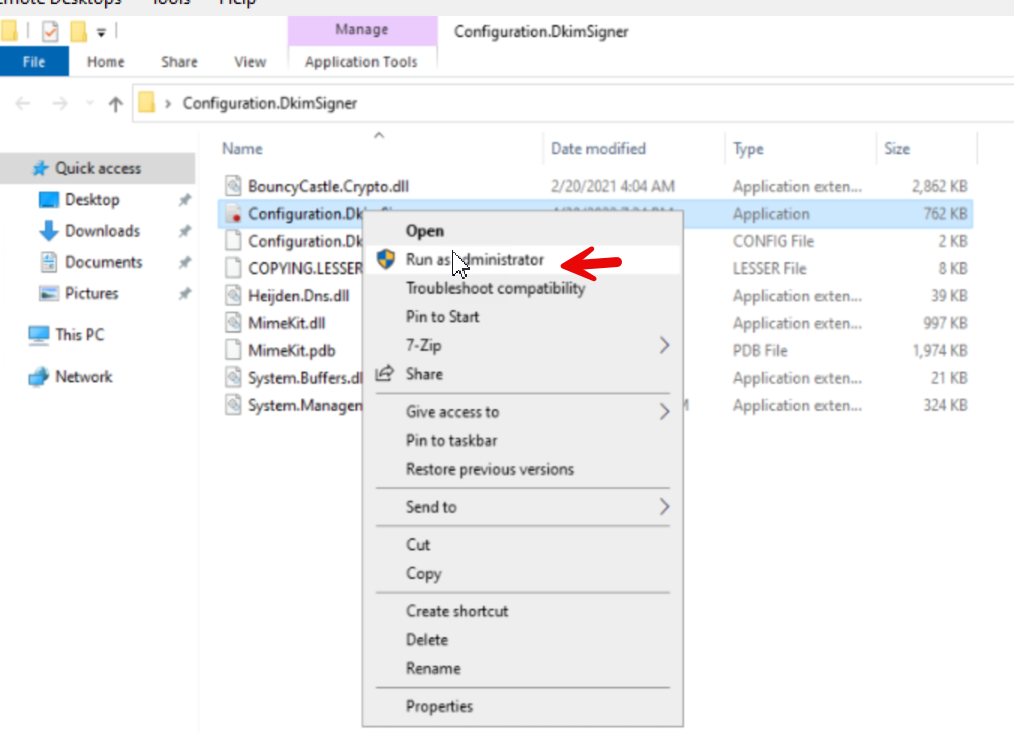

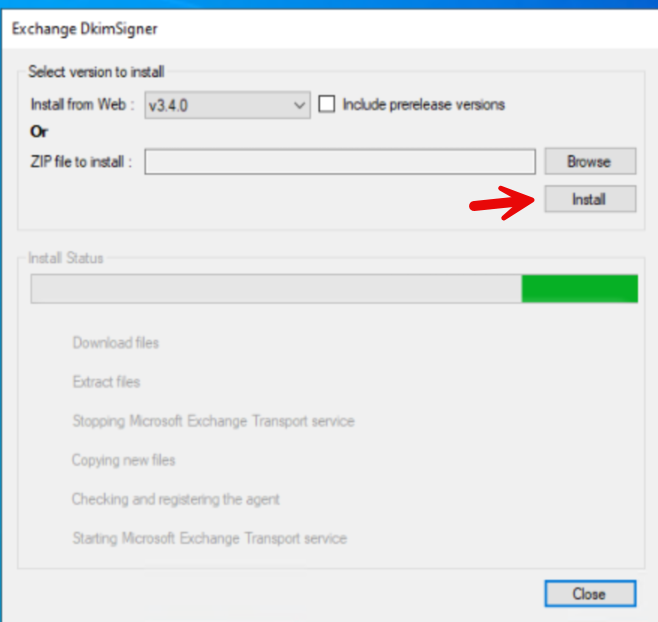

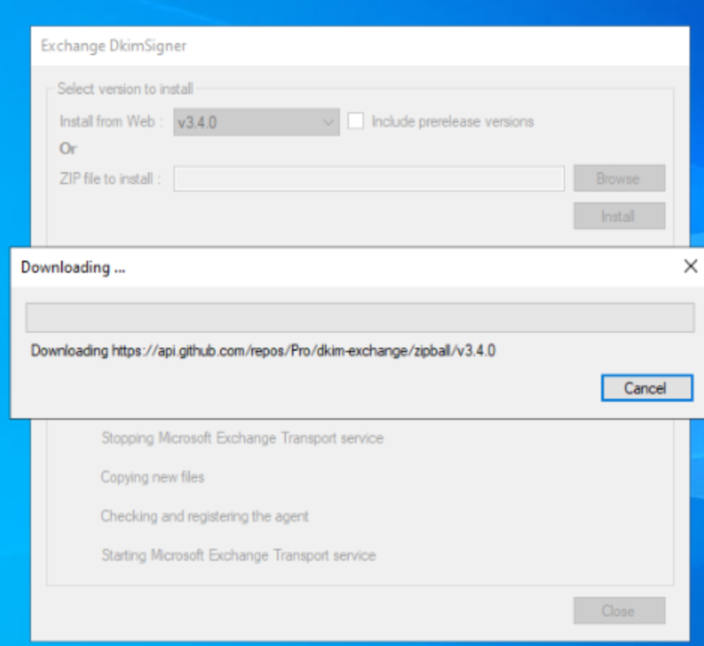

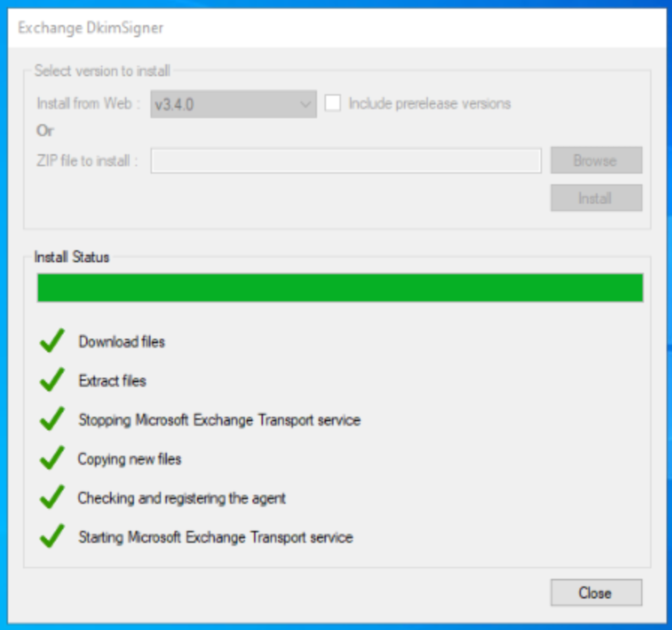

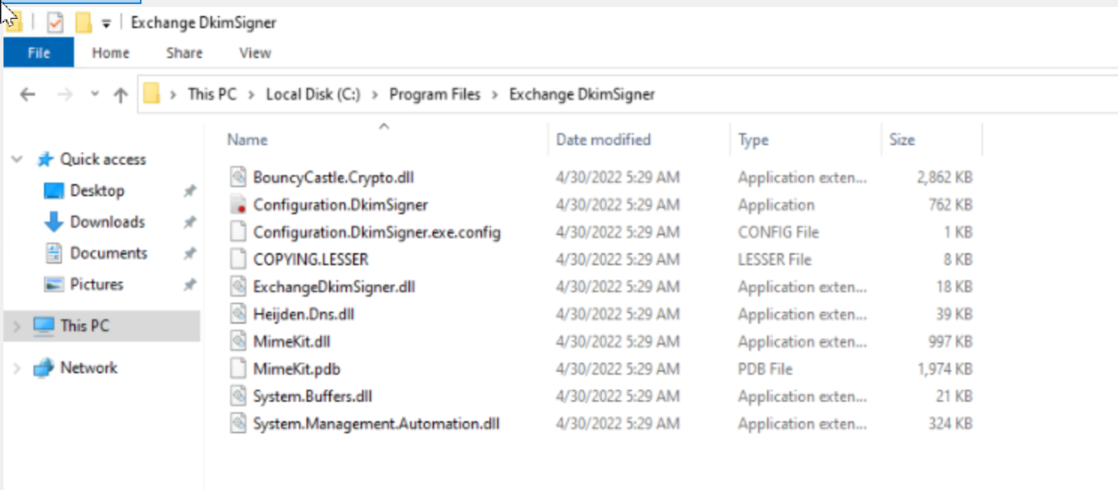

Sent to desktop cho dễ lần sau thao tác, chúng ta chạy file configuration.dkim.signer.exe

Sent to desktop cho dễ lần sau thao tác, chúng ta chạy file configuration.dkim.signer.exe